Một chiến dịch tấn công tinh vi nhắm vào người dùng thiết bị Android, được cho là khá giống hoạt động của nhóm tin tặc OceanLotus mới được phát hiện.

Được đặt tên là PhantomLance, chiến dịch đã hoạt động từ năm 2015 đến nay với nhiều phiên bảnphần mềm gián điệp tinh vi - là những phần mềm dùng để thu thập dữ liệu của nạn nhân, cùng các chiến thuật phát tán thông minh - như qua hàng chục ứng dụng trên cửa hàng Google Play chính thức.

Vào tháng 7/2019, một nhóm các nhà nghiên cứu bảo mật đã báo cáo về mẫu phần mềm gián điệp mới được tìm thấy trên Google Play.

Phát hiện chiến dịch tấn công gián điệp tinh vi trên thiết bị Android

Báo cáo đã thu hút sự chú ý của Kaspersky bởi các đặc điểm khác lạ của phần mềm này, với mức độ tinh vi và hoạt động rất khác so với những Trojans thường được tải lên các cửa hàng ứng dụng chính thức.

Thông thường nếu người tạo tìm cách tải ứng dụng độc lại lên cửa hàng ứng dụng chính thức, họ sẽ đầu tư nguồn lực đáng kể để quảng bá ứng dụng nhằm tăng số lượng cài đặt và nạn nhân bị tấn công.

Nhưng đối với các ứng dụng độc hại mới được phát hiện này lại không như vậy. Dường như các hacker đứng sau mã độc không quan tâm đến việc phát tán hàng loạt.

Phần mềm gián điệp trên Google Play được ngụy trang dưới dạng ứng dụng dọn dẹp trình duyệt

Theo các nhà nghiên cứu, đây có thể là dấu hiệu của hoạt động tấn công có chủ đích APT. Nghiên cứu bổ sung phát hiện một số phiên bản khác nhau với nhiều mẫu phần mềm độc hại có điểm tương đồng về cách mã hóa.

Chức năng của tất cả các mẫu phần mềm độc hại đều là thu thập thông tin của nạn nhân. Mặc dù mục đích của mã độc này về cơ bản không rộng lắm, bao gồm định vị địa lý, nhật ký cuộc gọi, truy cập thông tin liên lạc và SMS, ứng dụng cũng có thể thu thập danh sách các ứng dụng đã cài đặt, thông tin về thiết bị, như kiểu máy và phiên bản hệ điều hành.

Hơn nữa, các tin tặc có thể tải xuống và thực thi các tấn công khác nhau, từ đó điều chỉnh cho phù hợp với từng thiết bị tùy vào phiên bản Android và các ứng dụng đã cài đặt. Bằng cách này, tin tặc có thể tránh làm quá tải ứng dụng nhưng vẫn có thể thu thập được những thông tin cần thiết.

Nghiên cứu sâu hơn chỉ ra rằng PhantomLance được phát tán trên nhiều nền tảng và thị trường khác nhau, trong đó có Google Play và APKpure.

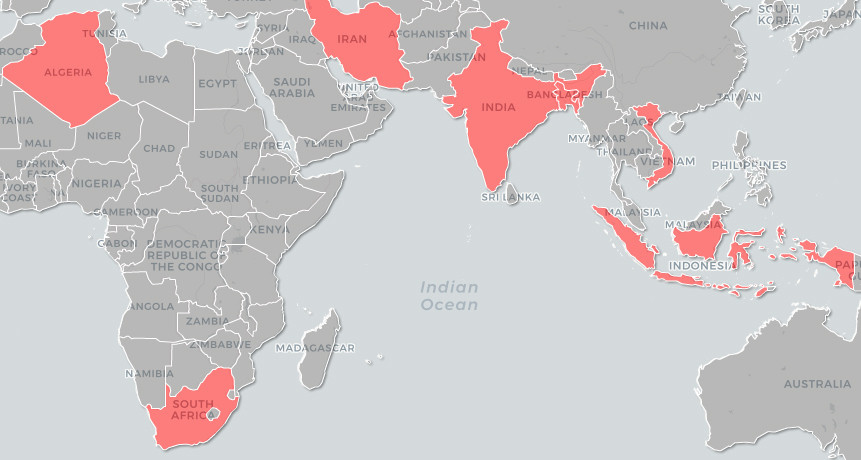

Các quốc gia đứng đầu về các vụ tấn công bởi PhantomLance

Nhằm tạo sự tin cậy cho ứng dụng, các hacker tạo hồ sơ giả mạo của đơn vị phát triển bằng Github. Ngoài ra để tránh cơ chế lọc từ các nền tảng và thị trường, những phiên bản đầu tiên của ứng dụng được hacker tải lên không chứa bất kỳ mã độc nào. Tuy nhiên, với các bản cập nhật sau này, mã độc đã được tiêm vào ứng dụng để tấn công thiết bị.

Theo Kaspersky Security Network, kể từ năm 2016, khoảng 300 nỗ lực lây nhiễm đã được thực hiện trên các thiết bị Android ở những quốc gia như Ấn Độ, Việt Nam, Bangladesh và Indonesia.

Việt Nam là một trong những quốc gia có số vụ tấn công hàng đầu. Ngoài ra, một số ứng dụng chứa mã độc được sử dụng trong chiến dịch cũng được đặt tên bằng tiếng Việt.

Các nhà nghiên cứu xác định rằng PhantomLance giống ít nhất 20% so với một trong các chiến dịch tấn công thiết bị Android có liên quan đến OceanLotus, một nhóm tin tặc đã hoạt động ít nhất là từ năm 2013 và mục tiêu chủ yếu ở khu vực Đông Nam Á.

Hơn nữa, một số trùng hợp đáng chú ý đã được tìm thấy với các hoạt động trước đây của OceanLotus trên Windows và MacOS. Do đó, các nhà nghiên cứu của Kaspersky khá tin rằng chiến dịch PhantomLance có thể liên quan đến OceanLotus.