Hiện tại có một ứng dụng để kiểm tra thẻ SIM điện thoại của bạn có bị tấn công bởi Simjacker và WIBattack.

Một nhóm các nhà nghiên cứu bảo mật đã trình bày chi tiết về một cuộc tấn công dựa trên SMS thứ hai có thể cho phép các tác nhân độc hại theo dõi thiết bị của người dùng bằng cách lạm dụng các ứng dụng ít được biết đến đang chạy trên các thẻ SIM.

Cuộc tấn công mới này, được đặt tên là WIBattack, giống với Simjacker, một cuộc tấn công được tiết lộ vào đầu tháng này bởi công ty bảo mật di động AdaptiveMobile.

Cả hai cuộc tấn công đều hoạt động theo cùng một cách và chúng cấp quyền truy cập vào các lệnh giống nhau, ngoại trừ việc chúng nhắm mục tiêu vào các ứng dụng khác nhau chạy trên thẻ SIM.

Chủ yếu, Simjacker chạy các lệnh tấn công ứng dụng S@T Browser, trong khi WIBattack gửi lệnh đến ứng dụng Trình duyệt Internet không dây (Wireless Internet Browser - WIB).

Cả hai đều là các applet Java (một chương trình Java có thể chạy trên web) mà các nhà mạng cài đặt trên thẻ SIM cho khách hàng của mình. Mục đích của các ứng dụng này là cho phép quản lý từ xa cho các thiết bị của khách hàng và đăng ký di động của họ.

Wibattack

Trong một báo cáo được phát hành đầu tháng này, AdaptiveMobile cho biết công ty này phát hiện một "công ty tư nhân làm việc với các chính quyền" đang sử dụng các lệnh lừa đảo được gửi đến các ứng dụng S@T Browser chạy trên thẻ SIM để theo dõi các cá nhân.

Trong một báo cáo được công bố vào cuối tuần trước, các nhà nghiên cứu bảo mật từ Ginno Security Labs cho biết ứng dụng WIB cũng dễ bị tấn công tương tự, mặc dù họ chưa nhận thấy bất kỳ cuộc tấn công nào.

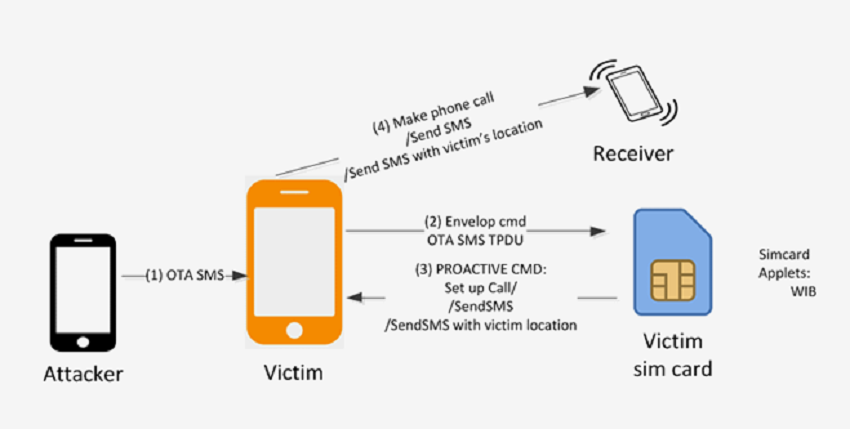

Trong trường hợp cả ứng dụng S@T và WIB, kẻ tấn công có thể gửi SMS được định dạng đặc biệt (gọi là SMS OTA) sẽ thực hiện các hướng dẫn STK (Bộ công cụ SIM - SIM Toolkit) trên thẻ SIM mà các nhà mạng không kích hoạt các tính năng bảo mật đặc biệt.

Các lệnh được hỗ trợ trên ứng dụng WIB cũng là các lệnh tương tự được hỗ trợ bởi S@T Browser, đó là: Nhận dữ liệu vị trí; Bắt đầu cuộc gọi; Gửi tin nhắn; Gửi các yêu cầu SS (Supplementary Service); Gửi yêu cầu USSD (Unstructured Supplementary Service Data); Khởi chạy trình duyệt Internet với một URL cụ thể; Hiển thị văn bản trên thiết bị và Bật một tone nhạc.

Giống như cuộc tấn công Simjacker, các nhà nghiên cứu của Ginno Security Labs cho biết vectơ tấn công này cũng có thể bị lạm dụng để theo dõi người dùng. Nếu được sử dụng bởi kẻ tấn công có trình độ cao, chúng có thể cho phép một tác nhân đe dọa theo dõi vị trí của nạn nhân hoặc bắt đầu các cuộc gọi điện thoại và lắng nghe các cuộc trò chuyện gần đó.

Ảnh: Ginno Security Labs

Các nhà nghiên cứu cho biết họ đã phát hiện ra cuộc tấn công WIB vào năm 2015 khi họ cũng tìm thấy cuộc tấn công Simjacker (mà họ gọi là S@Tattack) nhưng không công bố những phát hiện của họ.

Họ ước tính số lượng thiết bị chạy thẻ SIM với ứng dụng WIB là "hàng trăm triệu".

Những con số đáng sợ không nói lên điều gì

Nhưng các dự báo mà Simjacker và WIBattack tác động đến hàng trăm triệu thẻ SIM có thể chưa chính xác, theo báo cáo mà ZDNet nhận được tuần trước từ SRLabs.

Nhóm SRLabs, một nhóm chuyên gia nổi tiếng trong lĩnh vực bảo mật di động và viễn thông, trước đây đã phát triển hai ứng dụng có tên SIMTester và SnoopSnitch.

Đầu tiên là một ứng dụng máy tính để bàn mà người dùng có thể cài đặt và kiểm tra thẻ SIM của họ để tìm lỗi bảo mật. Thứ hai là một ứng dụng Android chạy trên các thiết bị Android với chip Qualcomm và có thể kiểm tra các điện thoại thông minh về các lỗi bảo mật SIM, mạng di động và hệ điều hành khác nhau.

Các nhà nghiên cứu đã sử dụng từ xa từ cả hai ứng dụng để điều tra độ rộng của các lỗ hổng Simjacker và WIBattack.

Tổng cộng, họ đã nhận được dữ liệu từ 800 các kiểm tra thẻ SIM thông qua ứng dụng SIMTest, từ khắp nơi trên thế giới. Kết quả cho thấy hầu hết các nhà mạng không gửi các applet S@T và WIB nữa.

- 9,4% số SIM đã được kiểm tra đã cài đặt applet S@T

- 5,6% số SIM dễ bị tổn thương bởi Simjacker, vì mức độ bảo vệ của chúng được đặt thành mức 0

- 10,7% SIM đã cài đặt applet WIB

- 3,5% SIM dễ bị tấn công kiểu Simjacker chống lại applet WIB

- Tổng cộng, 9,1% thẻ SIM được kiểm tra dễ bị tấn công bởi cả S@T hoặc WIB

Hơn nữa, dữ liệu từ hơn 500.000 người dùng SnoopSnitch tiết lộ rằng chỉ một số lượng rất nhỏ người dùng nhận được tin nhắn SMS OTA, giống như những người cần khai thác Simjacker và WIBattack.

- Chúng tôi đã nhận được báo cáo từ 8 người dùng về 29 SMS OTA nhắm mục tiêu applet S@T

- Tin nhắn đầu tiên được báo cáo vào năm 2016

- Hầu hết các tin nhắn nhắm mục tiêu người dùng ở Mỹ Latin và Nam Mỹ

Những kết quả này có nghĩa là hầu hết người dùng ngày nay đều an toàn trước các mối đe dọa này, điều này được xác nhận thông qua các cuộc trao đổi với các chuyên gia bảo mật di động, cho biết chỉ một số nhà cung cấp dịch vụ di động trên toàn thế giới gửi thẻ SIM với hai ứng dụng, chủ yếu nằm ở Trung Đông và Bắc Phi, Đông Âu và các khu vực Mỹ Latin.

Không phải là một cuộc tấn công nguy hiểm khi so sánh với các cuộc tấn công khác

Người dùng tò mò muốn xem thẻ SIM của điện thoại của họ chạy ứng dụng S@T hay WIB có thể cài đặt và chạy ứng dụng kiểm tra là SIMTest hay không.

Nhưng ngay cả khi hai ứng dụng thẻ SIM được cài đặt, nhóm SRLabs cho biết điều đó không có nghĩa là thẻ SIM dễ bị tấn công. Để tấn công và có thể khai thác, những kẻ tấn công sẽ cần có khả năng gửi tin nhắn SMS OTA tới hai ứng dụng, điều mà nhà mạng có thể chặn bằng cách bật các tính năng bảo mật trên hai ứng dụng thẻ SIM.

Ngoại trừ S@T và WIB có chỉ số bảo mật tối thiểu (minimum security level - MSL) là 0, tính năng bảo mật vốn có trong hai ứng dụng sẽ ngăn người lạ gửi tin nhắn SMS OTA kích hoạt thực thi lệnh ẩn.

Karsten Nohl, một nhà nghiên cứu bảo mật của SRLabs, cũng kêu gọi bình tĩnh trong một cuộc phỏng vấn với ZDNet trong tuần trước.

"Trong bối cảnh các vụ tấn công mạng di động, Simjacker dường nhưít hấp dẫn hơn đối với tội phạm so với các cuộc tấn công SS7 hoặc kỹ thuật xã hội như đổi SIM," nhà nghiên cứu Karsten Nohl cho biết.

"Trong khi các vụ tấn công SS7 và hoán đổi SIM được báo cáo với số lượng lớn, các cuộc tấn công Simjacker dường như chỉ xuất hiện theo giai thoại”.

Nói cách khác, bạn dễ bị tổn thương hơn bởi các nhân viên của các nhà mạng gán số điện thoại của bạn cho một tin tặc, thay vì bị bắn phá bằng các tin nhắn SMS OTA mờ ám.