Bảo đảm an toàn, an ninh mạng tại Việt Nam trong 6 tháng đầu năm 2019 đã có chuyển biến, số lượng các cuộc tấn công mạng giảm. Tuy nhiên, tấn công từ chối dịch vụ (DDoS) và tấn công liên quan đến mã độc gia tăng.

Số lượng các cuộc tấn công mạng giảm

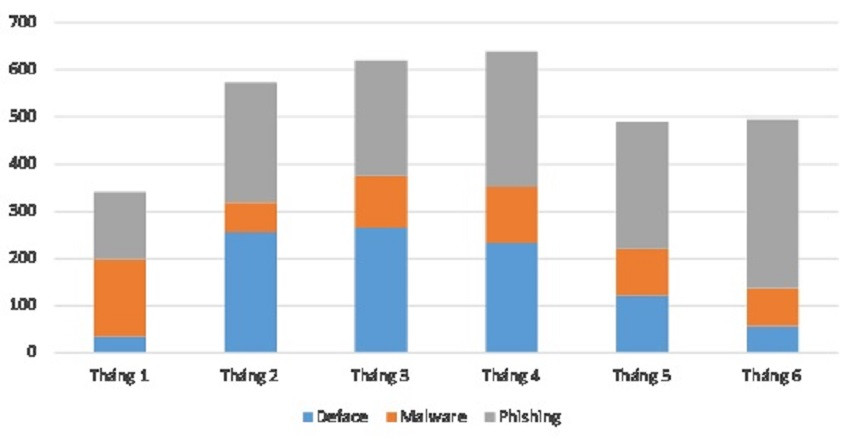

Trong 06 tháng đầu năm, Bộ TTTT ghi nhận 3.159 cuộc tấn công mạng vào các hệ thống thông tin tại Việt Nam, giảm 2.684 cuộc (tương đương 45,90%) so với cùng kỳ năm 2018.

Số lượng tấn công mạng 6 tháng đầu năm 2019

Trong đó có 968 cuộc tấn công thay đổi giao diện (Deface), 635 cuộc tấn công cài cắm mã độc (Malware), 1.556 cuộc tấn công lừa đảo (Phishing).

Thống kê 06 tháng đầu năm cho thấy, số lượng các cuộc tấn công giảm, chủ yếu ở hình thức tấn công phishing. Riêng với hình thức này, tháng 1/2019 giảm mạnh nhất là 76,86%, tháng 5 giảm ít nhất là 47,37% so với cùng kỳ năm 2018.

Chỉ số này cho thấy tình hình bảo đảm an toàn, an ninh mạng tại Việt Nam đã có chuyển biến, đặc biệt, các chiến dịch xử lý mã độc ở Hà Nội và TP. Hồ Chí Minh thời gian vừa qua đã thể hiện hiệu quả nhất định.

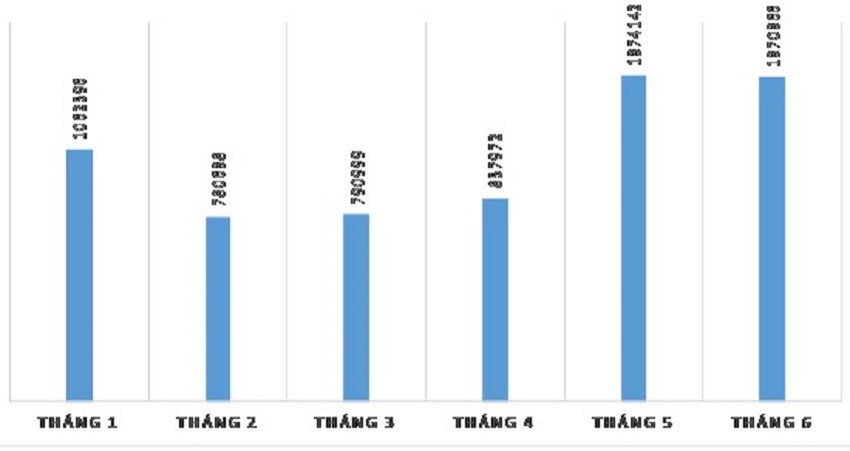

Cũng theo báo cáo, số lượng địa chỉ IP của Việt Nam nằm trong các mạng máy tính ma (botnet) là 4.300.218 địa chỉ, giảm 34,30% so với cùng kỳ năm 2018

Số liệu IP botnet

Lý do có sự tăng đột biến về số lượng các IP Botnet được nhận định là do một số mạng botnet hoạt động mạnh hơn như Avalanche (chuyên thu thập đánh cắp thông tin ngành tài chính, ngân hàng, doanh nghiệp sử dụng thẻ thanh toán), WannaCry (mã hóa dữ liệu).

Các tấn công nguy hiểm liên quan đến mã độc trong các hệ thống phục vụ Chính phủ điện tử được phát hiện tăng gấp 2 lần so với cùng kỳ cho thấy cần quan tâm chú ý công tác phòng, chống mã độc.

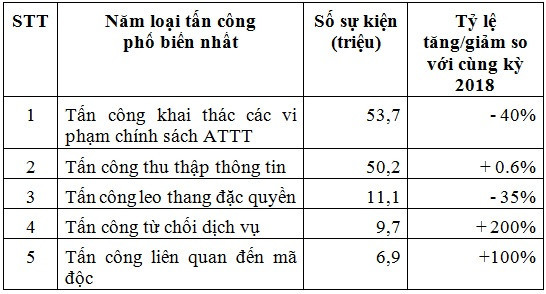

5 loại tấn công phổ biến

54 chiến dịch tấn công nguy hiểm

Trong 6 tháng, Bộ TTTT đã thu thập và phân tích 54 chiến dịch tấn công nguy hiểm, tiêu biểu một số chiến dịch như:

Chiến dịch tấn công có chủ đích đến từ nhóm tin tặc Muddy Waters nhắm tới các tổ chức ngân hàng, chính phủ;

Chiến dịch cài cắm mã độc AveMaria; Chiến dịch phát tán mã độc mới HawkEye Reborn; Chiến dịch phát tán mã độc MegaCortex, mã độc cửa hậu (backdoor) Cronjob;

Chiến dịch phát tán mã độc tống tiền LockerGoga and Ryuk đến từ nhóm tin tặc FIN6;

Chiến dịch phát tán mã độc tống tiền Jcry thông qua giả mạo Adobe Flash Player;

Chiến dịch tấn công có chủ đích đến từ nhóm tin tặc TajMahal phát tán mã độc nhằm mục đích đánh cắp thông tin nhạy cảm;

Chiến dịch tấn công có chủ đích đến từ North Korean phát tán mã độc HOPLIGHT nhắm đến các tổ chức thương mại điện tử lớn;

Chiến dịch tấn công có chủ đích liên quan tới nhóm tin tặc APT34;

Chiến dịch tấn công có chủ đích đến từ nhóm tin tặc APT35 (Donot Group) phát tán mã độc nhằm mục đích đánh cắp thông tin nhạy cảm;

Chiến dịch phát tán mã độc tống tiền GandCrap 52 mạo danh email Bộ Công an;

Chiến dịch tấn công có chủ đích phát tán mã độc đến từ nhóm tin tặc Lazarus APT với mục đích đánh cắp dữ liệu;

Chiến dịch phát tán mã độc RAT Cardinal nhắm vào các tổ chức lớn;

Chiến dịch phát tán mã độc Belonard Trojan khai thác qua lỗ hổng zero-day tồn tại trong Counter-Strike 1.6;

Chiến dịch tấn công có chủ đích đến từ nhóm tin tặc APT 33 phát tán mã độc PupyRAT nhắm tới nhiều tổ chức quan trọng chính phủ;

Chiến dịch tấn công có chủ đích phát tán qua email giả mạo khai thác lỗ hổng trong module UAC;

Chiến dịch tấn công có chủ đích đến từ nhóm tin tặc OceanLotus phát tán mã độc nhằm mục đích đánh cắp thông tin nhạy cảm.