Các chuyên gia bảo mật cảnh báo các cuộc tấn công nhắm vào những dự án phần mềm nguồn mở đã tăng 430% so với cùng kỳ năm trước.

Phần mềm nguồn mở (Open Source Software - OSS) là một phần mềm mà mã nguồn có thể được công chúng xem và thay đổi, hay có nghĩa là "mở". OSS cho phép các lập trình viên cùng hợp tác cải thiện phần mềm như tìm lỗi, sửa lỗi (bug), cập nhật với các công nghệ mới hoặc tạo ra các tính năng mới. Hoạt động nhóm trên các dự án mã nguồn mở như vậy mang đến lợi ích là việc sửa lỗi thường diễn ra nhanh, tính năng mới được bổ sung thường xuyên, phần mềm ổn định hơn, các bản vá bảo mật cũng được đưa ra nhanh chóng hơn các phần mềm độc quyền.

Trong vài năm trở lại đây, OSS ngày càng được sử dụng phổ biến trong thế giới công nghệ và chính điều này đã khiến các dự án phần mềm nguồn mở nói chung thu hút sự chú ý của giới tin tặc.

Theo báo cáo "Trạng thái của chuỗi cung ứng phần mềm nguồn mở" mới nhất của tổ chức bảo mật Sonatype, số lượng các cuộc tấn công mạng tinh vi nhằm mục đích chủ động xâm nhập vào chuỗi cung ứng phần mềm nguồn mở đã tăng tới 430% chỉ trong khoảng thời gian ngắn. Nghiên cứu được tổng hợp từ kết quả phân tích 24.000 dự án nguồn mở và 15.000 tổ chức phát triển cùng với các cuộc phỏng vấn 5.600 nhà phát triển phần mềm.

Theo báo cáo, dự kiến sẽ có 1,5 nghìn tỷ yêu cầu tải xuống OSS vào năm 2020 trên tất cả các hệ sinh thái nguồn mở chính. Trong đó, Node.js (npm) và Python (PyPI) được cho là những kho lưu trữ bị tội phạm mạng nhắm mục tiêu nhất, vì mã độc có thể dễ dàng được kích hoạt trong quá trình cài đặt gói.

Kiểu tấn công chuỗi cung ứng phần mềm nguồn mở này có thể dễ dàng xảy ra bởi vì trong thế giới nguồn mở rất khó phân biệt giữa các tác nhân tốt và xấu, và do tính chất liên kết của các dự án, Sonatype tuyên bố.

Mặt khác, các dự án mã nguồn mở có thể có hàng trăm hoặc hàng nghìn các phụ thuộc vào các dự án khác mà có thể chứa các lỗ hổng đã biết và bị khai thác.

Cũng theo báo cáo của Sonatype, vào năm 2019, hơn 10% lượt tải xuống Java OSS trên toàn cầu có ít nhất một lỗ hổng mã nguồn mở, với các lỗ hổng mới đã bị khai thác trong vòng ba ngày kể từ khi công khai, báo cáo tuyên bố.

Hiện nay, 90% thành phần của một ứng dụng là mã nguồn mở và 11% trong số đó được biết là có lỗ hổng bảo mật.

Gia tăng tấn công nhằm vào chuỗi cung ứng phần mềm thế hệ mới

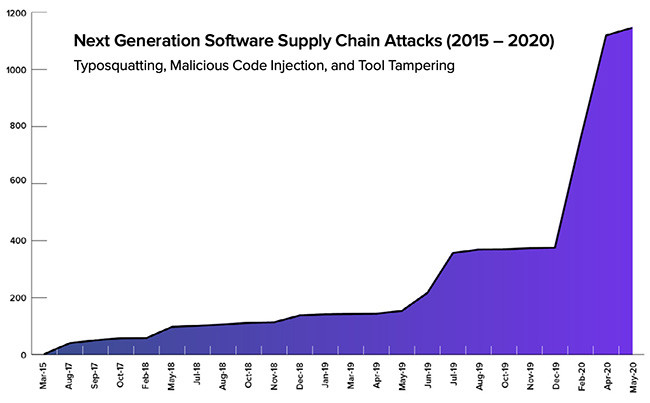

Báo cáo của Sonatype cho thấy đã có tới 929 cuộc tấn công chuỗi cung ứng (supply chain attack) phần mềm thế hệ mới được ghi nhận trong khoảng thời gian từ tháng 7/2019 đến tháng 5/2020. Đây là mức tăng đáng báo động bởi trước đó, chỉ có 216 cuộc tấn công như vậy được ghi nhận trong vòng 4 năm, từ tháng 2/2015 đến tháng 6/2019.

Tiêu chí chỉ ra sự khác biệt giữa các cuộc tấn công chuỗi cung ứng phần mềm nguồn mở thế hệ mới và cũ rất đơn giản nhưng không kém phần phức tạp: Các cuộc tấn công thế hệ mới như Octopus Scanner được tiến hành dưới dạng chiến lược và có liên quan đến việc những kẻ tấn công cố tình nhắm mục tiêu cũng như lén lút xâm phạm "ngược dòng" vào các dự án mã nguồn mở, để sau đó chúng có thể nắm trong tay khả năng khai thác các lỗ hổng tồn tại trong dự án.

Số lượng các cuộc tấn công chuỗi cung ứng phần mềm nguồn mở kiểu mới tăng mạnh

Ngược lại, các cuộc tấn công chuỗi cung ứng phần mềm kiểu cũ như Equifax lại mang nặng tính chiến thuật và chủ yếu liên quan đến việc các tác nhân độc hại chờ đợi lỗ hổng zero day mới được tiết lộ công khai, sau đó tìm cách khai thác lỗ hổng trước khi chúng được khắc phục. Như vậy, các cuộc tấn công chuỗi cung ứng phần mềm kiểu mới mang tính chủ động cao hơn, do đó nguy hiểm hơn.

Wayne Jackson, Giám đốc điều hành của Sonatype cho biết: "Sau vụ xâm phạm Equifax khét tiếng năm 2017, các doanh nghiệp đã đầu tư mạnh mẽ để ngăn chặn các cuộc tấn công tương tự vào chuỗi cung ứng phần mềm nguồn mở".

"Nghiên cứu của chúng tôi cho thấy rằng các nhóm bảo mật đang ngày càng nhanh chóng ứng phó với các lỗ hổng zero day mới. Tuy nhiên, không có gì ngạc nhiên khi các cuộc tấn công vào chuỗi cung ứng thế hệ mới đã tăng 430% khi tội phạm mạng chuyển hướng các hoạt động của họ", Wayne Jackson nhận định.

Tốc độ có vai trò quyết định khi phản ứng với tấn công chuỗi cung ứng phần mềm

Theo báo cáo, thời gian phản hồi đối với các lỗ hổng tồn tại trong thành phần phần mềm nguồn mở của các nhóm bảo mật doanh nghiệp không giống nhau. Cụ thể, 47% các tổ chức chỉ thực sự nắm được thông tin các lỗ hổng mã nguồn mở mới sau một tuần; 51% tổ chức đã mất hơn một tuần để khắc phục các lỗ hổng nguồn mở.

Báo cáo năm nay cho thấy rằng các nhóm bảo mật hoạt động hiệu quả có thể phát hiện và khắc phục lỗ hổng nguồn mở nhanh hơn 26 lần, đồng thời triển khai các thay đổi đối với mã thường xuyên hơn 15 lần so với những nhóm bảo mật hoạt động kém hiệu quả.

Ngoài ra, 59% các nhóm bảo mật hoạt động hiệu quả có khả năng sử dụng phân tích phần mềm (SCA - Software Composition Analysis) tự động để phát hiện và khắc phục các thành phần OSS dễ bị tổn thương. Khả năng cập nhật thành công và vá các lỗ hổng bảo mật của nhóm này cũng cao hơn 4,9 lần.

Gene Kim, nhà nghiên cứu DevOps và là tác giả của Dự án Unicorn cho biết: "Chúng tôi nhận thấy rằng những nhóm bảo mật hoạt động hiệu quả có thể đạt được đồng thời các mục tiêu về bảo mật và năng suất".

Trong khi đó, TS. Stephen Magill, Nhà khoa học chính tại Galois và CEO của MuseDev cho biết: "Với văn hóa, quy trình làm việc và các công cụ phù hợp, các nhóm bảo mật có thể đạt được hiệu quả các yêu cầu về tuân thủ và bảo mật cùng với năng suất".

Một số phát hiện đáng chú ý khác bao gồm:

• Dự kiến sẽ có 1,5 nghìn tỷ yêu cầu tải xuống OSS trên tất cả các hệ sinh thái nguồn mở chính trong năm 2020.

• 10% yêu cầu tải xuống thành phần java OSS của các nhà phát triển có chứa lỗ hổng bảo mật.

• 11% các ứng dụng do các nhà phát triển phần mềm nguồn mở xây dựng dễ bị tổn thương, với trung bình 38 lỗ hổng được phát hiện

• Các lỗ hổng mã nguồn mở zero-day mới thường bắt đầu bị khai thác trong vòng 3 ngày kể từ khi lỗ hổng được công khai.

Trong một báo cáo liên quan, theo nghiên cứu của tổ chức an ninh mạng WhiteSource, số lượng lỗ hổng phần mềm nguồn mở được ghi nhận trong năm 2019 đã tăng tới 50% so với năm 2018, từ hơn 4.000 lên tới hơn 6.000. Tuy nhiên, theo các chuyên gia, con số thực tế có thể lớn hơn nhiều do vẫn còn rất nhiều lỗ hổng tồn tại trong các hệ thống nguồn mở khác đang âm thầm gây thiệt hại nhưng chưa được phát hiện hoặc báo cáo.