Trong một cuộc tấn công "credential stuffing", tin tặc sẽ nạp một cơ sở dữ liệu với càng nhiều mật khẩu và tên người dùng càng tốt, và Đông Nam Á là một trong khu vực khởi phát loại hình tấn công này lớn nhất.

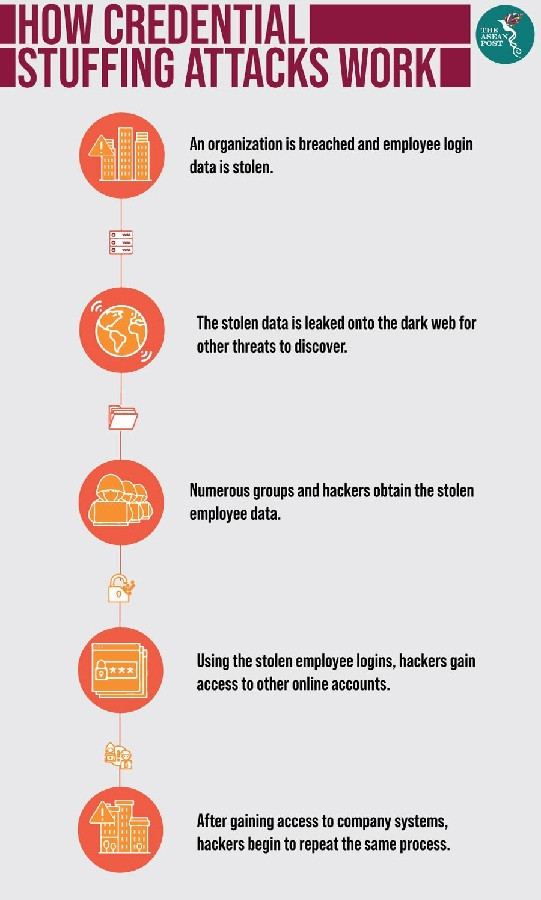

Credential stuffing (Nhồi thông tin danh tính) là một loại tấn công mạng, trong đó thông tin tài khoản bị đánh cắp thường bao gồm danh sách tên người dùng, hoặc địa chỉ email và mật khẩu tương ứng (thường là do vi phạm dữ liệu) được sử dụng để truy cập trái phép vào tài khoản người dùng, thông qua các yêu cầu đăng nhập tự động quy mô lớn.

Không giống như xâm phạm bẻ khóa thông tin, các cuộc tấn công credential stuffing không cố gắng ép buộc hoặc đoán bất kỳ mật khẩu nào, thay vào đó kẻ tấn công chỉ cần tự động đăng nhập hàng ngàn đến hàng triệu cặp thông tin đăng nhặp đánh cắp trước đó bằng các công cụ tấn công (hack) tự động làm việc liên tục trên các trang web. Bạn có thể tưởng tượng cơ sở dữ liệu mật khẩu của tội phạm mạng như một chùm chìa khóa. Càng có nhiều chìa khóa, kẻ tấn công sẽ càng có khả năng tìm thấy một chìa khóa mở được tài khoản của bạn.

Thông thường, thông tin đăng nhập bị đánh cắp thu được từ các xâm phạm dữ liệu hoặc bằng cách lây nhiễm mã độc cho các thiết bị của người dùng. Chúng được bán, trao đổi trên web đen - các trang web ẩn không thể truy cập thông qua trình duyệt thông thường - sau đó được sử dụng cho hàng trăm trong tổng số hàng triệu cuộc tấn công nhồi thông tin danh tính xảy ra mỗi ngày trong các lĩnh vực từ truyền thông, giải trí đến bán lẻ và game.

Tận dụng thực tế là người dùng có xu hướng sử dụng cùng một thông tin đăng nhập trên nhiều trang web, tin tặc hy vọng tên người dùng và mật khẩu mà chúng đánh cắp được trên một trang web có thể được sử dụng cho các trang web khác.

Theo phân tích của công ty bảo mật Shape Security (Mỹ), có tới 2% các cuộc tấn công credential stuffing là thành công. Kết quả là không chỉ tài khoản ngân hàng và thẻ tín dụng của nạn nhân bị rút hết tiền, mà điểm khách hàng thân thiết tại các chuỗi khách sạn và hãng hàng không, điểm lưu trữ của các trò chơi trực tuyến hay thẻ quà tặng cũng có thể được đem bán lại.

Năm quốc gia ASEAN - Thái Lan (thứ 7), Indonesia (thứ 8), Việt Nam (thứ 9), Malaysia (thứ 14) và Singapore (thứ 15) - nằm trong nhóm các quốc gia khởi phát tấn công credential stuffing cao nhất thế giới từ tháng 11/2017 đến tháng 4/2019.

Cũng trong giai đoạn này, báo cáo tình hình Tấn công Dịch vụ Tài chính Bảo mật năm 2019 của nhà cung cấp dịch vụ mạng phân phối nội dung và điện toán đám mây Akamai đã ghi nhận 58 tỷ vụ tấn công credential stuffing ở tất cả các ngành công nghiệp.

Malaysia đứng thứ ba trong bảng xếp hạng tấn công credential stuffing nhằm vào các tổ chức dịch vụ tài chính trong cùng thời kỳ, chỉ sau Hoa Kỳ và Trung Quốc

Thuật ngữ “quốc gia khởi phát (source country)” chỉ rõ nơi lưu lượng truy cập đến và không nhất thiết chỉ ra nơi kẻ tấn công thực sự nằm ở đâu.

Cũng theo báo cáo "Tình trạng các cuộc tấn công web, ngành công nghiệp game năm 2019” của Akamai, lĩnh vực công nghiệp game là một trong những mục tiêu tấn công dễ sinh lợi nhất cho bọn tội phạm mạng muốn kiếm lợi nhuận nhanh chóng. Theo thống kê mới nhất, trong khoảng thời gian 17 tháng (tháng 11/2017 đến tháng 4/2019), riêng lĩnh vực công nghiệp game có 12 tỷ cuộc tấn công credential stuffing.

"Một lý do mà chúng tôi tin rằng ngành công nghiệp game là mục tiêu hấp dẫn của tin tặc, là vì bọn tội phạm mạng có thể dễ dàng trao đổi các mặt hàng trong trò chơi để kiếm lợi nhuận", Martin McKeay, nhà nghiên cứu bảo mật của Akamai cho biết.

Trưởng phòng Công nghệ và Chiến lược an ninh khu vực châu Á - Thái Bình Dương của Akamai, Fernando Serto cho biết: Với số lượng các xâm phạm dữ liệu ngày càng nhiều, nhiều công ty dường như không biết hoặc không muốn tiết lộ toàn bộ hậu quả của những vụ rò rỉ đó. Điều quan trọng là người dùng phải tự nâng cao nhận thức về mối nguy hiểm mà credential stuffing gây ra.

“Nhận thức về an ninh mạng (trong ASEAN) rất cao nhưng kiến thức về lạm dụng thông tin vẫn còn thấp”, Fernando Serto cho hay.

Nhiều người không biết rằng có những nỗ lực đăng nhập độc hại nhắm vào các trang web và tin tặc liên tục khám phá những cách thức khác để tìm kiếm và khai thác dữ liệu nhằm thực hiện các hành vi lừa đảo, Serto bổ sung thêm.

Các vụ xâm phạm dữ liệu gần đây

Các vụ xâm phạm dữ liệu thường có liên hệ chặt chẽ với credential stuffing và sự gia tăng xâm phạm dữ liệu trong ASEAN đang gây ra những lo ngại lớn hơn. Ba trong số các cuộc tấn công credential stuffing lớn nhất thế giới vào năm ngoái đã diễn ra ngay sau khi vi phạm dữ liệu được báo cáo, điều đó cho thấy tin tặc có thể đang kiểm tra thông tin đánh cắp trước khi bán chúng.

Tại Indonesia, Bộ Truyền thông cho biết họ đã phát hiện rò rỉ dữ liệu tại hai chi nhánh của hãng hàng không nước này Lion Air là Malindo Air tại Malaysia và Thai Lion Air tại Thái Lan, sau khi dữ liệu của 35 triệu hành khách (bao gồm tên, ngày sinh, địa chỉ, số điện thoại và các chi tiết khác) bị đánh cắp từ các máy chủ điều khiển từ xa của Amazon và được rao bán trên web đen

Tại Malaysia, Bộ Y tế nước này cũng đang tiến hành điều tra một yêu cầu của công ty bảo mật Greenbone Networks, Đức liên quan tới vụ việc kết quả Xquang của gần 20.000 người Malaysia có thể truy cập tự do trên các máy chủ trên toàn thế giới.

Trong khi đó, vào tháng 7, thương hiệu bán lẻ mỹ phẩm, sản phẩm chăm sóc sắc đẹp Sephora tuyên bố rằng thông tin cá nhân của khách hàng trực tuyến tại Indonesia, Malaysia, Philippines, Singapore và Thái Lan đã bị rò rỉ sau một vụ xâm phạm dữ liệu.

Người dùng trên web đen đã phát hiện tên người dùng và mật khẩu của 500.000 người dùng trang web Sephora tại Indonesia và Thái Lan đã được rao bán.

Các cơ quan quản lý đang kiểm soát chặt chẽ các vi phạm dữ liệu và Ủy ban bảo vệ dữ liệu cá nhân (PDPC) Singapore đã công bố khoản tiền phạt hơn 1,28 triệu đô la Singapore (929.600 USD) trong năm nay, nhiều hơn tổng số tiền phạt trong ba năm qua.

Trong số những tổ chức bị phạt - chủ yếu là do không thực hiện các biện pháp bảo mật hợp lý để bảo vệ dữ liệu cá nhân trong quyền sở hữu hoặc kiểm soát của mình - có Hệ thống thông tin Y tế tích hợp (IHiS), nhà cung cấp dịch vụ chăm sóc sức khỏe SingHealth và các công ty như GrabCar, AIA và COURTS.

Một số khuyến nghị

Để bảo vệ bản thân, Serto khuyến nghị người dùng cần thay đổi mật khẩu thường xuyên và đảm bảo rằng nó được tạo thành từ các ký tự khác nhau, tránh đăng nhập vào các trang web không sử dụng xác thực đa yếu tố.

Mặt khác, các tổ chức, doanh nghiệp cần phải có các giải pháp phát hiện hoạt động đáng ngờ một cách tự động và phân biệt giữa các hoạt động của người dùng và hoạt động tự động.

Credential stuffing có thể diễn ra ở bất cứ đâu, nên mục tiêu đặt ra là khiến quá trình đánh cắp thông tin đăng nhập trở nên khó khăn nhất có thể.

Nhà nghiên cứu bảo mật Martin McKeay của Akamai lưu ý, mật khẩu yếu và tái sử dụng mật khẩu là nguyên nhân gây ra các vấn đề về bảo mật tài khoản trong mọi ngành công nghiệp.