Theo một nghiên cứu mới, hầu hết các nạn nhân của một chiến dịch lừa đảo (phishing) trải qua một giao dịch gian lận kéo dài khoảng 5 ngày sau khi bị lừa đảo.

Một nhóm các nhà nghiên cứu bảo mật từ Google, PayPal, Samsung và Đại học bang Arizona đã dành cả năm để phân tích bối cảnh lừa đảo và cách người dùng tương tác với các trang lừa đảo.

Trong một dự án lớnliên quan đến việc phân tích 22.553.707 lượt truy cập của người dùng đến 404.628 trang lừa đảo, nhóm nghiên cứu đã thu thập được một số thôngtinchitiết nhất về cách thức hoạt động của các chiến dịch lừa đảo.

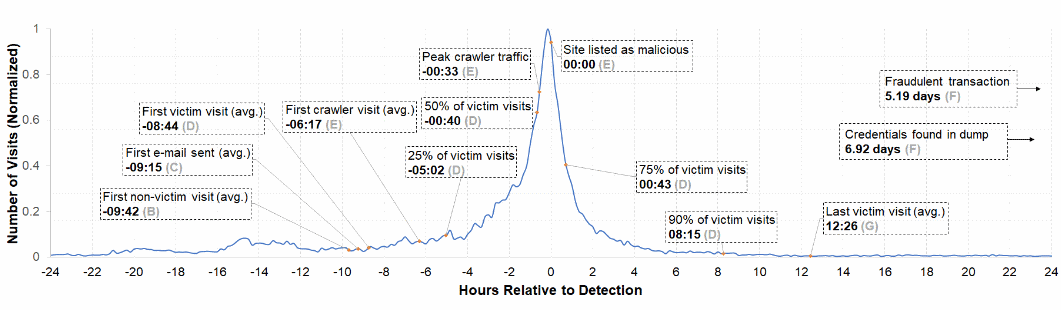

Báo cáo của nhóm nghiên cứu cho biết: "Chúng tôi đãphát hiện rằng mộtcuộc tấn công lừa đảo kéo dài trung bình 21 giờ từ lần truy cập đầu tiên đến lần truy cập cuối của nạn nhân, và việc phát hiện ra cuộc tấn công lừa đảo diễn ra trung bình 9 giờ sau lần truy cập đầu tiên của nạn nhân". Dự kiến nội dung sẽ được trình bày tại hội nghị bảo mật USENIX.

"Khi một cuộctấn công được phát hiện, phảimất thêm 7 giờ nữa trước khi giảm thiểu thiệt hại tối đa bằng các cảnh báo trên trình duyệt".

Nhóm nghiên cứu gọi khoảng thời gian từ lúc bắt đầu chiến dịch và triển khai các cảnh báo lừa đảo trên các trình duyệt là "giờ vàng" của một cuộc tấn công lừa đảo, tức là thời gian kẻ tấn công có thể khaithác cácnạn nhân của chúng.

Nhưng nhóm nghiên cứu chobiết một khi giờ vàng kết thúc, cuộc tấn công có thể tiếp tục hạgục các nạn nhân, ngay cả sau khi các cảnh báo của trình duyệt được triển khai thông qua các hệ thống như API duyệt web an toàn của Google.

Biểu đồ lưu lượng truy cập đến các trang web lừa đảo (Ảnh: Oest và cộng sự).

Hơn nữa, các nhà nghiên cứu cũng đã phân tích những tương tác của người dùng trên các trang lừa đảo và cho biết 7,42% nạn nhân đã nhập các thông tin đăng nhập và cuối cùng bị xâm phạm hoặc gian lận giao dịch trên tài khoản của họ.

Trung bình, kẻ gian sẽ cố xâm phạm cáctài khoản người dùng và thực hiện các giao dịch gian lận khoảng5,19 ngày sau khi người dùng truy cập trang lừa đảo, và cácthông tin nạn nhân sẽ kết thúc tại các bãi rác công cộng (public dumps) hoặc cáccổng webhình sự (criminal portals) sau 6,92 ngày sau khi người dùng truy cập trang lừa đảo.

Lợi dụng Covid-19 để tấn công lừa đảo

Tin tặc luôn khai thác khủng hoảng và sự bùng phát củaCovid-19 cũng không là một ngoại lệ. Kể từ tháng 1, tội phạm mạng đã tận dụng đại dịch Covid-19 để thựchiện hành vi tấn công mạng, từ việc chiếm quyền điều khiển hệ thống bệnh viện cho đến cáctấncông mạng khác.

Nhưng kế hoạch tấncông mạng mới nhất khai thác lỗ hổng an ninh mạng lớn nhất là cảm xúc của con người. Một loạt các cuộc tấn công lừa đảo gần đây đang nhắm mục tiêu niềm tin của người tiêu dùng vào các nền tảng hội nghị truyền hình tên tuổi lớn để đánh cắp thông tin cá nhân và làmảnh hưởng cuộc sống.

Thông thường, trong một vụ lừa đảo, tội phạm mạng cố gắng khiến nạn nhân tải xuống phần mềm độc hại hoặc cung cấp thông tin cá nhân qua email hoặc điện thoại bằng cách khai thác nỗi sợ hãi, lo lắng, tò mò hoặc tin tưởng của họ. Tội phạm mạng lợidụng một người bạn tin cậy, cơ quan chính phủ chính thức hoặc một doanh nghiệp nổi tiếng.

Trên thực tế, đã có rất nhiều vụ lừa đảo liên quan đến Covid-19 kể từ khi bắt đầu dịchbùng phát, hầu hết trong số đó có liên quan đến tin tặc mạo danh các tổ chức y tế và cung cấp tin tức liên quan đến tintức virus coronagiảmạo.

Tin tặc cũng lợi dụng thực tế là nhiều người làm việc từ xa bằng cách mạo danh các nền tảng công nghệ tin cậy. Người dùng Skype, Zoom và Google Meet hiện là mục tiêu của tội phạm mạng.

Nghiên cứu gần đây của Check Point đã phát hiện ra rằng hơn 1.700 tên miền liên quan đến Zoom đã được đăng ký chỉ trong 3 tuần và 4% trong số đó là đáng ngờ hoặc có thể độc hại. Tin tặc đang sử dụng các tên miền giả này để tạo racác thông báo cuộc họp Zoom cũng như email thông báo có chủ đề Covid-19 giả mạo.

Các cá nhân phản hồi các cảnh báo này thường kết thúc việc tải xuống phần mềm độc hại hoặc xâm phạm bảo mật dữ liệu của họ, chẳng hạn tin tặc đang mạo danh trang đăng nhập Skype và lừa người dùng Skype từ bỏ thông tin mật khẩu của họ.

Nó là một chiến thuật thông minh và xảo quyệt. Tin tặc biết rằng hơn 90% xâm phạm dữ liệu là kết quả của lỗi con người. Tại thời điểm đại dịch Covid-19 bùng phát, có rất nhiều người làm việc tại nhà, cắt đứt liên lạc thường xuyên với nhóm bảo mật CNTT và nói chung thường đối mặt với lo lắng hoặc căng thẳng. Đây là thời điểm hoàn hảo để tin tặc lợi dụng và khai thác sự cảnh giác của mỗi cá nhân.

Mức độ của mối đe dọa lừa đảo mới này là rất lớn. Nhóm phân tích mối đe dọa củaGoogle đã báo cáo vào giữa tháng 4 rằng họ đã chặn 18 triệu phần mềm độc hại và email lừa đảo theo chủ đề Covid-19 mỗi ngày. Tại ID Experts, chúng tôi đã chứng kiến sự gia tăng 50% số lượng thành viên chuyên gia ID của chúng tôi báo cáo bị nhắm mục tiêu bởi các vụ lừa đảo và tấn công lừa đảo kể từ khi đơn đặt hàng tại nhà lần đầu tiên có hiệu lực.

Mặc dù các công cụ chặn thư rác đi một giải pháp để hạn chế tác động của những kẻ lừa đảo, nhưng không có công nghệ nào có thể bảo vệ hoàn toàn một cá nhân khỏi mánh khóe đằng sau các cuộc tấn công lừa đảo. Đó là vì tin tặc dựa vào một hình thức thao túng tâm lý được gọi là phikỹ thuật để lôi kéo và lừa dối người dùng cá nhân. Cách chắc chắn duy nhất để chống lại các hành vi lừa đảo là nângcao ý thức của nhân viên về các dấu hiệu và giúp họ cải thiện an ninh mạng cá nhân.