Các nhà nghiên cứu cho biết, tội phạm mạng đang đe dọa nạn nhân bằng cách tiết lộ dữ liệu nếu họ không trả tiền.

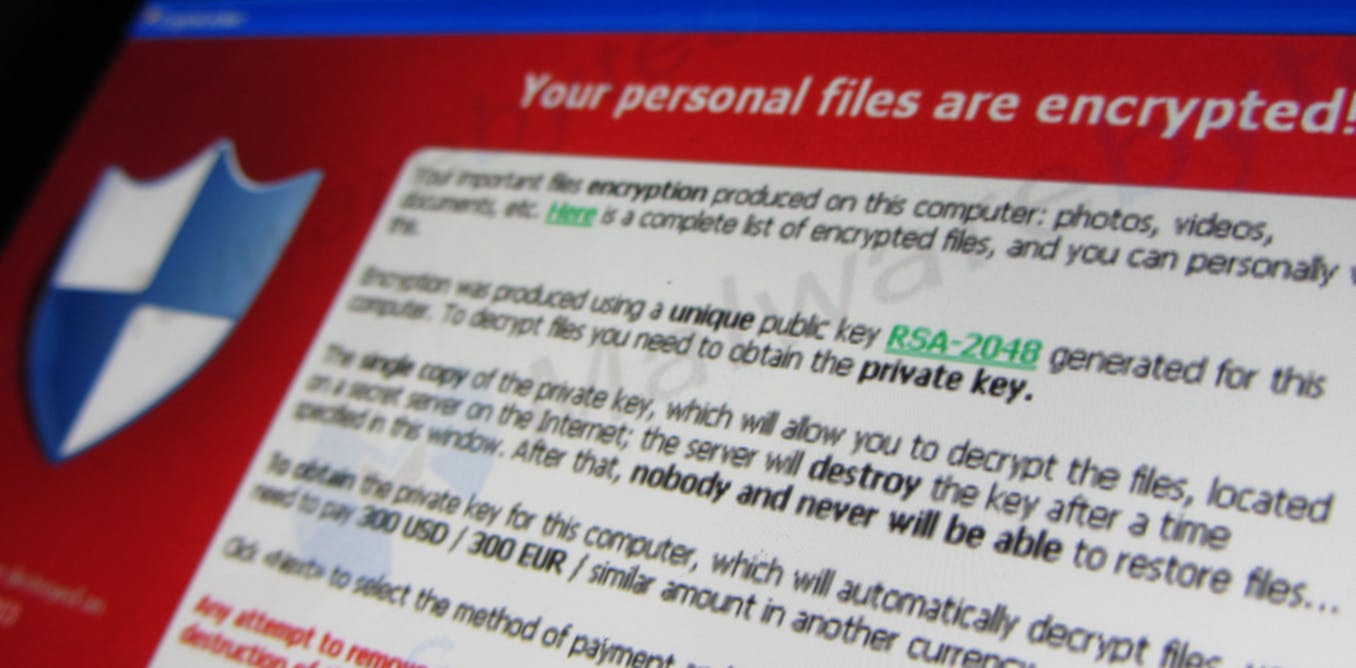

Nguy cơ dữ liệu bị đánh cắp và bị mã hóa khi mã độc tống tiền (ransomware) tấn công ngày càng gia tăng, điều đó có nghĩa là trở thành nạn nhân của loại phần mềm độc hại này thậm chí còn nguy hiểm hơn.

Các nhóm ransomware như Maze và Sodinokibi cho biết sẽ tiếp tục công bố các thông tin cá nhân nếu chúng không nhận được tiền chuộc. Chiến thuật này ngày càng trở nên phổ biến, với hơn 1 trong 10 cuộc tấn công hiện đang sử dụng mã độc tống tiền.

Phân tích số tấn công được gửi đến ID Ransomware - một trang web cho phép xác định ransomware - các nhà nghiên cứu tại Emsisoft đã phát hiện ra rằng 100.000 thông tin liên quan đến các cuộc tấn công của ransomware được gửi đến trang web này trong khoảng từ tháng 1 đến tháng 6 năm nay, 11.642 họ ransomware liên quan đã cố gắng đánh cắp dữ liệu - chiếm khoảng hơn 11%.

Các tổ chức trong các lĩnh vực pháp lý, y tế và tài chính là những mục tiêu được các chiến dịch này nhắm đến nhiều nhất, bởi các lĩnh vực này được cho là nắm giữ dữ liệu nhạy cảm nhất.

Và các nhà nghiên cứu cảnh báo rằng tỷ lệ các cuộc tấn công ransomware đánh cắp dữ liệu có thể còn cao hơn, bởi vì một số kẻ tấn công sẽ làm điều đó một cách kín đáo, có khả năng sử dụng thông tin bị đánh cắp làm cơ sở cho các cuộc tấn công khác.

"Tất cả các nhóm ransomware đều có khả năng lọc dữ liệu. Trong khi một số nhóm công khai đánh cắp dữ liệu và sử dụng việc này như một đòn bẩy bổ sung để đòi tiền chuộc, các nhóm khác có thể tình cờ đánh cắp nó", bài viết trên blog của các nhà nghiên cứu cho biết.

Viễn cảnh bị xâm phạm dữ liệu cùng với cuộc tấn công ransomware là điều đáng lo ngại đối với các tổ chức vì ngay cả khi mạng được khôi phục, rò rỉ dữ liệu có thể gây ra các vấn đề khác với khách hàng hoặc cơ quan quản lý.

Các nhà nghiên cứu cảnh báo, những cuộc tấn công mã hóa và làm rò rỉ thông tin sẽ trở nên phổ biến hơn, tổn thất về chi phí liên quan đến sự cố ransomware sẽ tiếp tục gia tăng.

Tuy nhiên, các tổ chức có thể tránh trở thành nạn nhân của ransomware - hoặc ít nhất là hạn chế thiệt hại mà nó gây ra - bằng cách tuân theo một số điều cơ bản về bảo mật mạng.

Các biện pháp bảo mật bao gồm áp dụng các bản vá bảo mật để chống lại các lỗ hổng đã biết và vô hiệu hóa các cổng từ xa khi không cần thiết, phân đoạn mạng để ngăn chặn ransomware xâm nhập hoặc có thể lan truyền nhanh chóng trên mạng nếu có.

Các tổ chức cũng nên sử dụng xác thực đa yếu tố để ngay cả khi các mật khẩu bị lộ lọt, chúng cũng không thể được sử dụng để có quyền truy cập vào các khu vực khác của mạng.

Việc sao lưu nên được thực hiện thường xuyên và lưu trữ ngoại tuyến, đồng thời các tổ chức cũng nên có kế hoạch ứng phó trong trường hợp gặp phải sự cố ransomware.

Tin tặc ransomwarechỉ mất 3 ngày để tìm thấy mạng công nghiệp giả mạo

Các nhà nghiên cứu bảo mật Cyberory cũng cảnh báo các mạng điều khiển công nghiệp đang bị tấn công bởi một loạt ransomware sau khi nghiên cứu tốc độ tin tặc phát hiện ra các lỗ hổng trong cơ sở hạ tầng trọng yếu.

Công ty bảo mật Cyberory đã xây dựng một "honeypot" được thiết kế bắt chước một công ty điện có hoạt động trên khắp châu Âu và Bắc Mỹ. Đây là một hệ thống tài nguyên thông tin được xây dựng với mục đích giả dạng để đánh lừa những kẻ sử dụng và xâm nhập không hợp pháp, thu hút sự chú ý của chúng, ngăn không cho chúng tiếp xúc với hệ thống thật.

Honeypot ra mắt vào đầu năm nay và chỉ sau 3 ngày, những kẻ tấn công đã phát hiện ra mạng và tìm cách xâm phạm nó - bao gồm cả một chiến dịch ransomware xâm nhập vào các phần của mạng, cũng như lấy thông tin đăng nhập.

"Ngay sau khi ra mắt honeypot, tin tặc đã tìm cách cài ransomware trên các máy bị xâm nhập", Israel Barak, giám đốc an ninh thông tin tại Cyberory trao đổi với ZDNet.

Tin tặc đưa ransomware lên mạng bằng cách khai thác các công cụ quản trị từ xa để truy cập vào mạng và bẻ khóa mật khẩu quản trị viên để đăng nhập, điều khiển máy tính để bàn từ xa.

Từ đó, chúng đã tạo một cửa hậu vào một máy chủ bị xâm nhập và sử dụng các công cụ PowerShell bổ sung bao gồm Mimikatz, cho phép kẻ tấn công đánh cắp thông tin đăng nhập, di chuyển trong mạng - và xâm phạm vào nhiều máy hơn. Những kẻ tấn công đã thực hiện dò quét để tìm ra càng nhiều điểm cuối để có quyền truy cập, thu thập thông tin xác thực khi chúng đi qua.

Và mục tiêu cuối cùng của tin tặc là đánh cắp tên người dùng và mật khẩu, đánh cắp dữ liệu nhạy cảm nhằm đe dọa, đòi tiền chuộc.

"Chỉ sau khi hoàn thành các giai đoạn khác của cuộc tấn công, cuộc tấn công sẽ kích hoạt đồng thời ransomware trên tất cả các điểm cuối bị xâm nhập. Đây là một đặc điểm chung của các chiến dịch ransomware nhiều giai đoạn, nhằm khuếch đại tác động của cuộc tấn công vào nạn nhân", Barak nói.

Mặc dù có vẻ không nguy hiểm như ransomware, một kẻ tấn công đang tìm các cách thức khai thác mạng lưới chúng nghĩ là một nhà cung cấp điện năng có thể những hậu quả nguy hiểm tiềm năng.

Tuy nhiên, dường như ransomware đã trở thành một trong những phương thức chính mà tin tặc đang cố gắng khai thác, chúng có thể dễ dàng xâm phạm với những gì được mô tả là "rào cản liên tục" của các cuộc tấn công vào khu vực điện năng - và khu vực nào đó có khả năng trở nên dữ dội hơn.

May mắn thay, những kẻ tấn công nhắm vào honeypot không thể gây ra thiệt hại thực sự - nhưng thử nghiệm cho thấy các mạng hỗ trợ cơ sở hạ tầng quan trọng cần đủ khả năng chống đỡ để chống lại sự xâm nhập không mong muốn bằng cách thiết kế và vận hành các mạng có khả năng phục hồi - đặc biệt là khi phân tách các mạng CNTT và mạng công nghệ vận hành.

Ngay cả những cải tiến tương đối cơ bản như đảm bảo các mạng được bảo vệ bằng các mật khẩu phức tạp khó đoán có thể giúp ích, trong khi các sáng kiến bảo mật phức tạp hơn - như các bài diễn tập - có thể giúp tăng cường phòng vệ mạng.