Cuộc tấn công BIAS mới đang nhằm vào các thiết bị Bluetooth và firmware từ Apple, Broadcom, Cypress, Intel, Samsung và các công ty khác.

Các nhà nghiên cứu vừa tiết lộ một lỗ hổng mới trong giao thức không dây Bluetooth, được sử dụng rộng rãi để kết nối các thiết bị hiện đại như điện thoại thông minh (smartphone), máy tính bảng, máy tính xách tay và thiết bị IoT thông minh.

Lỗ hổng, có tên mã BIAS (Bluetooth Impersonation AttackS), tác động đến phiên bản cũcủa giao thức Bluetooth là Bluetooth BR/EDR (Tốc độ cơ bản/Tốc độ dữ liệu nâng cao, còn được gọi là Bluetooth Classic).

Tấn công BIAS

Lỗ hổng bảo mật BIAS nằm ở cách các thiết bị xử lý khóa liên kết, còn được gọi là khóa phiên dài hạn. Khóa này được tạo rakhi hai cặp thiết bị Bluetooth liên kết lần đầu tiên. Haithiết bị đồng ý về một khóa phiên dài hạn mà chúng sử dụng để lấy các khóa phiên cho các kết nối trong tương lai mà không buộc chủ sở hữu thiết bị phải trải qua quá trình ghép nối dài mỗi khi các thiết bị Bluetooth cần liên lạc.

Các nhà nghiên cứu cho biết họ đã tìm thấy một lỗi trong quá trình xác thực sau liên kết này. Lỗ hổng có thể cho phép kẻ tấn công giả mạo danh tính là một thiết bị được ghép/liên kết trước đó, xác thực thành công và kết nối với thiết bị khác mà không cần biết khóa phiên dài hạn đã được thiết lập trước đó giữa hai thiết bị.

Khi một cuộc tấn công BIAS thành công, kẻ tấn công có thể truy cập hoặc kiểm soát một thiết bị Bluetooth Classic khác.

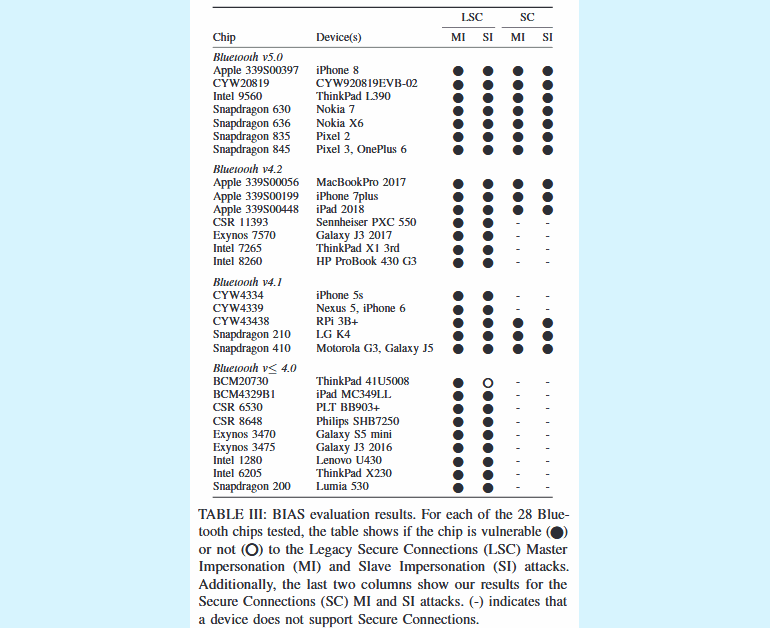

Nhóm nghiên cứu cho biết họ đã thử nghiệm tấn công vào một loạt các thiết bị, bao gồm điện thoại thông minh (iPhone, Samsung, Google, Nokia, LG, Motorola), máy tính bảng (iPad), máy tính xách tay (MacBook, HP Lenovo), tai nghe (Philips, Sennheiser) và bảng hệ thống trên chip (Raspberry Pi, Cypress).

Ảnh: Antonioli và cộng sự

"Chúng tôi có thể kiểm tra các chip Bluetooth từ Cypress, Qualcomm, Apple, Intel, Samsung và CSR. Tất cả các thiết bị mà chúng tôi đã kiểm thử đều dễ bị tấn công BIAS", các nhà nghiên cứu cho biết.

Nhóm nghiên cứu đã thông báo lỗ hổng tới Nhóm đặc trách Bluetooth (Bluetooth SIG) - tổ chức tiêu chuẩn giám sát sự phát triển của các tiêu chuẩn Bluetooth - vào tháng 12/2019 để đảm bảo rằng giải quyết kịp thời vấn đề.

Trong thông cáo báo chí vừa được công bố, Bluetooth SIG cho biết họ đã cập nhật Thông số kỹ thuật Bluetooth Core để ngăn kẻ tấn công BIAS hạ cấp giao thức Bluetooth Classic từ phương thức xác thực "an toàn" sang chế độ xác thực "kế thừa" nhằm thực hiện thành công tấn công BIAS.

Các nhà cung cấp thiết bị Bluetooth dự kiến sẽ tung ra các bản cập nhật firmware trong những tháng tới để sửa lỗi này. Tình trạng và tính khả dụng của các cập nhật này hiện chưa rõ ràng, ngay cả đối với nhóm nghiên cứu.

BIAS + KNOB

Nhóm nghiên cứu về tấn công BIAS bao gồm Daniele Antonioli từ Viện Công nghệ Liên bang Thụy Sĩ tại Lausanne (EPFL), Kasper Rasmussen từ Trung tâm An ninh Thông tin CISPA Helmholtz ở Đức và Nils Ole Tippenhauer từ Đại học Oxford, Anh.

Họ cũng đã phát hiện và tiết lộ cuộc tấn công KNOB (Key Negotiation of Bluetooth) vào mùa hè năm 2019.

Nhóm nghiên cứu cho biết, nếu kẻ tấn công kết hợp BIAS và KNOB, chúng có thể phá vỡ xác thực ngay cả trên các thiết bị Bluetooth Classic chạy ở chế độ xác thực an toàn.

Do đó, các thiết bị có khả năng Bluetooth phải cập nhật các bản vá ngăn chặn các cuộc tấn công BIAS (CVE-2020-10135) và KNOB (CVE-2019-9506).