Các nhà nghiên cứu bảo mật của Lookout (công ty chuyên cung cấp dịch vụ bảo mật cho smartphone) cho biết, gần đây, nhóm tin tặc có liên quan đến Syria đã chuyển sang sử dụng những bẫy chủ đề về Covid-19 trong một chiến dịch giám sát kéo dài.

Được cho là hoạt động từ tháng 1/2018, chiến dịch này nhắm vào những người nói tiếng Ả Rập với hàng chục ứng dụng Android, tuy nhiên, không có ứng dụng nào trong số các ứng dụng này hiện diện chính thức trên kho ứng dụng Google (Google Play). Khả năng nhắm tới những người dùng ở Syria và các khu vực lân cận, các ứng dụng độc hại có các cái tên như "Covid19" "Telegram Covid_19", "Android Telegram", "Threema Arabic,"…

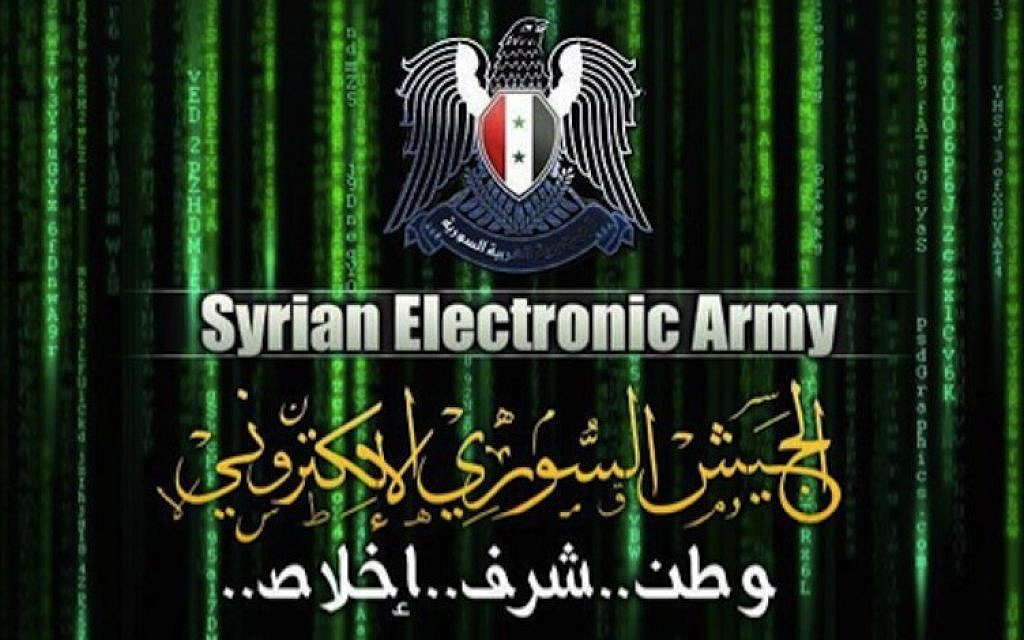

Tổng cộng đã xác định được 71 ứng dụng Android độc hại, tất cả đều kết nối tới cùng một máy chủ điều khiển và ra lệnh (C&C). Địa chỉ IP của máy chủ được kết nối tới một cơ quan viễn thông Syria, nơi lưu trữ (hosting) của nhóm tin tặc Syrian Electronic Army (SEA).

Các nhà nghiên cứu bảo mật của Lookout đã phát hiện ra nhiều ứng dụng mã độc là các mẫu SpyNote. Mã của 22 ứng dụng có liên quan tới cái tên "Allosh", trước đây đã từng liên kết với SEA. "Allosh" cũng từng được tìm thấy trong các liên quan tới cơ sở hạ tầng của SilverHawk.

Kristin Del Rosso, nhà bảo mật của Lookout cho biết, hồi đầu tháng, SEA đã nhận trách nhiệm về những cuộc tấn công DDoS nhằm truyền thông của Bỉ và đánh sập các trang web của eBay, PayPal vào ngày 7/4/2020.

Trong số 71 ứng dụng độc hại sử dụng trong chiến dịch này có 64 ứng dụng là các phiên bản của SpyNote, một họ phần mềm giám sát thương mại phổ biến. Những ứng dụng còn lại thuộc về các họ SLRat, AndoServer và SandroRat.

Những mẫu AdoServer được sử dụng trong chiến dịch này có thể nhận các lệnh để chụp ảnh màn hình, báo cáo vị trí, nhận danh sách những ứng dụng đã được cài đặt, khởi chạy các ứng dụng, kiểm tra và truy nhập các camera, tạo các tin nhắn, ghi âm thanh, tạo các tệp tin trên bộ nhớ ngoài, hủy bỏ nhật ký cuộc gọi/ tin nhắn SMS/ các liên hệ, liệt kê các tệp tin trong một thư mục cụ thể, gọi/nhắn tin số điện thoại và đọc mức pin nếu thiết bị được cắm sạc.

SLRat ban đầu được quảng cáo trên các diễn đàn ngầm vào tháng 5/2016 dưới dạng một công cụ quản trị Android từ xa, xuất hiện như một phần mềm độc hại Android có thể được sử dụng bởi một số ít các đối thủ.

Theo Lookout, theo dõi từ năm 2016 thì việc sử dụng cả 2 họ AndoServer và SLRat đã tăng đột ngột vào cuối năm 2019. Công ty bảo mật cũng nhấn mạnh rằng sự tồn tại của chiến dịch giám sát này liên quan đến Syria không có gì là đáng ngạc nhiên cả.

Lookout kết luận rằng: "Những tác nhân SilverHawk ban đầu đi vào không gian phần mềm độc hại trên di động bằng cách sử dụng phần mềm giám sát Android thương mại AndroRat trước khi tùy chỉnh và sau đó phát triển công cụ di động riêng của chúng. Điều này tương đồng với các TTP đã được biết đến, là một công cụ gián điệp công khai hay thương mại mới đã được tác nhân chấp nhận và sử dụng như một phần của những nỗ lực giám sát mới và có nhiều khả năng được phát hiện".

Tháng trước, Lookout đã báo cáo về một chiến dịch giám sát nhắm mục tiêu vào người dùng Android ở Libia với thông tin "mồi nhử" chủ đề Covid-19. Là một phần của cuộc tấn công, tọi phạm mạng đã sử dụng họ phần mềm giám sát thương mại SpyMax được cho là do những kẻ tạo ra SpyNote phát triển.