Lỗ hổng trên Mitel VoIP đang bị khai thác trong các vụ tấn công ransomware

An toàn thông tin - Ngày đăng : 15:29, 29/06/2022

Nhiều nhóm ransomware đang lạm dụng các phiên bản chưa được vá của ứng dụng Mitel VoIP (thoại qua giao thức Internet) dựa trên Linux và sử dụng nó như một phần mềm độc hại làm bàn đạp hướng đến các hệ thống bị nhắm là mục tiêu. Lỗ hổng thực thi mã từ xa (RCE) quan trọng, được theo dõi là CVE-2022-29499, đã từng được Crowdstrike báo cáo lần đầu tiên vào tháng 4 dưới dạng lỗ hổng zero-day và hiện đã được vá.

Lỗ hổng trên Mitel VoIP đang bị khai thác trong các vụ tấn công ransomware.

Mitel nổi tiếng với việc cung cấp hệ thống điện thoại doanh nghiệp và liên lạc hợp nhất như một dịch vụ (UCaaS) cho tất cả các tổ chức. Mitel tập trung vào công nghệ VoIP cho phép người dùng gọi điện bằng kết nối Internet thay vì đường dây điện thoại thông thường.

Theo Crowdstrike, lỗ hổng này ảnh hưởng đến các thiết bị Mitel MiVoice SA 100, SA 400 và Virtual SA. MiVoice cung cấp một giao diện đơn giản để kết hợp tất cả các giao tiếp và công cụ lại với nhau.

Lỗ hổng được khai thác để cấy ransomware

Nhà nghiên cứu tại Crowdstrike gần đây đã điều tra một cuộc tấn công nghi ngờ ransomware. Nhóm các nhà nghiên cứu đã xử lý vụ xâm nhập này một cách nhanh chóng, nhưng tin rằng có sự liên quan của lỗ hổng bảo mật (CVE-2022-29499) trong cuộc tấn công ransomware.

Crowdstrike xác định nguồn gốc của hoạt động độc hại được liên kết với địa chỉ IP được kết nối với thiết bị Mitel VoIP dựa trên Linux. Phân tích sâu hơn, các nhà nghiên cứu đã phát hiện ra một kiểu khai thác mã từ xa hoàn toàn mới.

Patrick Bennet viết trong một bài đăng trên blog: "Thiết bị đã được đưa vào ngoại tuyến và được chụp ảnh để phân tích thêm, từ đó đưa đến việc phát hiện ra một phương thức khai thác thực thi mã từ xa mới được tội phạm mạng sử dụng để có được quyền truy cập ban đầu vào hệ thống CNTT", Patrick Bennet viết.

Việc khai thác liên quan đến hai yêu cầu HTTP GET. Tham số đầu tiên nhắm mục tiêu là "get_url" của tệp PHP và tham số thứ hai bắt nguồn từ chính thiết bị.

Nhà nghiên cứu giải thích: "Yêu cầu đầu tiên là cần thiết vì URL có lỗ hổng thực tế bị hạn chế nhận yêu cầu từ các địa chỉ IP bên ngoài".

Yêu cầu thứ hai thực hiện việc cấy lệnh bằng cách thực hiện một yêu cầu HTTP GET tới cơ sở hạ tầng do kẻ tấn công kiểm soát và chạy lệnh được lưu trữ trên máy chủ của kẻ tấn công.

Theo các nhà nghiên cứu, tội phạm sử dụng lỗ hổng này để tạo một trình đảo ngược hỗ trợ SSL (tiêu chuẩn của công nghệ bảo mật, truyền thông mã hóa giữa máy chủ Web server và trình duyệt) thông qua lệnh "mkfifo" và "openssl_client" để gửi các yêu cầu đi từ mạng bị xâm nhập. Lệnh "mkfifo" được sử dụng để tạo một tệp đặc biệt được chỉ định bởi tham số tệp và có thể được mở bằng nhiều quy trình cho mục đích đọc hoặc ghi.

Khi trình đảo ngược được thiết lập, kẻ tấn công sẽ tạo một trình "web shell" (1 dạng mã độc, backdoor sở hữu nhiều các chức năng, giúp hỗ trợ cho quá trình xâm nhập và chiếm lấy quyền quản lý hệ thống các website của các hacker.) có tên "pdf_import.php". Nội dung ban đầu của "web shell" không được phục hồi nhưng các nhà nghiên cứu xác định một tệp nhật ký bao gồm một yêu cầu HTTP POST tới cùng một địa chỉ IP mà hoạt động khai thác bắt nguồn từ đó. Kẻ tấn công cũng tải xuống một công cụ "đào đường hầm" có tên là "Chisel" vào các thiết bị VoIP để xâm nhập sâu hơn vào mạng mà không bị phát hiện.

Crowdstrike cũng xác định các kỹ thuật "chống pháp y" (ngăn chặn phân tích phần mềm độc hại) được thực hiện bởi các tác nhân đe dọa để che giấu hoạt động.

"Mặc dù tội phạm mạng đã xóa tất cả các tệp khỏi hệ thống tệp của thiết bị VoIP, nhưng CrowdStrike vẫn có thể khôi phục "dữ liệu pháp y" từ thiết bị. Điều này bao gồm việc khai thác không phép ban đầu được sử dụng để xâm phạm thiết bị, các công cụ sau đó được kẻ tấn công tải xuống thiết bị, và thậm chí là bằng chứng về các biện pháp "chống pháp y" cụ thể được thực hiện bởi tội phạm mạng", Bennett nói.

Mitel đã đưa ra lời khuyên bảo mật vào ngày 19/4/2022 cho nền tảng MiVoice Connect phiên bản 19.2 SP3 trở về trước. Trong khi cho đến nay, vẫn chưa có bản vá chính thức nào được tung ra.

Thiết bị Mitel dễ bị tổn thương trên Shodan

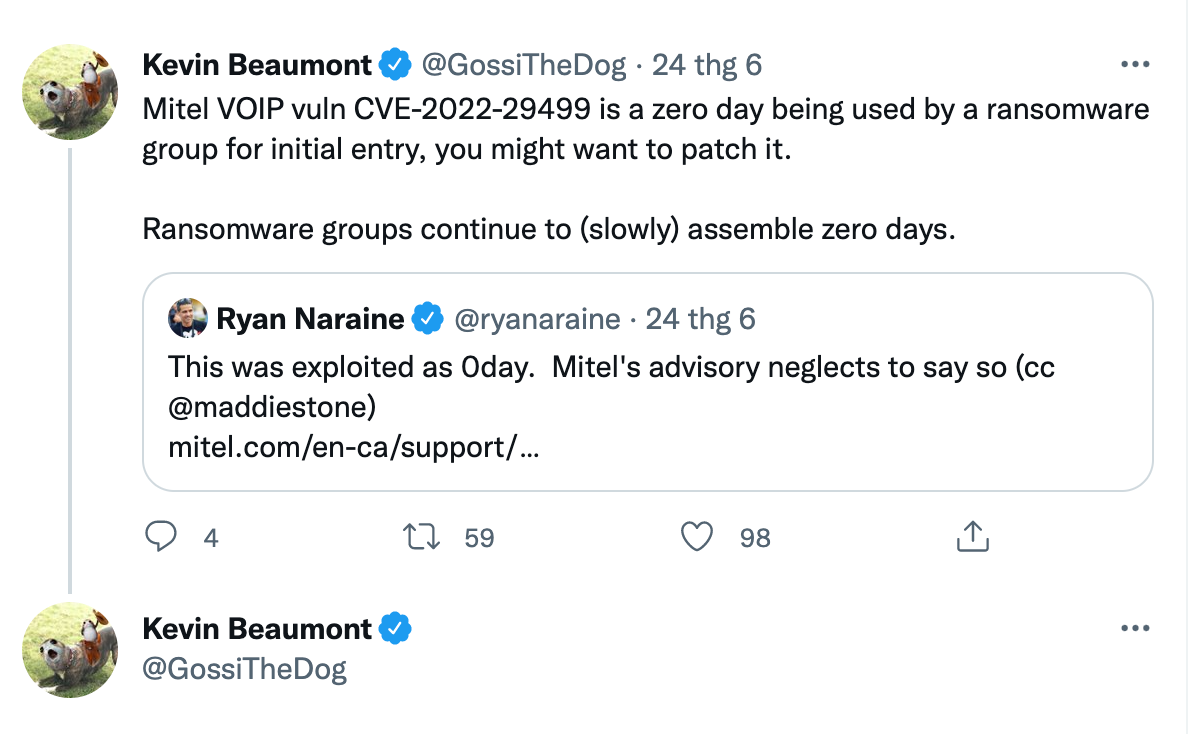

Nhà nghiên cứu bảo mật Kevin Beaumont đã chia sẻ một chuỗi "http.html_hash: -1971546278" để tìm kiếm các thiết bị Mitel dễ bị tấn công trên công cụ tìm kiếm Shodan trong một bài đăng trên Twitter.

Kevin Beaumont đã chia sẻ một chuỗi "http.html_hash: -1971546278" để tìm kiếm các thiết bị Mitel dễ bị tấn công trên công cụ tìm kiếm Shodan trên Twitter.

Theo Kevin, có khoảng 21.000 thiết bị Mitel có thể được truy cập công khai trên toàn thế giới, phần lớn trong số đó được đặt tại Mỹ, và Anh.

Các khuyến nghị

Crowdstrike khuyến nghị các tổ chức thắt chặt cơ chế phòng thủ bằng cách thực hiện mô hình hóa mối đe dọa và xác định hoạt động độc hại. Nhà nghiên cứu cũng khuyên người dùng nên tách biệt các tài sản quan trọng và các thiết bị ngoại vi để hạn chế việc kiểm soát truy cập trong trường hợp các thiết bị ngoại vi bị xâm nhập.

"Vá kịp thời là rất quan trọng để bảo vệ các thiết bị ngoại vi. Tuy nhiên, khi các tác nhân đe dọa khai thác một lỗ hổng không có phép, việc vá lỗi kịp thời trở nên không thích hợp", Bennett giải thích./.

Tài liệu tham khảo:

[1]. https://nvd.nist.gov/vuln/detail/CVE-2022-29499

[2]. www.crowdstrike.com/blog/novel-exploit-detected-in-mitel-voip-appliance

[3]. www.mitel.com/support/security-advisories/mitel-product-security-advisory-22-0002

[4]. https://twitter.com/GossiTheDog/status/1540354721931841537