Nhiều phần mềm độc hại di động trang bị thêm khả năng xóa sạch nội dung và dữ liệu

An toàn thông tin - Ngày đăng : 05:56, 13/03/2022

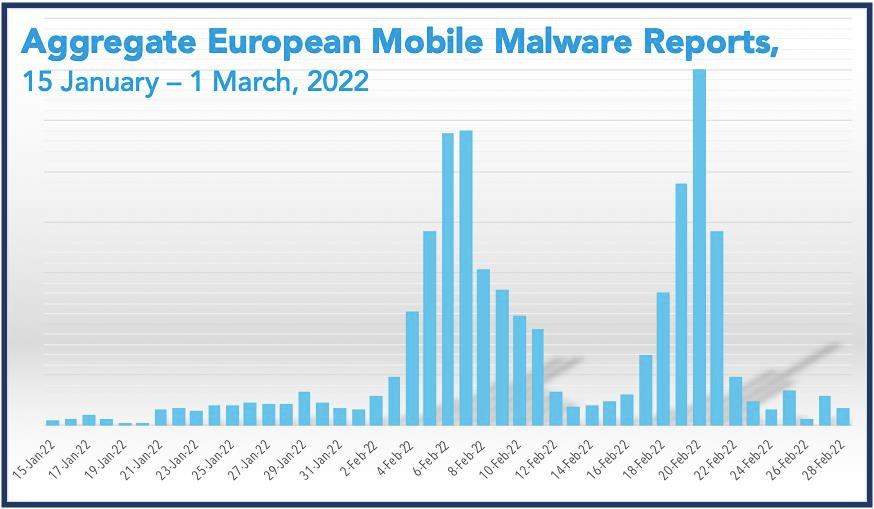

Theo Proofpoint, các cuộc tấn công bằng phần mềm độc hại trên điện thoại di động (ĐTDĐ) có xu hướng tăng mạnh mẽ với mức cao nhất được ghi nhận vào đầu và cuối tháng 2, đặc biệt ở khu vực châu Âu với con số ghi nhận từ đầu tháng 2 là tăng đến 500%.

Mục đích chính của phần lớn các phần mềm độc hại trên ĐTDĐ là đánh cắp thông tin người dùng, mật khẩu email hoặc tài khoản ngân hàng, nhưng nhiều phần mềm độc hại di động hiện nay cũng được trang bị thêm khả năng theo dõi, xâm nhập để ghi lại âm thanh và video, theo dõi vị trí của nạn nhân, thậm chí là phá hủy hoặc xóa sạch nội dung và dữ liệu.

Các báo cáo về phần mềm độc hại trên thiết bị di động cho thấy mức tăng đột biến vào tháng 2/2022.

Hầu hết phần mềm độc hại di động vẫn được tải xuống từ các cửa hàng ứng dụng. Nhưng trong khoảng hơn 1 năm trở lại đây, các chuyên gia an ninh mạng cho biết đã thấy sự gia tăng các chiến dịch sử dụng SMS/nhắn tin di động có chèn đường link chứa phần mềm độc hại để gửi đến người dùng.

Hai nền tảng ĐTDĐ thông minh lớn nhất hiện nay, Apple iOS và Android, đều là mục tiêu của tội phạm mạng, nhưng các chuyên gia lưu ý rằng với tính chất mở hơn của nền tảng Android và khả năng tải xuống ứng dụng từ các cửa hàng ứng dụng của bên thứ ba khiến các thiết bị sử dụng hệ điều hành của Google dễ bị tấn công hơn so với iOS.

Phần mềm độc hại trên thiết bị di động không giới hạn ở bất kỳ khu vực địa lý hoặc ngôn ngữ cụ thể nào. Thay vào đó, các tác nhân đe dọa điều chỉnh chiến dịch của họ với nhiều ngôn ngữ, khu vực và thiết bị khác nhau, sử dụng vô số vectơ tấn công để đưa phần mềm độc hại đến các thiết bị mục tiêu.

Các cuộc tấn công này ảnh hưởng đến người dùng trên toàn cầu và phạm vi cũng như khả năng của chúng đang tăng lên theo thời gian. Nghiên cứu của Proofpoint cũng đã đưa ra những phần mềm độc hại nổi bật sử dụng SMS làm vectơ đe dọa.

Những phần mềm độc hại di động phổ biến hiện nay

FluBot

Một trong những phần mềm độc hại di động khét tiếng nhất là FluBot, đã hoạt động từ tháng 11/2020 và được thiết kế để đánh cắp tên người dùng và mật khẩu từ các ngân hàng và các trang web khác mà người dùng truy cập.

Điều làm cho FluBot trở nên mạnh mẽ là nó được trang bị một khả năng giống như sâu máy tính để tự lây lan bằng cách truy cập danh sách liên hệ hoặc sổ địa chỉ của thiết bị bị nhiễm và gửi thông tin trở lại máy chủ chỉ huy. Sau đó, máy chủ sẽ hướng dẫn thiết bị tiếp tục gửi tin nhắn có chưa phần mềm độc hại đến các số liên lạc khác trong danh bạ.

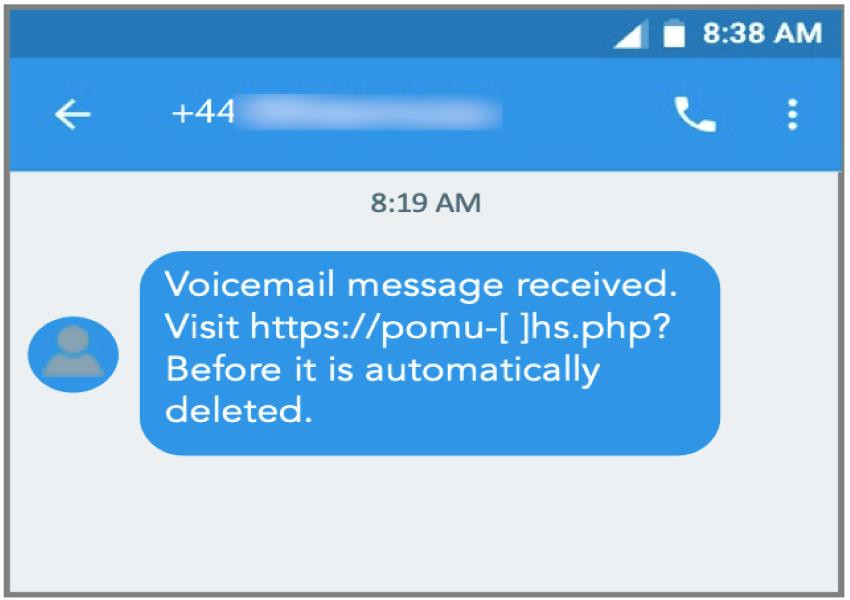

Một thư thoại giả mạo được sử dụng để phát tán FluBot.

Ngoài khả năng tự lây lan, FluBot còn có thể truy cập vào mạng Internet, đọc và gửi tin nhắn, thực hiện cuộc gọi thoại, xóa các ứng dụng đã cài đặt khác…

TangleBot

Một dạng phần mềm độc hại di động khác có thể gây ra sự cố cho người dùng điện thoại thông minh là TangleBot. Được mô tả là có khả năng tấn công mạnh mẽ nhưng khó nắm bắt, TangleBot xuất hiện lần đầu tiên vào năm 2021 và được lây lan chủ yếu thông qua các thông báo gửi gói hàng giả mạo.

Hiện nay, phần mềm độc hại này còn có thể lây lan thông qua sự hợp tác giữa những kẻ tấn công sử dụng liên kết TangleBot - FluBot

Các chuyên gia cũng cảnh báo người dùng cần phải lưu ý vì TangleBot cũng rất hay được sử dụng thông báo cập nhật phần mềm. Ngoài khả năng đánh cắp thông tin nhạy cảm và kiểm soát thiết bị, TangleBot có thể thực hiện kỹ thuật phủ giao diện (overlays) các ứng dụng di động khác, chặn camera và ghi âm.

TeaBot

TeaBot là một loại trojan đa chức năng có thể lấy cắp thông tin đăng nhập và tin nhắn, cũng như truyền trực tuyến nội dung màn hình của thiết bị bị nhiễm cho kẻ tấn công. Nó được cấu hình sẵn để lấy cắp thông tin đăng nhập thông qua các ứng dụng của hơn 60 ngân hàng châu Âu và hỗ trợ nhiều ngôn ngữ. Loại trojan này nhắm mục tiêu chủ yếu vào các tổ chức tài chính ở Tây Ban Nha và Đức.

TeaBot được phát tán bằng cách sử dụng tin nhắn SMS tương tự như của FluBot. TeaBot sử dụng nhiều keylog (trình theo dõi thao tác bàn phím) và có thể chặn mã xác minh của Google Authenticator. Hai tính năng này làm cho nó trở thành một công cụ mạnh để xâm nhập tài khoản và lấy cắp tiền từ nạn nhân.

Moqhao

Mối đe dọa di động khác cũng được Proofpoint nghiên cứu là Moqhao. Phần mềm độc hại này được phát tán dựa trên SMS để thực hiện các cuộc tấn công đa ngôn ngữ nhắm mục tiêu vào người dùng trên toàn thế giới bằng cách hướng họ đến các trang đích giả mạo được tạo bằng ngôn ngữ của quốc gia mà nạn nhân sinh sống.

Moqhao là một trojan có chức năng do thám và xâm nhập, có thể giám sát thông tin liên lạc của thiết bị và cấp cho kẻ tấn công quyền truy cập từ xa vào thiết bị của nạn nhân.

TianySpy

Nhắm mục tiêu người dùng Nhật Bản, phần mềm độc hại di động này lây lan bằng cách mạo danh tin nhắn từ nhà điều hành mạng di động của nạn nhân.

TianySpy có một tính năng hiếm có khiến nó trở thành một công cụ tấn công đa năng có thể lây nhiễm cho cả iOS và Android, mặc dù thông qua các cơ chế khác nhau.

Trong các trường hợp lây nhiễm trên nền tảng Android, một chủng phần mềm độc hại bổ sung có tên là "KeepSpy" được tải xuống. Bước này cung cấp cho bọn tội phạm mạng khả năng: kiểm soát và giám sát cài đặt Wifi, đánh cắp thông tin và thực hiện kỹ thuật phủ giao diện web.

Đối với người dùng iOS, vector tấn công là khác nhau. Nó sử dụng hồ sơ cấu hình bị xâm phạm để lấy mã số nhận dạng thiết bị duy nhất của thiết bị (UUID). Những kẻ tấn công sử dụng UUID để phát tán phần mềm độc hại thông qua hồ sơ cấp phép (Hồ sơ cấp phép thường được các nhà phát triển sử dụng để kiểm tra các ứng dụng dành cho thiết bị di động trước khi phát hành).

BRATA

Phần mềm độc hại này nhắm mục tiêu chủ yếu vào các khách hàng ngân hàng Ý, sử dụng SMS để dụ họ tải xuống một ứng dụng bảo mật giả mạo. Sau khi được cài đặt, BRATA có thể ghi lại hoạt động trên màn hình điện thoại và chèn ứng dụng phủ giao diện để lấy cắp thông tin đăng nhập.

BRATA có thể đánh cắp dữ liệu người dùng (bao gồm tên người dùng và mật khẩu) và chặn các mật mã xác thực đa yếu tố. Năm nay, phần mềm độc hại này đã cải tiến thêm với các tính năng theo dõi GPS và xóa thiết bị sau khi thực hiện đánh cắp dữ liệu.

Hãy tự bảo vệ chính mình

Trong bối cảnh phần mềm độc hại trên thiết bị di động đang có xu hướng chuyển động nhanh chóng, với những người chơi mới và các khả năng mới luôn xuất hiện. Đồng thời, các chiến thuật kỹ thuật xã hội mà những kẻ tấn công sử dụng cũng liên tục được cải tiến và những tác động của nó cũng ngày càng lớn. Tuy nhiên, nhiều người dùng vẫn thiếu kiến thức và không nhận thức được mối nguy hiểm tiềm ẩn do các cuộc tấn công lừa đảo hoặc phần mềm độc hại nhắm vào điện thoại thông minh gây ra.

Để bảo vệ thiết bị được an toàn, các chuyên gia khuyến cáo người dùng nên cảnh giác với bất kỳ tin nhắn bất ngờ hoặc không được yêu cầu nào có chứa các liên kết, URL hoặc yêu cầu dữ liệu thuộc bất kỳ loại nào.

Ông Jacinta Tobin, Phó Chủ tịch điều hành Cloudmark của Proofpoint khuyến nghị: "Người dùng cần hết sức cảnh giác với các tin nhắn di động đến từ các nguồn không xác định. Và điều quan trọng là không bao giờ nhấp vào các liên kết có trong tin nhắn văn bản. Nếu muốn liên hệ với nhà cung cấp có mục đích gửi cho bạn một liên kết, hãy trực tiếp liên hệ thông qua trang web của họ và luôn nhập địa chỉ web/URL theo cách thủ công",

Và cũng như với máy tính để bàn và máy tính xách tay, người dùng nên sử dụng các ứng dụng chống vi-rút dành cho thiết bị di động từ một nguồn đáng tin cậy. Theo một nghiên cứu gần đây của Security.org cho thấy, 76% người dùng chưa cài đặt bất kỳ một ứng dụng bảo mật nào trên điện thoại thông minh của họ.

Và cuối cùng, Proofpoint cũng khuyến nghị người dùng hãy báo cáo thư rác, tin nhắn nghi ngờ là phát tán phần mềm độc hại cho dịch vụ báo cáo thư rác./.