Những phần mềm độc hại nào đang thống trị trên thiết bị di động?

An toàn thông tin - Ngày đăng : 06:06, 25/02/2022

Các nhà nghiên cứu đã phát hiện ra rằng, số lượng các cuộc tấn công mạng nhằm vào người dùng di động đã giảm xuống vào năm ngoái.

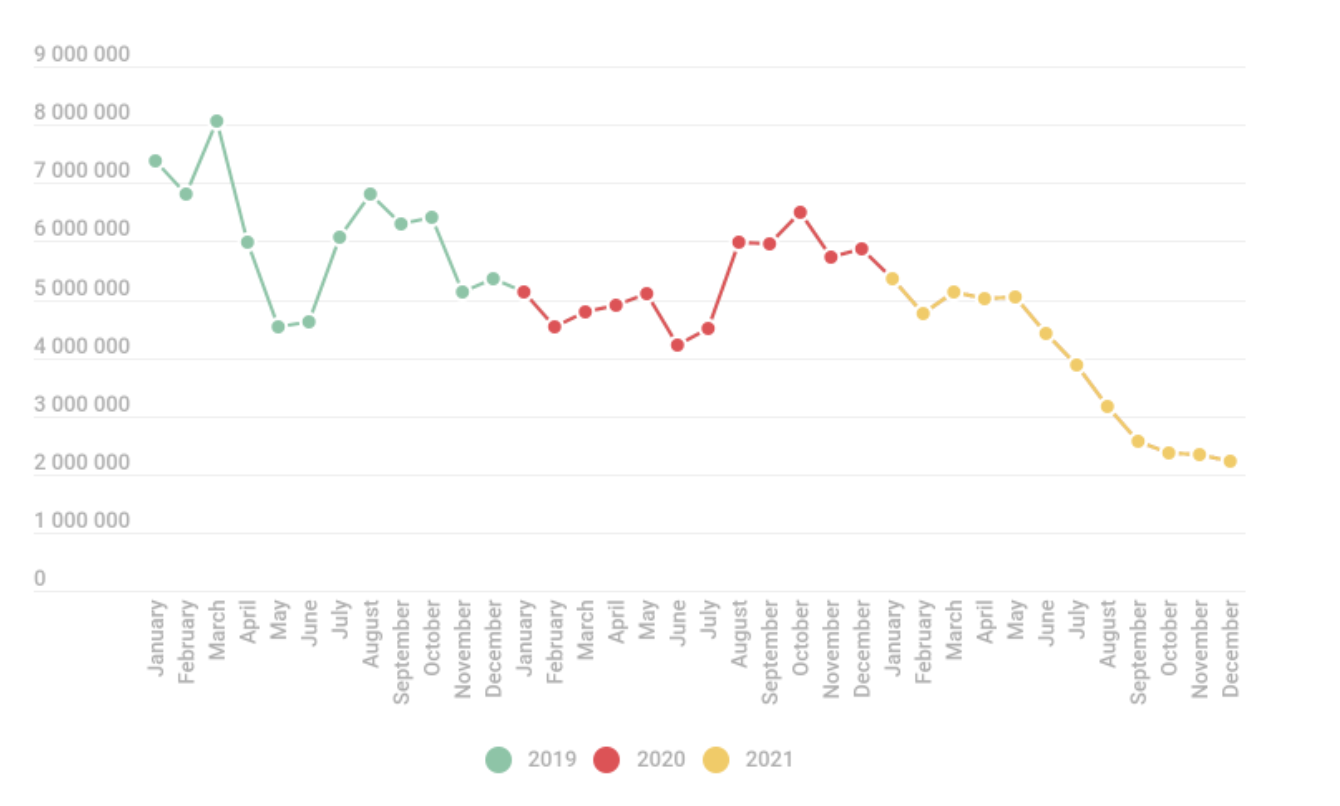

Trong một báo cáo được công bố hôm 21/2/2022, Kaspersky cho rằng các nhà nghiên cứu của họ đã quan sát thấy xu hướng giảm về số lượng các cuộc tấn công vào người dùng thiết bị di động (tham khảo biểu đồ bên dưới). Tuy nhiên, "các cuộc tấn công lại ngày càng trở nên tinh vi hơn về cả tính năng và vectơ của phần mềm độc hại", theo các chuyên gia Tatyana Shiskova và Anton Kivva của Kaspersky.

Số lượng các cuộc tấn công vào người dùng di động trong giai đoạn 2019–2021. Nguồn: Kaspersky.

"Theo báo cáo, sau giai đoạn tăng đột biến vào năm 2020, hoạt động của tội phạm mạng đã dần dần giảm bớt: Không có sự bùng nổ toàn cầu hoặc các chiến dịch lớn, và chủ đề COVID-19 bắt đầu mờ nhạt. Đồng thời, những tội phạm mới tiếp tục xuất hiện, đe dọa trực tuyến khi phần mềm độc hại ngày càng tinh vi hơn; do đó, sự sụt giảm về tổng số các cuộc tấn công được "bù đắp" bằng các tác động lớn hơn của một cuộc tấn công thành công. Nguy hiểm nhất của vấn đề này là phần mềm độc hại ngân hàng (Banking Trojan) và phần mềm gián điệp".

Các sản phẩm và công nghệ di động của Kaspersky đã phát hiện 97.661 trojan ngân hàng di động mới, cùng với 3.464.756 gói cài đặt độc hại, và 17.372 trojan ransomware di động mới.

Số lượng gói cài đặt độc hại được quan sát vào năm 2021 thực sự đã giảm đáng kể, giảm 2.218.938 so với năm 2020 và giảm nhẹ so với 3.503.952 gói được phát hiện vào năm 2019.

Thủ thuật mới của Banking Trojan

Năm ngoái, trojan ngân hàng đã "học" được một số thủ thuật mới. Ví dụ, Fakecalls, nhắm mục tiêu vào người dùng di động tại Hàn Quốc hiện đã "bỏ các cuộc gọi đến ngân hàng của nạn nhân và phát các phản hồi của nhà điều hành vốn đã được ghi lại và lưu trữ trong trojan," theo báo cáo.

Những phần mềm độc hại khác đang học được các mánh khóe mới bao gồm Sova - chuyên đánh cắp cookie, "cho phép kẻ tấn công truy cập vào phiên hiện tại của người dùng và tài khoản ngân hàng di động cá nhân của họ mà không cần có thông tin đăng nhập".

Vào năm 2021, tội phạm mạng cũng truy lùng bằng chứng xác thực trò chơi di động - sau đó chúng thường mang bán trên web đen hoặc sử dụng để đánh cắp vật dụng ảo trong trò chơi của người dùng. Ví dụ, năm ngoái, đánh dấu lần đầu tiên các nhà nghiên cứu phát hiện ra thứ mà họ gọi là "trojan di động kiểu Gamethief", nhằm đánh cắp thông tin đăng nhập tài khoản cho phiên bản di động của game PlayerUnknown's Battlegrounds (PUBG).

Ngoài ra, các nhà khoa học còn tìm thấy phần mềm độc hại Vultur được đóng gói trong một ứng dụng xác thực hai yếu tố (2FA) độc hại với đầy đủ chức năng được phát hiện vào tháng 1/2022 trên Google Play - đã có khả năng sử dụng Máy tính mạng ảo (VNC) để theo dõi mục tiêu bằng cách ghi lại màn hình điện thoại: "Khi người dùng mở một ứng dụng mà những kẻ tấn công quan tâm, chúng có thể theo dõi các hoạt động trên màn hình," các nhà nghiên cứu cho biết.

Các xu hướng khác được phát hiện vào năm 2021: ít chủ đề về đại dịch/COVID-19 được sử dụng làm mồi nhử hơn và nhiều chiêu dụ văn hóa đại chúng hơn, chẳng hạn như Squid Game (Trò chơi con mực). Kaspersky đã chỉ ra, trojan Joker trên Google Play, được phát hiện giả mạo "như một ứng dụng có hình nền theo phong cách Trò chơi con Mực".

Google Play vẫn bị vi phạm

Google Play vẫn đầy rẫy phần mềm độc hại, bất chấp những nỗ lực làm sạch cửa hàng ứng dụng di động này của Google. Các nhà nghiên cứu của ThreatFainst gần đây đã phát hiện ra 300.000 trường hợp lây nhiễm trojan ngân hàng trên Google Play trong khoảng thời gian 4 tháng.

Kaspersky cũng gọi những gì họ thấy là "sự cố lặp lại của việc tiêm mã độc vào các ứng dụng phổ biến thông qua SDK (các công cụ và phần mềm dùng để phát triển ứng dụng thông qua một nền tảng nhất định)", như trong trường hợp của CamScanner: một ứng dụng độc hại đã bị phát hiện trong cửa hàng Google Play vào tháng 8/2019 với 100 triệu lượt tải xuống.

Các nhà nghiên cứu lưu ý, họ cũng tìm thấy mã độc hại bên trong các thư viện quảng cáo trên ứng dụng khách chính thức cho thị trường bên thứ ba được gọi là APKpure, cũng như trong một bản dựng WhatsApp đã sửa đổi.

Một ví dụ đặc biệt đáng báo động, từ góc độ an ninh: ứng dụng 2FA độc hại có đầy đủ chức năng đã được treo trên Google Play hơn hai tuần, và đã có 10.000 lượt tải xuống. Ứng dụng này được tải với phần mềm độc hại đánh cắp Vultur nhắm mục tiêu và truy quét dữ liệu tài chính.

Trong số tất cả các động thái trojan ngân hàng vào năm ngoái, các nhà nghiên cứu nhận thấy sự hồi sinh của Joker. Phần mềm độc hại này khiến nạn nhân phải trả phí tin nhắn SMS, lại một lần nữa xuất hiện trên Google Play, trong một ứng dụng dành cho thiết bị di động có tên là Color Message, sau đó nó đã thâm nhập vào thiết bị di động thông qua hơn nửa triệu lượt tải xuống trước khi bị Google xử lý.

Các nhà nghiên cứu của Kaspersky cũng gọi tên trojan Facestealer: một họ trojan Android sử dụng hình thức phi kỹ thuật để lấy thông tin đăng nhập Facebook của nạn nhân.

Các nhà nghiên cứu giải thích, những trojan này thường đột nhập vào Google Play bằng cách giả mạo là một ứng dụng hợp pháp, chẳng hạn như trình chỉnh sửa ảnh hoặc dịch vụ VPN, chúng sẽ thêm một đoạn mã nhỏ để giải mã và khởi chạy. Phần mềm độc hại này thường sử dụng máy chủ lệnh và điều khiển (C2) để gửi các lệnh giải nén được thực hiện theo nhiều bước: "Mỗi mô-đun được giải mã chứa địa chỉ của mô-đun tiếp theo, cùng với hướng dẫn giải mã", các nhà nghiên cứu nói.

Hầu hết vẫn là phần mềm quảng cáo

Ở mức 42%, phần mềm quảng cáo một lần nữa lại là phần lớn nhất của miếng bánh phần mềm độc hại di động, mặc dù đã giảm 14,83% so với năm trước. Vào năm 2020, phần mềm quảng cáo cũng là mối đe dọa di động số 1, ở mức 57%.

Tỷ lệ phổ biến tiếp theo là các ứng dụng phần mềm có nguy cơ tiềm ẩn không mong muốn ở mức 35%: thị phần tăng 14%, sau khi giảm mạnh trong giai đoạn 2019 - 2020. Theo định nghĩa của Kaspersky, phần mềm rủi ro là các chương trình hợp pháp "gây ra rủi ro tiềm ẩn do lỗ hổng bảo mật, tính không tương thích của phần mềm hoặc vi phạm pháp luật".

Ở vị trí thứ ba là các mối đe dọa từ trojan với 9%: tăng 4% so với cùng kỳ năm ngoái.

Tài liệu tham khảo:

[1]. https://threatpost.com/gaming-banking-trojans-mobile-malware/178571.

[2]. https://securelist.com/mobile-malware-evolution-2021/105876.