Bảo đảm an toàn, an ninh mạng cho các hệ thống điều khiển công nghiệp

An toàn thông tin - Ngày đăng : 08:09, 18/10/2021

Bối cảnh và hiện trạng

Với sự cải tiến liên tục của số hóa và trí thông minh của các hệ thống điều khiển công nghiệp (Industrial Control System - ICS), môi trường công nghiệp khép kín và cô lập truyền thống đã bị phá vỡ, và các rủi ro an ninh mạng mà nó phải đối mặt ngày càng trở nên nghiêm trọng. Một mặt, mã độc trong lĩnh vực CNTT truyền thống có thể dễ dàng lây lan sang các mạng điều khiển công nghiệp; mặt khác, dựa trên lợi nhuận, các hệ thống điều khiển công nghiệp dần trở thành mục tiêu chính của các tổ chức tin tặc đang cố gắng tấn công tống tiền. Hai trường hợp điển hình gần đây:

Nhà máy Foxconn bị tấn công bằng mã độc tống tiền

Vào tháng 11/2020, nhà máy Foxconn bị tấn công bởi ransomware. Tổng số khoảng 1.200 máy chủ bị mã hóa, kẻ tấn công cũng đánh cắp 100GB tệp không mã hóa trước khi mã hóa thiết bị và xóa không dưới 20TB bản sao lưu. Sau đó, kẻ tấn công đã đăng một liên kết đến một trang web thanh toán, yêu cầu Foxconn trả 1804 bitcoin làm tiền chuộc (khoảng 34,866 triệu USD) hoặc bán dữ liệu bị đánh cắp trên các diễn đàn mua bán dữ liệu. Foxconn đã không trả tiền, và ít nhất một phần dữ liệu đã được lộ lọt.

"Xương sống" của hệ thống vận chuyển dầu miền Đông Hoa Kỳ buộc phải tạm thời đóng cửa

Vào ngày 7/5/2021, hệ thống đường ống dẫn nhiên liệu lớn nhất ở Hoa Kỳ đã bị xâm nhập. Kẻ tấn công đã làm tê liệt hệ thống vận chuyển dầu xương sống kết nối các địa điểm lọc dầu Bắc và Nam ở miền đông Hoa Kỳ bằng cách phát tán một loại virus ransomware, khiến miền Nam Texas và sau đó, một số bang ven biển phía đông kéo dài đến New Jersey rơi vào tình trạng hoảng loạn về việc cắt giảm nhiên liệu. Lần này mã độc được lây nhiễm từ mạng công nghệ thông tin (Information Technology - IT) vào mạng công nghệ vận hành (Operational Technology - OT) của Colonial Pipeline.

Phần CNTT chịu trách nhiệm chính về việc các hoạt động quản lý, e-mail và các chức năng thông thường, trong khi phần OT tham gia vào hoạt động thực tế của việc kiểm soát quan trọng vận chuyển năng lượng. Một khi mã độc lây lan và xâm nhập vào mạng lưới công nghệ hoạt động, thiệt hại mà nó gây ra sẽ tăng lên rất nhiều, điều này buộc Colonial phải đình chỉ hoạt động và tạm thời đóng cửa.

Có thể thấy qua các trường hợp trên, các hệ thống điều khiển công nghiệp thường trở thành tâm điểm của các cuộc tấn công mạng do tính linh hoạt, ứng dụng rộng rãi và hầu như chưa có giải pháp bảo đảm an toàn, an ninh mạng. Trên thực tế, nếu các yếu tố cách ly vật lý không được thực thi "chuẩn", khiến việc xâm nhập có nguy cơ càng lớn hơn.

Khó khăn, vướng mắc

Sự dịch chuyển và xu hướng kết hợp mạng IT-OT

Hệ thống ICS ngày nay không còn vận hành cô lập như trước đây. Những yêu cầu tất yếu được đặt ra về hiệu suất điều khiển, về trao đổi thông tin và các hoạt động kinh doanh buộc các hệ thống này phải được kết nối với thế giới bên ngoài và áp dụng các công nghệ mới. Không chỉ được kết nối với mạng thương mại mà nội tại trong các hệ thống này cũng được trang bị thiết bị CNTT và viễn thông tiên tiến, các phương tiện liên lạc di động, liên lạc không dây...

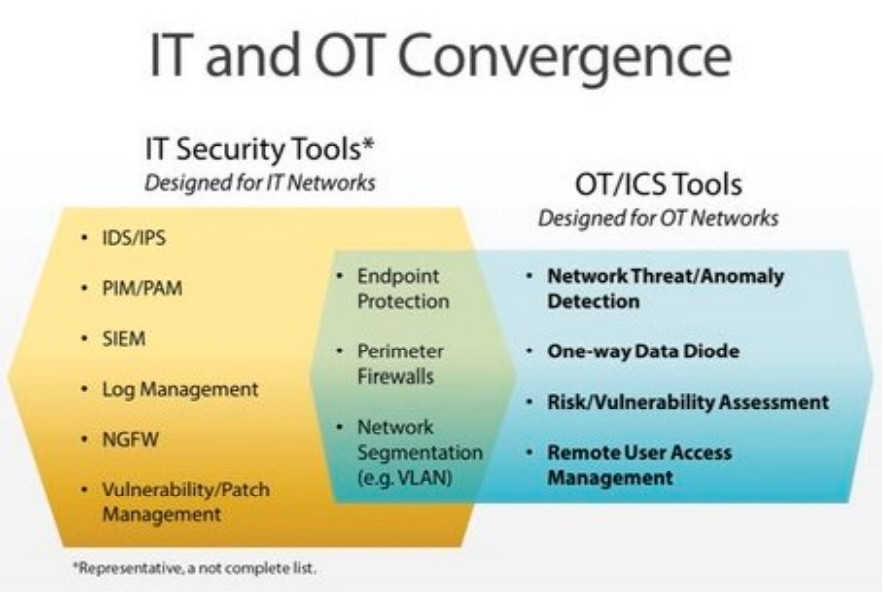

Việc hợp nhất các mạng IT và OT sẽ dẫn đến một vấn đề quan trọng đó là bề mặt tấn công được mở rộng hơn, cho phép truy cập vào một môi trường vốn tồn tại nhiều lỗ hổng. Việc đẩy mạnh hiệu quả hoạt động vận hành thông qua kết hợp mạng IT- OT đã dẫn đến kết quả là kết nối trên phạm vi rộng hơn, dễ dàng tiếp xúc với nhiều mối đe dọa IT truyền thống hơn. Kết nối này không chỉ mang lại nhiều rủi ro mà nhiều khả năng sẽ mở ra cơ hội cho tội phạm mạng theo cách trước đây không thể thực hiện được khi các hệ thống OT bị cô lập vật lý.

Việc dịch chuyển và trao đổi giữa mạng IT và OT dẫn đến các hệ thống OT phải đối mặt với nguy cơ mất ATTT tương tự như đối với các hệ thống CNTT thông thường, nhưng với mức độ phức tạp và rủi ro lớn hơn nhiều.

So với các mạng công nghiệp truyền thống trước đây, các hệ thống CNTT ngày nay của các cơ sở công nghiệp được tổ chức theo một phương thức không an toàn. Một số máy tính trong mạng này có thể được quyền truy cập vào máy chủ của thống ICS chứa thông tin về quy trình công nghệ. Trong một số trường hợp, mạng công nghệ của hệ thống ICS dù được tách biệt với mạng hành chính/quản trị nhưng lại duy trì một số kênh liên lạc từ xa không được bảo vệ nghiêm ngặt, chẳng hạn với các nhà thầu để được hỗ trợ về kỹ thuật. Các thành phần công nghệ cơ bản của ICS như SCADA, HMI, PLC cũng đều chứa các lỗ hổng tạo cơ hội cho mã độc xâm nhập.

Những cuộc tấn công bình thường vốn không quá phức tạp đối với hệ thống CNTT thông thường như máy tính bị nhiễm mã độc, mã hoá đòi tiền chuộc… có thể mang đến hậu quả nghiêm trọng cho hệ thống điều khiển công nghiệp. Khi không có một chiến lược bảo vệ hiệu quả, các hệ thống điều khiển công nghiệp hoặc hệ thống điều khiển giám sát và thu thập dữ liệu (ICS/SCADA) sẽ bị đặt trong tình trạng dễ bị tấn công mạng, gây nên những tổn thất về tài chính, thiệt hại về mặt uy tín của công ty, suy giảm niềm tin của người tiêu dùng và thậm chí đe dọa tới an toàn, an ninh quốc gia.

Tiêu chuẩn kỹ thuật chưa đầy đủ

Hiện trên thế giới đã có một số bộ tài liệu ATTT cho các hệ thống IT nói chung để làm cơ sở để có thể xây dựng các biện pháp an toàn cho các hệ thống điều khiển công nghiệp, bao gồm các tiêu chuẩn quốc tế, các khuyến cáo của các tổ chức tiêu chuẩn hoá và các nghiên cứu của các chuyên gia. Điển hình là bộ tiêu chuẩn ISO 27000 về quản lý an toàn thông tin, trong đó, tiêu chuẩn ISO/IEC 27001:2013 đã đưa ra 114 cơ chế an toàn được phân loại thành 14 nhóm biện pháp. Tuy nhiên, các tiêu chuẩn ISO tập trung vào hệ thống thông tin nói chung, chưa có các hướng dẫn và quy định, yêu cầu cụ thể cho các hệ thống ICS, khiến việc áp dụng vào thực tế chưa thực sự hiệu quả.

Theo đánh giá, trên thế giới hiện nay chỉ có các khuyến cáo của Viện Công nghệ và Tiêu chuẩn quốc gia (NIST) Hoa Kỳ cho hệ thống ICS được đưa ra tại NIST 800-82 đang là chi tiết và phù hợp nhất để cho các nhà quản lý tham khảo.

Các bộ tài liệu hiện có đã mô tả đầy đủ các biện pháp và công nghệ an toàn cho ICS, được xây dựng trên cơ sở tiếp cận đồng bộ và hệ thống, bao gồm các biện pháp tổ chức, đảm bảo, quản trị cho đến các biện pháp kỹ thuật, bao gồm:

- Nhóm giải pháp hướng tới hình thành một chương trình về đảm bảo ATTT tin cho ICS, trong đó mô tả đầy đủ mục tiêu, quan điểm, phương pháp tiếp cận xây dựng hệ thống đảm bảo ATTT, các yêu cầu về an toàn ở tất cả các mức của hệ thống. Các bộ tài liệu được xây dựng gồm các quy định trên tất cả các phương diện nhằm thực hiện các yêu cầu về an toàn, từ quy định về hành vi của con người trong hệ thống cho đến các quy định về cung cấp trạng thiết bị cho hệ thống đảm bảo an toàn thông tin.

- Nhóm các giải pháp kỹ thuật là bộ công cụ chủ yếu để đảm bảo an toàn cho ICS. Các biện pháp của nhóm này nhằm giải quyết các bài toán: quản lý truy cập, đảm bảo tính toàn vẹn, đảm bảo an toàn tương tác giữa mạng thương mại và mạng công nghệ ICS, bảo vệ chống virus thông thường và các mã độc công nghiệp, quản lý hệ thống đảm bảo an toàn thông tin (như giám sát liên tục trạng thái, phát hiện sự cố và phản ứng sự cố).

- Quản lý truy cập là giải quyết bài toán hạn chế truy cập cả ở cả mức mạng và mức ứng dụng. Mạng của các cơ sở công nghiệp có thể bao gồm một số mạng hành chính, quản trị (hay mạng thương mại) và mạng công nghệ của hệ thống điều khiển công nghiệp với bản chất trao đổi thông tin trên các mạng này là khác nhau như việc: truy cập Internet, truyền tệp FTP (thường được dùng để trao đổi tập tin qua mạng lưới truyền thông dùng giao thức TCP/IP), thư điện tử, tiếp cận từ xa được cho phép trên mạng hành chính, quản trị nhưng không được phép trên mạng công nghệ. Do đó, giải quyết vấn đề quản lý truy cập trước hết là vấn đề trao đổi thông tin giữa hai loại mạng này. Biện pháp phổ biến nhất ở đây là phân vùng với mục tiêu là tách mạng công nghệ của ICS ra khỏi mạng thương mại trên cơ sở xây dựng các vùng bán quân sự (DeMilitarized Zone - DMZ) nhờ tường lửa và hệ thống phát hiện xâm nhập (IDS). Những khu vực DMZ này chính là điểm trao đổi thông tin giữa các mạng thương mại và mạng công nghệ của ICS, trong đó đảm bảo cân bằng giữa nhu cầu truy cập và yêu cầu an toàn.

Nguồn nhân lực quản lý, vận hành

Đối với các tấn công có chủ đích xuất hiện với tần xuất ngày càng nhiều hơn và tinh vi phức tạp hơn, như cuộc tấn công ransomware vừa qua nhằm vào công ty điều hành đường ống dẫn nhiên liệu lớn nhất của Mỹ Colonial Pipeline, thì việc xử lý kịp thời khắc phục các sự cố cần phải có đội ngũ chuyên gia nghiên cứu chuyên sâu, nhiều kinh nghiệm trong lĩnh vực ATANM. Vì vậy, cần thành lập đội chuyên gia tác nghiệp ATANM thực hiện xử lý sự cố và ứng phó các tình huống khẩn cấp mất ATANM trong các hệ thống điều khiển công nghiệp quan trọng, tác động và ảnh hưởng lớn đến quốc phòng, an ninh, kinh tế - xã hội.

Tuy nhiên trên thực tế, lĩnh vực chuyển đổi số nói chung và an toàn, an ninh mạng nói riêng đang thực sự thiếu về nguồn nhân lực có chất lượng, đặc biệt là các chuyên gia, nhân lực xuất sắc. Đối với các hệ thống ICS, nguồn nhân lực được coi là chuyên gia thì lại càng khó hơn. Đặc biệt trong hoàn cảnh các hệ thống ICS chủ yếu được quản lý, vận hành bởi các doanh nghiệp có các ưu tiên về lợi nhuận là nhiều hơn so với các yếu tố còn lại.

Người đứng đầu tổ chức, doanh nghiệp cần có sự nhìn nhận phù hợp vấn đề ATANM cho hệ thống ICS, để đưa ra các định hướng, đầu tư và tổ chức các bộ phận nguồn nhân lực hợp lý, hiệu quả. Ngoài ra, việc có các chương trình giáo dục, đào tạo các khóa học nhằm nâng cao nhận thức về các loại hình tội phạm, các công nghệ an toàn, từ đó phát triển của mô hình toàn diện về an toàn, an ninh mạng tại tổ chức, doanh nghiệp. Cuối cùng, cần xây dựng một chương trình đào tạo an toàn, an ninh mạng khả thi, rộng khắp và bền vững. Song song là các chương trình chuyên sâu cho lĩnh vực hệ thống điều công nghiệp nhằm xây dựng nguồn nhân lực ATTT cho lĩnh vực này sẽ hỗ trợ được một phần nào đó cho các khó khăn, thách thức trong công tác này.

Các giải pháp bảo đảm an toàn, an ninh mạng phù hợp

Đảm bảo an toàn, an ninh mạng trong các hệ thống điều khiển công nghiệp (ICSes) được phát triển chậm hơn so với các hệ thống CNTT. ICS hiện đã được sử dụng trong một số hệ thống điều khiển như một cấu phần cơ bản. Tuy nhiên nhiều vấn đề bảo mật ICS khác nhau vẫn chưa được giải quyết do sự phụ thuộc vào các nền tảng dựa trên mạng điều khiển. ICSes đã mang đến một sự thay đổi trong thiết kế phần mềm khi hợp nhất hệ điều hành thương mại sẵn có (COTS) (OSes) và Giao thức điều khiển truyền dẫn/ Giao thức Internet (TCP/IP). Chúng được thiết kế với mục đích để thay thế các thành phần mạng độc quyền.

Một số ICS đã ứng dụng công nghệ mạng không dây để có thể truy cập thiết bị từ xa, phục vụ hỗ trợ và bảo trì. Mặc dù đây là sự tiến bộ về công nghệ, nhưng cũng gây khó khăn cho việc duy trì tính bí mật và bảo vệ tính toàn vẹn của dữ liệu truyền qua các nút mạng. Việc này tiềm ẩn các lỗ hổng và làm tăng rủi ro của các sự cố bảo mật tiềm ẩn. Kiểm soát hệ thống nhà máy phải được kết nối trực tiếp với hệ thống CNTT của doanh nghiệp để có thể chia sẻ thông tin thông qua Ethernet và TCP/IP tương đồng. Điều này cho phép người vận hành giám sát từ xa các cơ sở sản xuất thông qua các thiết bị không dây an toàn để thực hiện các hoạt động quản lý điều hành. Có một số cách để thực hiện các biện pháp an toàn, an ninh mạng cả trong ICS và trong hệ thống CNTT.

Tuy nhiên, việc triển khai ICS gặp nhiều thách thức hơn do nhu cầu hoạt động liên tục của chúng, hệ thống cấu trúc độc quyền, phần mềm dành riêng của nhà cung cấp, tài nguyên, khả năng xử lý hạn chế và tùy theo bản chất mạng vật lý của hệ thống điều khiển.

Đây là những lý do chính của việc các hệ thống điều khiển công nghiệp được thiết kế ưu tiên tính khả dụng, việc triển khai bảo mật cần xem xét tác động tiềm tàng đến hiệu suất và năng suất làm việc của hệ thống. Để bảo mật ICS, các cơ chế bảo mật, thường được gọi là phòng thủ chuyên sâu phải được xây dựng nhiều lớp xung quanh bộ điều khiển. Số lượng dịch vụ tích hợp và số lượng kết nối vào bộ điều khiển trung tâm càng ít (hạn chế dịch vụ mạng, đóng các cổng kết nối) thì khảnăngviphạmbảomật trong các lớp phòng thủ càng thấp. Chỉ khi các cổng TCP được bảo đảm an toàn thì mới cho phép giao tiếp cổng TCP trong lớp ứng dụng.

Thách thức cần lời giải (Pain points)

Vấn đề đảm bảo an toàn và bảo mật thông tin cho mạng điều khiển công nghiệp đóng một vai trò hết sức quan trọng. Vì vậy, cần có sự đầu tư thích hợp vào hướng nghiên cứu này để phát triển giải pháp, sản phẩm, hệ thống phòng chống tấn công vào các hệ thống điều khiển công nghiệp.

Thách thức đặt ra

Các hệ thống điều khiển công nghiệp ngày càng trở thành yếu tố quan trọng trong phát triển kinh tế và các hoạt động hàng ngày, việc phụ thuộc vào các hệ thống này càng cho thấy sự quan trọng của công tác an toàn, an ninh mạng. Ngoài các quy định, chính sách và công tác quản lý vận hành của con người, hệ thống ICS cần phải duy trì các giải pháp bảo đảm an toàn, an ninh mạng. Tuy nhiên, hiện nay, trên thị trường, các giải pháp bảo vệ đặc thù này chủ yếu được sở hữu bởi các hãng công nghệ nước ngoài như: Kaspersky, Honeywell, ABB, Airbus, Dragos Security…

Bài toán được đặt ra cho các doanh nghiệp Việt Nam là nghiên cứu, phát triển các giải pháp, sản phẩm an toàn, an ninh mạng Make in Viet Nam có thể cho phép sử dụng trong các hệ thống điều khiển công nghiệp trong nước.

Ngoài ra, các dịch vụ giám sát và đánh giá kiểm tra định kỳ hệ thống trước và trong quá trình các hệ thống ICS vận hành cần phải được đưa vào các bộ giải pháp của doanh nghiệp. Các hệ thống ICS cần được sự quan tâm nghiên cứu, hỗ trợ của không chỉ đơn vị chủ quản, cơ quan quản lý nhà nước mà còn rất cần các chuyên gia của các doanh nghiệp trong lĩnh vực an toàn, an ninh mạng.

Thông tin tham khảo:

[1]. https://www.marketsandmarkets.com/Market- Reports/industrial-control-systems-security- ics-market-1273.html

[2]. https://www.ncsc.gov.uk/guidance/ operational-technologies

[3].http://antoanthongtin.gov.vn/gp-atm/bao-mat-he-thong-dieu-khien-cong-nghiep-107162