Ngành chăm sóc sức khỏe dễ bị tổn hại từ các cuộc tấn công DNS

An toàn thông tin - Ngày đăng : 08:43, 31/07/2021

Tấn công DNS là một kiểu tấn công từ chối dịch vụ phân tán (Distributed Denial of Service - DDoS), trong đó kẻ tấn công khai thác các lỗ hổng trong những DNS (Domain Name System).

Theo báo cáo từ EfficientIP và IDC, ngành công nghiệp CSSK đã phải chịu nhiều ảnh hưởng từ các cuộc tấn công DNS trong đại dịch Covid-19 hơn các ngành khác.

Báo cáo cho thấy chi phí trung bình cho mỗi cuộc tấn công trong lĩnh vực CSSK đã tăng lên 862.630 USD, tăng 12% so với năm ngoài và đây là mức tăng mạnh nhất so với tất cả các ngành khác.

CSSK dễ bị tổn hại hơn các ngành khác

Theo kết quả báo cáo, trước những hậu quả của các cuộc tấn công cho thấy ngành CSSK dễ bị tấn công hơn các ngành khác: Sức khỏe là ngành có nguy cơ ứng dụng bị ngừng hoạt động (dowtime) cao nhất với 53% các công ty CSSK trong cuộc khảo sát báo cáo điều này. CSSK cũng có tỷ lệ trang web bị xâm phạm cao nhất với 44% và tỷ lệ thiệt hại về thương hiệu cao nhất với 31%.

Trong thời điểm ngành y tế đang phải trải qua những căng thẳng khác liên quan tới đại dịch, dowtime trong các ứng dụng và dịch vụ hoặc khả năng truy nhập đám mây có thể gây ra hậu quả nặng nề cho cả các bệnh nhân và các nhà cung cấp.

Những ảnh hưởng tiêu cực khác bao gồm dowtime dịch vụ đám mây (46%), mất doanh nghiệp (34%) và thông tin khách hàng bị đánh cắp (23%) – tăng từ 13% so với năm ngoái. Thông tin khách hàng là đặc biệt nhạy cảm trong lĩnh vực CSSK, điều này khiến nó trở thành mục tiêu hấp dẫn, đặc biệt là trong thời điểm căng thẳng của ngành.

Ronan David, Phó chủ tịch Chiến lược cho EfficientIP, cho biết: "Tất cả chúng ta đều biết rằng ngành công nghiệp CSSK sẽ là mục tiêu chính cho các cuộc tấn công mạng trong thời kỳ đại dịch".

CSSK đã hứng chịu trung bình 6,71 cuộc tấn công DNS trong khoảng thời gian 12 tháng và mất trung bình 6,28 giờ để giảm thiểu mỗi cuộc tấn công, cao hơn mức trung bình toàn ngành là 5,62 giờ.

Tại Việt Nam, các mối đe dọa mà ngành y tế phải đối mặt có thể kể đến bao gồm: phần mềm độc hại, đánh cắp dữ liệu, các vấn đề về chuỗi cung ứng và hiểu biết hạn hẹp sẽ dẫn đến rủi ro vô cùng lớn.

Hiện nay, trong một quy trình khám, chữa bệnh ở Việt Nam, các bệnh nhân sẽ phải ký tên và ghi ngày tháng vào các mẫu đơn điện tử. Sau đó, bệnh nhân được yêu cầu quét lòng bàn tay để xác nhận sinh trắc học trên một thiết bị chuyên dụng. Khi đó, thông tin thẻ tín dụng, bệnh sử và tất cả các loại dữ liệu khác cũng được trao đổi. Điều này đặt ra vấn đề: Sau khi quá trình đăng nhập hoàn tất, dữ liệu bệnh nhân được lưu trữ ở đâu và ai có quyền truy cập? Dữ liệu có bị khóa, mã hóa hay được gửi lên "đám mây" để lưu trữ và truy xuất khi cần thiết không? Nếu dữ liệu được lưu trữ trên đám mây, vậy ai sẽ có quyền truy cập? Việc sử dụng càng nhiều thiết bị thì hệ thống càng có nhiều lỗ hổng và rủi ro tiềm ẩn.

Trong lĩnh vực y tế, rủi ro này còn ở quy mô lớn hơn. Bởi bệnh viện là nơi con người dễ tổn thương và phần lớn cán bộ, nhân viên y tế không có thời gian hoặc không hiểu biết về những mối đe dọa - họ chỉ cần các thiết bị và hệ thống trong mạng lưới bệnh viện hoạt động ổn định. Do vậy, việc truy cập hồ sơ bệnh nhân mà không có các biện pháp kiểm soát an ninh chặt chẽ sẽ dẫn đến thất thoát dữ liệu. Hơn thế nữa, rủi ro càng lớn hơn nếu dữ liệu được truy cập từ bên ngoài mạng thông qua các dịch vụ đám mây. Chẩn đoán hình ảnh từ xa (Teleradiology) …

Đặc biệt, trong trường hợp dữ liệu bệnh nhân hiện hữu ở khắp mọi nơi như trên máy tính xách tay, thiết bị di động, máy chủ, trong các dịch vụ đám mây…. Dữ liệu bị phân tán dẫn đến khó xác định chắc chắn vị trí của dữ liệu và ai có quyền truy cập để quản lý.

Lừa đảo là loại tấn công phổ biến nhất trong CSSK

Theo kết quả khảo sát của EfficientIP và IDC, loại tấn công DNS phổ biến nhất trong CSSK là lừa đảo; 49% công ty CSSK tham gia khảo sát đã bị tấn công lừa đảo. Phần mềm độc hại dựa trên DNS chiếm 36% trong lĩnh vực CSSK, tấn công DNS tunneling là 29% và DNS domain hijacking là 28%.

So với mức trung bình toàn ngành, CSSK có tỷ lệ tương đối thấp về các loại tấn công DDoS (trung bình toàn ngành là 29%, trong khi mức trung bình của ngành CSSK là 19%). Hậu quả của các cuộc tấn công vào cơ sở hạ tầng CSSK có thể vô cùng nghiêm trọng, ảnh hưởng trực tiếp đến việc chăm sóc và tâm lý bệnh nhân.

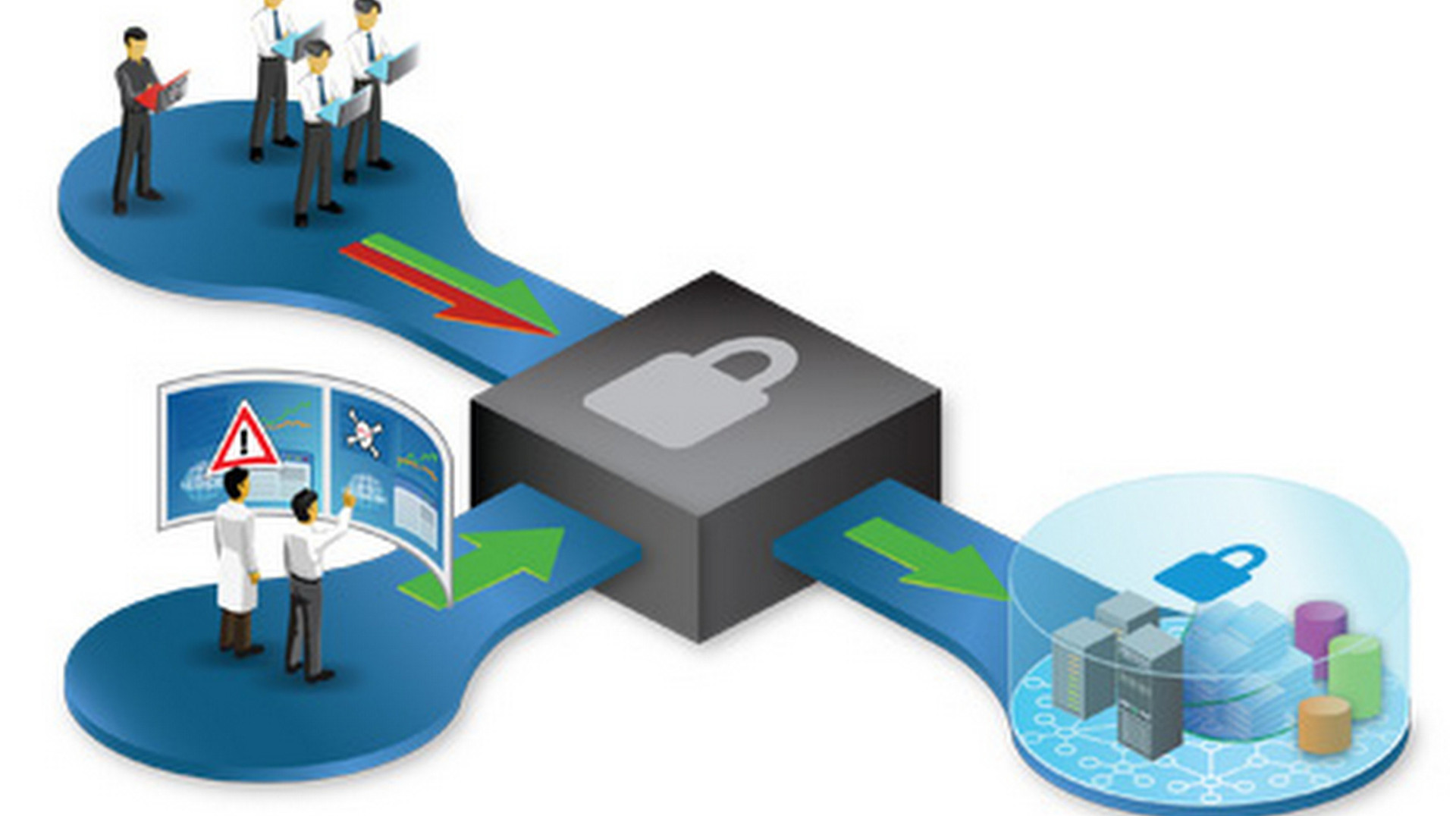

Điều này khiến cho các chiến lược phòng thủ càng trở nên quan trọng. Để tự bảo vệ mình, các công ty CSSK đã chuyển sang cả bảo mật Smart DNS (kỹ thuật đánh lừa các trang web tin rằng người dùng đang ở một nơi nào đó khác với thực tế của họ) và bảo zero trust (mô hình bảo mật dựa trên nguyên tắc không tin tưởng bất kỳ điều gì). Báo cáo cho thấyngành công nghiệp CSSK đang lên kế hoạch thực hiện hoặc có xu hướng về các sáng kiến zero trust nhiều hơn các ngành khác (79% so với mức trung bình toàn ngành là 75%).

Giống như nhiều ngành khác, CSSK coi bảo mật DNS là rất quan trọng để bảo vệ lực lượng lao động từ xa (54% công ty CSSK được khảo sát đồng ý với tuyên bố này). 78% đồng ý rằng bảo mật DNS là một thành phần quan trọng của kiến trúc mạng, 27% công ty CSSK đặt việc giám sát và phân tích lưu lượng DNS tốt hơn làm ưu tiên hàng đầu của họ để ngăn chặn đánh cắp dữ liệu.

Việt Nam hiện nay cũng có rất nhiều kiểu lừa đảo trực tuyến trong thời gian diễn ra đại dịch.

Cụ thể, kẻ xấu mạo danh nhân viên y tế của Viện Vệ sinh dịch tễ Trung ương, Trung tâm Kiểm soát và phòng ngừa dịch bệnh (CDC), hay của Tổ chức Y tế thế giới (WHO) gửi thư điện tử cho nạn nhân với tập tin độc hại đính kèm hoặc các liên kết dẫn đến các nội dung về cập nhật tình hình lây nhiễm của COVID-19.

Khi mở các tập tin hoặc nhấp vào các liên kết, máy tính của nạn nhân sẽ bị tấn công bởi các mã độc hoặc có thể gây lộ lọt thông tin cá nhân, thông tin thẻ tín dụng được lưu trữ trực tuyến.

Cùng với đó, lợi dụng tâm lý lo sợ lây nhiễm COVID-19, các đối tượng lừa đảo sử dụng mạng xã hội và các diễn đàn trực tuyến để quảng bá các sản phẩm mạo nhận có khả năng phòng ngừa virút như vắc-xin để lừa nạn nhân hoặc tuyên truyền các phương thuốc chưa từng được kiểm chứng.

Không những vậy, các đối tượng xấu còn giả làm bác sĩ hoặc nhân viên bệnh viện, mạo nhận là chúng đã điều trị cho bạn bè hay người thân của nạn nhân khỏi COVID-19 và yêu cầu nạn nhân thanh toán phí cho quá trình điều trị đó.

Hơn nữa, các đối tượng lừa đảo lập nên các website bán hàng trực tuyến vật tư y tế như khẩu trang y tế và nước rửa tay. Tuy nhiên, sau khi nhận tiền của người mua hàng, đối tượng lừa đảo ngắt liên lạc và không giao hàng như đã thỏa thuận.

Ngoài ra, các đối tượng còn sử dụng các bẫy lừa đảo đầu tư để lôi kéo người "nhẹ dạ" đầu tư vào công ty cung cấp sản phẩm hay dịch vụ liên quan đến phòng chống, xét nghiệm, chữa trị COVID-19. Chúng tạo ra các phần mềm ứng dụng cho điện thoại, thoạt nhìn giống như các ứng dụng phổ biến dùng để theo dõi diễn biến lây lan của dịch COVID-19. Nhưng khi người dùng tải về điện thoại của mình, họ sẽ bị tấn công bởi các mã độc nhằm lấy thông tin cá nhân, thông tin bảo mật, hay chi tiết tài khoản ngân hàng/thẻ tín dụng …

Bảo mật trong lĩnh vực y tế là một nhiệm vụ phức tạp. Phạm vi tấn công rộng lớn, sự chuyển đổi sang các dịch vụ đám mây, nhu cầu bảo mật dữ liệu và sự thiếu hụt nhân tài là những vấn đề lớn về bảo mật trong lĩnh vực này. Bên cạnh những nỗ lực của cơ quan chức năng, người dân cũng cần tự nâng cao cảnh giác, đề phòng cao độ để tự bảo vệ mình và người thân trước những nguy cơ lừa đảo./.