Kết hợp các công nghệ cũ, mới để bảo mật truy cập từ xa

An toàn thông tin - Ngày đăng : 09:44, 18/09/2020

Đã vài tháng kể từ khi đại dịch bùng phát buộc nhiều tổ chức, doanh nghiệp (DN) phải chuyển đổi sang hình thức làm việc từ xa hay làm việc tại nhà (WFH - Work From Home). Điều này tạo ra những thách thức lớn cho nhóm bảo mật của DN do sự khác biệt trong việc bảo mật giữa môi trường làm việc văn phòng và môi trường làm việc từ xa. Tuy nhiên, nếu thực hiện đúng các nguyên tắc về bảo mật, kết hợp các chiến lược bảo mật cũ và mới thì các DN có thể đảm bảo truy cập từ xa an toàn.

Xác thực và ủy quyền

Một trong những cách phổ biến nhất để kẻ xấu truy cập vào các tài nguyên được bảo vệ là đánh cắp thông tin đăng nhập của nhân viên. Tên người dùng và mật khẩu - với mật khẩu là hình thức xác thực duy nhất - không còn được coi là an toàn nữa.

Theo Báo cáo điều tra vi phạm dữ liệu năm 2020 của Verizon, hơn 80% số vi phạm là do thông tin đăng nhập bị đánh cắp. Điều này đặc biệt đáng lo ngại khi nhân viên làm việc tại nhà, vì họ có xu hướng không tuân theo các hướng dẫn bảo mật của DN khi rời khỏi văn phòng.

Để khắc phục sự cố này, xác thực đa yếu tố (MFA) được nhiều chuyên gia bảo mật khuyến nghị sử dụng. Với MFA, nếu chỉ có mật khẩu sẽ không thể truy cập được vào các tài nguyên của DN mà cần sử dụng thêm các cách khác để xác minh người dùng bao gồm mã thông báo (token), sinh trắc học hoặc thẻ/mã thông minh vật lý. Theo Microsoft, việc triển khai MFA trong tổ chức của bạn có thể giảm 99,9% vi phạm bảo mật.

Ngay cả khi người dùng được xác minh thông qua xác thực, rủi ro bảo mật dữ liệu vẫn có thể xảy ra. Giới hạn những gì người dùng có thể truy cập sau khi được xác thực là điều quan trọng hàng đầu. Mặc dù có nhiều phương pháp thủ công để cho phép hoặc từ chối những gì người dùng có thể truy cập sau khi được xác thực, nhưng rất khó quản lý trong các tổ chức có số lượng lớn người dùng với nhiều trách nhiệm khác nhau. Thay vào đó, các công cụ kiểm soát truy cập mạng (NAC) có thể là một cách tiếp cận phù hợp và hiệu quả hơn.

Các công cụ NAC được triển khai theo kiến trúc SaaS có thể tối ưu hóa đáng kể việc quản lý kiểm soát truy cập và bảo vệ dữ liệu nhạy cảm tốt hơn khỏi các sự cố rò rỉ vô tình hoặc cố ý. SaaS đang trở thành phương pháp triển khai ưa thích so với triển khai NAC tại chỗ trong các kịch bản WFH, vì nhân viên thường truy cập các dịch vụ đám mây công cộng nhiều hơn các dịch vụ được cung cấp trong các trung tâm dữ liệu cá nhân. Do đó, NAC dựa trên đám mây có thể phục vụ tốt hơn những người đã chuyển toàn bộ ứng dụng, dữ liệu và dịch vụ sang các đám mây công cộng - hoặc trong kiến trúc đám mây lai.

Quản lý điểm cuối

Triển khai phần mềm ngăn chặn mã độc trên máy trạm là một cách dễ dàng để bảo vệ người dùng và thiết bị của họ khỏi việc vô tình đưa mã độc vào thiết bị của mình, từ đó giảm thiểu nguy cơ lây lan trên toàn bộ mạng DN. Phần mềm bảo vệ chống mã độc hiện đại có thể triển khai cho các hệ điều hành khác nhau và dễ dàng quản lý từ giao diện quản trị tập trung.

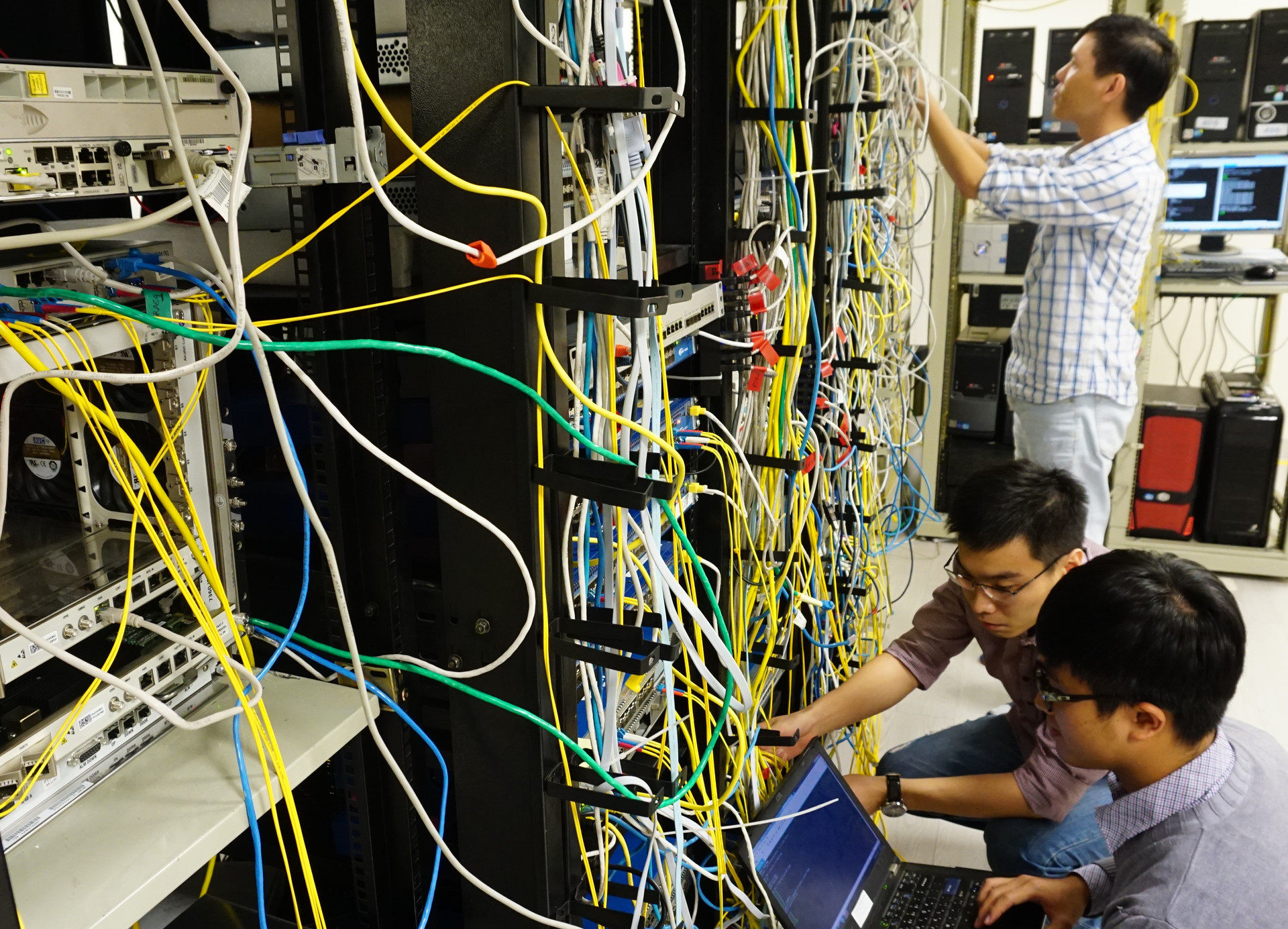

Triển khai phần mềm ngăn chặn mã độc trên máy trạm là một cách dễ dàng để bảo vệ người dùng và thiết bị

Để kiểm soát tốt hơn các loại thiết bị điểm cuối kết nối và truy cập từ xa vào các tài nguyên của DN, các công cụ quản lý điểm cuối thống nhất (UEM) được đánh giá khá hiệu quả trong các DN có quy mô lớn. Một trong số những tính năng bảo mật mà hệ thống UEM có thể cung cấp là khả năng xác định thiết bị nào được phép truy cập tài nguyên mạng của công ty và thiết bị nào nên bị từ chối, đồng thời giúp quản lý từ xa các thiết bị từ góc độ hệ điều hành và bản vá ứng dụng. Mặt khác, các công cụ UEM còn cung cấp một cách tiếp cận hợp lý để xác minh rằng các thiết bị kết nối với các tài nguyên nhạy cảm có tuân thủ theo chính sách bảo mật dữ liệu của công ty.

Cách tiếp cận lấy mạng làm trung tâm để bảo mật truy cập từ xa

Như đã đề cập ở trên, hầu hết các tổ chức, DN thường phụ thuộc vào VPN truy cập từ xa để tạo ra một đường hầm an toàn giữa thiết bị của nhân viên từ xa và mạng DN. Mặc dù VPN vẫn được coi là an toàn, nhưng nó thể không bảo vệ hoàn toàn người dùng cuối khỏi tất cả các mối đe dọa gặp phải khi làm việc từ xa. Bảo mật truy cập từ xa phải đáp ứng các tính năng thường thấy ở biên mạng công ty, bao gồm tường lửa cấp DN, hệ thống ngăn chặn xâm nhập (IPSes), ngăn chặn phần mềm độc hại, cổng web an toàn (SWG) và bảo mật Wi-Fi cấp DN.

Bộ phận bảo mật cũng cần xem xét việc triển khai các công cụ bảo mật dựa trên mạng cho nhân viên như tường lửa và lọc IPS, SWG,..

Một giải pháp thay thế cho các công cụ bảo mật dựa trên phần cứng là triển khai cơ sở hạ tầng máy tính để bàn ảo (VDI) mà nhân viên từ xa có thể sử dụng để truy cập tất cả các tài nguyên của công ty. Máy tính để bàn ảo này được kiểm soát chặt chẽ bởi bộ phận CNTT, do đó giảm thiểu rủi ro bảo mật khi các nhân viên sử dụng phần cứng và phần mềm cục bộ để tương tác với dữ liệu nhạy cảm.

Dịch vụ tình báo mối đe dọa

Bất kể bạn quyết định triển khai giải pháp bảo mật dựa trên phần cứng hay phần mềm cho nhân viên làm việc từ xa, thì các biện pháp bảo vệ mối đe dọa mới như tường lửa, IPS và cơ chế ngăn chặn phần mềm độc hại được triển khai cho WFH cũng cần được xem xét. Cách dễ nhất để thực hiện việc này là sử dụng các công cụ bảo mật của một nhà cung cấp dịch vụ tình báo mối đe dọa dựa trên đám mây.

Bên cạnh đó, tự động hóa quá trình triển khai chính sách bảo mật cũng là một lựa chọn tốt hơn cho bảo mật truy cập từ xa. Nhiều nhà cung cấp thông tin tình báo mối đe dọa sẽ tạo ra các chính sách bảo mật để bảo vệ các điểm cuối và mạng khỏi các mối đe dọa mới xuất hiện. Các chính sách này có thể được tự động đẩy đến các công cụ bảo mật nhất định mà không cần bất kỳ sự can thiệp nào của người dùng hoặc quản trị viên, do đó cung cấp một trong những cách nhanh nhất và hiệu quả nhất để bảo vệ những người làm việc từ xa trước những rủi ro mới nổi này.

Tóm lại, DN vẫn là đầu mối then chốt trong việc bảo mật và bảo vệ an toàn cho những thiết bị mà nhân viên mình sử dụng để mang lại hiệu quả cao trong công việc, cho dù là họ làm việc tại nhà hay từ bất kỳ đâu đi nữa.