Đảm bảo an ninh mạng cho các hệ thống vận hành công nghiệp

An toàn thông tin - Ngày đăng : 11:08, 05/08/2020

Ngành sản xuất và an ninh mạng

Do tác động của đại dịch Covid-19, sản xuất công nghiệp bị ảnh hưởng nặng nề, tăng trưởng chậm lại, thiếu hụt nguyên liệu đầu vào và khó khăn ở đầu ra cho xuất khẩu, tiêu thụ.

Trong bối cảnh đó, tội phạm mạng đang gia tăng hoạt động trên các mạng công nghiệp và các cơ sở hạ tầng quan trọng. Trong thời gian gần đây, chúng ta đã chứng kiến nhiều vụ tấn công mạng làm tê liệt, đình trệ hoạt động sản xuất. Điển hình là vụ việc hãng xe Nhật Bản Honda bị ransomware tấn công trên mọi mặt trận, khiến các nhà máy của hãng ô tô Honda của Nhật Bản tại Thổ Nhĩ Kỳ, Brazil và Ấn Độ đã phải ngừng hoạt động.

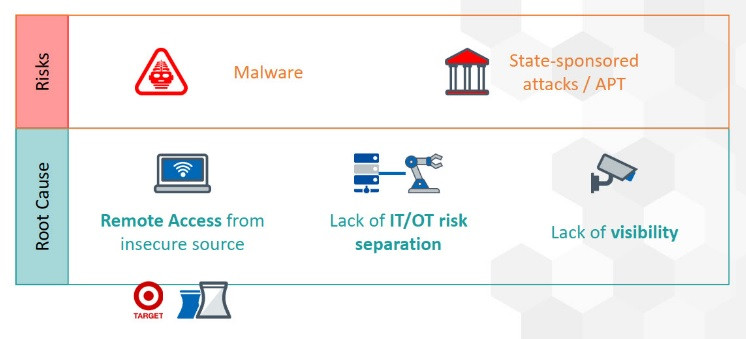

Rủi ro ngành sản xuất và an ninh mạng. nguồn : NTT Ltd

Các nhà nghiên cứu của NTT đã phát hiện thấy 69% phần mềm độc hại được phát hiện trong ngành sản xuất là virus/sâu (43%) hoặc Trojan/droppers (26%). Trong số phần mềm độc hại này, sâu Conficker là biến thể được phát hiện phổ biến nhất, bao gồm 11% của tất cả các phát hiện.

Sự hiện diện của virus cũng cho thấy việc sử dụng mật khẩu yếu, các biện pháp phòng ngừa bảo mật lỗi thời và các hệ thống lỗi thời hoặc chưa được vá lỗi, khiến các tổ chức dễ bị lây nhiễm thông qua các biến thể phần mềm độc hại khác.

Ramnit là Trojan được phát hiện nhiều nhất trong ngành này, chiếm 60% trong tất cả các phát hiện Trojan. Ramnit ảnh hưởng đến người dùng Windows, lan truyền mạnh mẽ thông qua nhiều kỹ thuật và đã được phát hiện trong cửa hàng Google Play. Nó có thể lọc dữ liệu từ các thiết bị bị nhiễm, bao gồm mật khẩu FTP, cookie và thông tin đăng nhập. Điều này có thể dẫn đến tổn thất nghiêm trọng về uy tín hoặc tài chính.

Theo ước tính, chi phí cho hoạt động mạng độc hại trên toàn thế giới dao động từ 300 - 1.000 tỷ USD và khiến các công ty tiêu tốn nhiều tiền hơn mỗi năm do số hóa doanh nghiệp (DN) tăng lên. Các chi phí này bao gồm chi phí trực tiếp (điều tra vụ tấn công, mất doanh thu, thực hiện các giao thức bảo mật nâng cao,…) và các chi phí gián tiếp như mất năng suất, tiền phạt theo quy định và tổn hại đến uy tín của công ty.

Tấn công vào các hệ thống kiểm soát, quản lý vận hành công nghiệp quan trọng có thể gây tác động nghiêm trọng, ví dụ dẫn đến mất điện trên toàn bộ các quốc gia, làm gián đoạn cuộc sống của người dân. Những sự cố mạng cho thấy việc đảm bảo các hoạt động công nghiệp có vai trò quan trọng hơn bao giờ hết.

Bảo vệ các hệ thống điều khiển công nghiệp ICS

Để giảm thiểu rủi ro, trước tiên các DN phải hiểu các lỗ hổng mà tin tặc khai thác. Các kỹ thuật chính được tin tặc sử dụng để truy cập vào các hệ thống quan trọng có thể được phân loại thành ba nhóm: Con người, quy trình và công nghệ..

Con người

Con người

Tài sản dễ bị tổn thương nhất trong một tổ chức là con người. Do đó, việc chưa tập trung cho đào tạo hoặc bất cẩn từ nhân viên có thể khiến hệ thống ICS của bạn dễ bị xâm nhập.

Nhiều kẻ tấn công có được quyền truy cập ban đầu vào các hệ thống mục tiêu bằng cách thực hiện các cuộc tấn công phi kỹ thuật (social engineering) đơn giản chống lại các nạn nhân không ngờ tới để thu thập thông tin bí mật như mật khẩu người dùng hoặc để có quyền truy cập hệ thống từ xa. Kiểu tấn công này cực kỳ phổ biến vì việc lừa một cá nhân cung cấp mật khẩu sẽ dễ dàng hơn nhiều so với việc bẻ khóa mật khẩu.

Quy trình

Các cuộc tấn công quy trình thường liên quan đến việc khai thác lỗ hổng mật khẩu hoặc mạo danh nhân viên được ủy quyền. Kỹ thuật này chủ yếu do yếu tố con người, liên quan đến việc thiết kế các chính sách và quy trình hoạt động. Lợi dụng các lỗ hổng trong các hoạt động như quản lý mật khẩu, lưu trữ dữ liệu hoặc tường lửa, tội phạm mạng có thể khai thác chúng như một cách để truy cập trái phép vào hệ thống của bạn.

Công nghệ

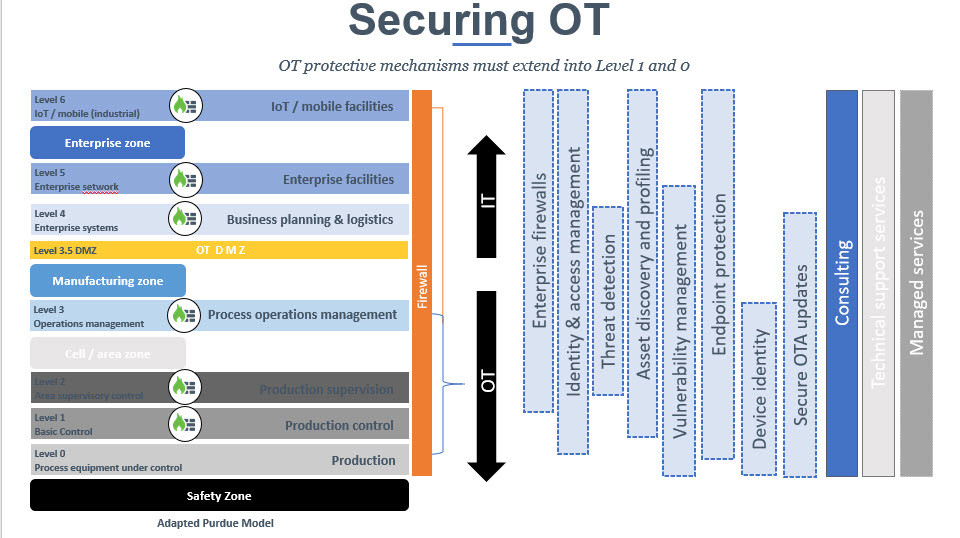

Kiểu tấn công này tập trung vào khai thác điểm yếu trong kiến trúc mạng như tấn công WiFi hoặc USB. Điều này bao gồm các cuộc tấn công vào giao diện web và các thiết bị USB bị nhiễm virus. Hệ thống ICS được bảo mật đúng cách sử dụng chiến lược phòng thủ theo chiều sâu, cách tiếp cận nhiều lớp với nhiều rào cản hệ thống đối đầu với kẻ tấn công ở nhiều cấp độ khác nhau của mạng.

Do đó, nếu tin tặc có quyền truy cập vào các hệ thống nội bộ thông qua các lỗ hổng phi kỹ thuật, hệ thống ICS sẽ vẫn được bảo vệ đằng sau một hệ thống tường lửa riêng.

Bảo vệ hệ thống ICS

Quản lý hệ thống mạng

Khả năng hiển thị trực quan hóa là chìa khóa để bảo mật hệ thống ICS. Bằng cách xem xét tất cả các tài sản mạng, tài khoản người dùng và các điểm kết nối để đạt được cái nhìn toàn diện về hệ thống ICS, xác định tất cả các điểm truy cập có rủi ro cao để thực hiện giám sát và duy trì chặt chẽ.

Các mạng ICS không có hệ thống giám sát và phát hiện sẽ dễ bị tấn công mạng hơn. Giám sát an ninh hệ thống ICS có thể phát hiện và giảm thiểu mọi cuộc tấn công tiềm năng càng nhanh càng tốt, hạn chế quy mô thiệt hại. Các giao thức bảo mật mạng cũng được yêu cầu để đảm bảo tính bảo mật và tính toàn vẹn của dữ liệu mạng, các giao thức này đòi hỏi sự chú ý và chỉnh sửa liên tục để duy trì bảo mật hệ thống trong bối cảnh công nghệ luôn thay đổi.

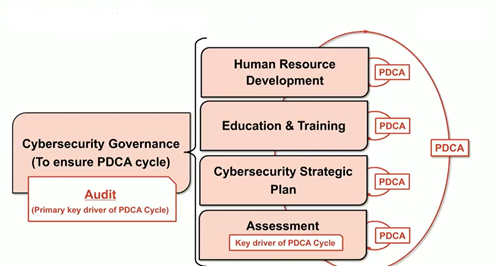

Đào tạo, nâng cao nhận thức nhân viên

Các DN phải đào tạo toàn diện về các mối đe dọa an ninh mạng và cách xác định chúng để đảm bảo rằng tất cả nhân viên không bị tin tặc khai thác và thực hiện tấn công. Nhận thức tăng lên này sẽ làm giảm nguy cơ xâm nhập hệ thống trái phép trong tương lai.

Quản lý truy cập người dùng

Trong những năm qua, các hệ thống kiểm soát quan trọng đã phát triển về cả số lượng chức năng mà chúng có thể thực hiện và ở mức độ truy cập nhiều người dùng. Để quản lý bảo mật trong các hệ thống kiểm soát phức tạp này, các cấp độ truy cập và cài đặt tài khoản nghiêm ngặt của người dùng phải được thi hành.

Người dùng nên được cấp mức thẩm quyền thấp nhất cần thiết để thực hiện vai trò của họ. Một sai lầm chính là cung cấp cho tất cả người dùng quyền truy cập nâng cao, khiến hệ thống dễ bị tấn công nội bộ hơn từ một nhân viên bất mãn.

Tài khoản người dùng cá nhân cũng phải được theo dõi liên tục, bao gồm thay đổi cấp độ truy cập tài khoản khi nhân viên thay đổi vai trò và hủy kích hoạt tài khoản nhân viên ngay lập tức để thu hồi quyền truy cập.

Ngoài việc đào tạo cho nhân viên về các chiến thuật tấn công phi kỹ thuật, chính sách quản lý mật khẩu cũng cần được thực hiện để cải thiện bảo mật hệ thống. Bước đầu tiên cần được thực hiện khi khởi tạo một thiết bị mới là thay đổi mật khẩu mặc định, vì mật khẩu do nhà cung cấp đặt thường không an toàn và có thể bị xâm phạm thông qua một cuộc tấn công vào hệ thống của nhà cung cấp. Việc sử dụng các mật khẩu mạnh sẽ làm tăng thời gian cần thiết để bẻ khóa mật khẩu của bạn.

Quản lý phần mềm nghiêm ngặt

Khi ngành công nghệ tiếp tục phát triển với tốc độ theo cấp số nhân, các giải pháp phần mềm và phần cứng đang trở nên lỗi thời hơn bao giờ hết. Do đó, điều quan trọng là các DN phải có chính sách để đánh giá hệ thống định kỳ và cập nhật hệ thống của họ theo yêu cầu. Điều này không chỉ cải thiện chức năng của các hệ thống ICS mà còn thúc đẩy bảo mật ICS.

Các bản vá bảo mật phải được cập nhật theo yêu cầu để giảm thiểu nguy cơ xâm nhập hệ thống trái phép.

Việc triển khai phần mềm mới cần được điều chỉnh bởi các hướng dẫn nghiêm ngặt. Số lượng người dùng được ủy quyền triển khai phần mềm nên được giới hạn ở những nhân viên tin cậy để giảm rủi ro cho bất kỳ phần mềm độc hại nào được cài đặt. Ngoài ra, chỉ nên triển khai phần mềm được xác thực trên hệ thống.