Bảo mật cho kiến trúc IoT dựa trên điện toán biên

An toàn thông tin - Ngày đăng : 09:00, 05/06/2020

Giới thiệu

Trong những năm gần đây, điện toán đám mây đã phát triển để trở thành dịch vụ lưu trữ dữ liệu và tính toán qua Internet hàng đầu. Điện toán đám mây đã được áp dụng để phát triển các ngành công nghiệp như chăm sóc sức khỏe, giáo dục, bất động sản, tài chính, sản xuất và đặc biệt là Internet vạn vật (IoT). IoT được hỗ trợ bởi đám mây (Cloud-of Thing hay gọi tắt là CoT) đã được phát triển như một mô hình mang tính cách mạng cho phép các thiết bị, cảm biến IoT thông minh nhưng bị hạn chế tài nguyên kết nối với đám mây qua Internet.

Các thiết bị này nhận lợi ích từ cơ sở hạ tầng hiệu năng cao, tận dụng khả năng tính toán mạnh mẽ và khả năng mở rộng của đám mây để xử lý và lưu trữ dữ liệu IoT thời gian thực. Tuy nhiên, sự gia tăng dữ liệu và yêu cầu tính toán của các công nghệ kết nối tốc độ cao như 5G và ứng dụng IoT đã khiến điện toán đám mây cổ điển không hiệu quả trong việc giải quyết các vấn đề như độ trễ cao, giới hạn băng thông. Do đó, một số công nghệ mới như điện toán biên (edge computing) và điện toán sương mù (fog computing) đã được phát triển để hỗ trợ tính toán và quản lý khối lượng dữ liệu ngày càng lớn này.

Điện toán sương mù và điện toán biên được sử dụng thay thế cho nhau trong mô hình xử lý và lưu trữ dữ liệu trung gian giữa nguồn dữ liệu và điện toán đám mây. Trong điện toán sương mù, các node sương mù thu thập dữ liệu từ các thiết bị biên khác nhau để hỗ trợ các chức năng gồm: hỗ trợ định vị, giảm độ trễ, hỗ trợ di động, tương tác thời gian thực, hỗ trợ tính không đồng nhất và khả năng liên điều hành [1]. Các nút sương mù lựa chọn các nút biên tốt nhất để thu thập thông tin và kết nối với nhau để cung cấp dịch vụ.

Bên cạnh chức năng trung gian để chuyển đổi dữ liệu, lưu trữ và cung cấp dịch vụ từ đám mây sang các thiết bị biên, nhiệm vụ chính của điện toán biên là tính toán và xử lý dữ liệu ngay tại thiết bị biên. Khi dữ liệu được tạo bởi các thiết bị hoặc cảm biến thông minh được lưu trữ trong chính thiết bị, điện toán biên cung cấp mô hình giải pháp để tính toán dữ liệu thời gian thực, tăng tốc độ phản ứng và xử lý thông tin nhằm giảm thiểu lưu lượng mạng. Điện toán biên rất hiệu quả trong một số lĩnh vực như: phân tích dữ liệu, giám sát thời gian thực, ảo hóa chức năng mạng (NFV) và giám sát mạng [2]. Đặc biệt, điện toán biên bổ sung cho mô hình CoT về khả năng mở rộng cao, độ trễ thấp, nhận thức vị trí và cho phép sử dụng khả năng tính toán của thiết bị người dùng trong thời gian thực.

Hệ thống IoT dựa trên điện toán biên có kiến trúc phân tán nhằm khai thác tối đa hiệu quả cho các dịch vụ IoT và đã đem lại những lợi ích to lớn. IoT đã góp phần xây dựng một thế giới thông minh cho phép chúng ta nhận thức, phân tích, kiểm soát và tối ưu hóa hệ thống vật lý truyền thống sử dụng các công nghệ mạng hiện đại. Những sự phát triển gần đây trong công nghệ cảm biến, truyền thông và vi điều khiển đã cho chúng ta thấy sự hội tụ của thế giới vật lý và thế giới mạng nhưng đồng thời cũng gây ra những tiềm ẩn vi phạm an ninh lớn hơn so với mạng truyền thống. Vì vậy, vấn đề bảo mật IoT dựa trên điện toán biên cần được xem xét và đánh giá toàn diện trước các nguy cơ tấn công từ bên ngoài và các điểm yếu nội tại do chính kiến trúc mạng tạo ra. Bài báo này sẽ khái quát đặc trưng kiến trúc IoT dựa điện toán biên, các nguy cơ tấn công và giải pháp phòng ngừa từ góc độ kiến trúc hệ thống tổng quát.

Kiến trúc IoT dựa trên điện toán biên

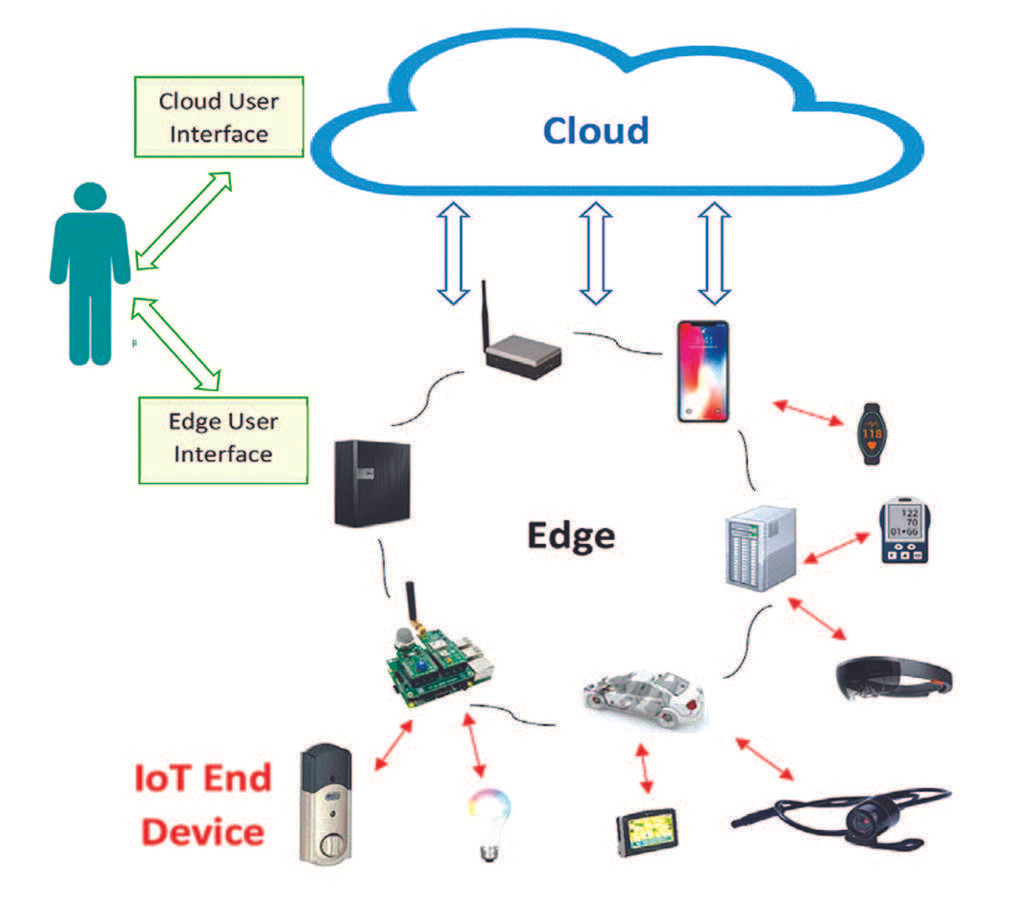

Sự tăng trưởng của số lượng thiết bị IoT là vô cùng lớn, và cùng với đó là các mô hình kiến trúc khác nhau liên quan tới điện toán biên đã được đề xuất và triển khai trong những năm gần đây [3] [4]. Trong đó, một kiến trúc hướng trực tiếp tới biên mạng thể hiện rõ các đặc trưng bảo mật (Hình 1).

Hình 1: Mô hình IoT dựa trên điện toán biên

Kiến trúc IoT dựa trên điện toán biên gồm 4 phần chính: đám mây, thiết bị đầu cuối IoT, biên và người dùng. Người dùng sử dụng các ứng dụng IoT thông minh để làm cho cuộc sống của họ thuận tiện hơn, trong khi họ thường xuyên giao tiếp hơn với các thiết bị cuối IoT thông qua các giao diện tương tác được cung cấp bởi đám mây hoặc biên thay vì tương tác trực tiếp với các thiết bị cuối IoT. Các thiết bị này được nhúng sâu vào thế giới vật lý để cảm nhận và kiểm soát nhưng không chuyên dụng trong các chức năng tính toán. Điện toán biên là trung tâm của kiến trúc này khi đám mây ở xa sẽ không thực hiện tốt các yêu cầu thời gian thực của thiết bị IoT. Điện toán biên là trung tâm phối hợp các bên để cùng làm việc nhằm tối ưu hóa hiệu soát toàn hệ thống.

Trong kiến trúc IoT dựa trên điện toán biên, người dùng IoT gửi truy vấn để truy cập dữ liệu IoT hoặc các lệnh để điều khiển các thiết bị IoT. Các truy vấn và lệnh này cuối cùng sẽ đến lớp biên thông qua giao diện dựa trên ứng dụng được cung cấp bởi đám mây hoặc biên. Các yêu cầu này được xử lý tại biên và chuyển tiếp tới đầu cuối IoT hoặc đám mây tùy theo các tình huống cụ thể nhằm giảm lưu lượng điều khiển chuyển giao trên mạng. Điện toán biên có thể hoạt động độc lập hoặc phối kết hợp với đám mây trong các tác vụ khác nhau. Vì vậy, kiến trúc IoT dựa trên điện toán biên nhằm hướng trực tiếp mục tiêu tối ưu hóa hệ thống thông qua việc đáp ứng nhiều nhu cầu thời gian thực và giảm tải các tác vụ tính toán nặng cho các thiết bị đầu cuối.

Ngoài ra, kiến trúc IoT dựa trên điện toán biên còn có lợi thế trong việc triển khai các giải pháp bảo mật vì một số lý do sau: (1) cung cấp lượng tài nguyên nhiều hơn thiết bị đầu cuối IoT để đáp ứng các tính toán chuyên sâu và triển khai hệ thống kiểm soát tại biên; (2) khoảng cách vật lý gần với thiết bị đầu cuối IoT cho phép các thiết kế đảm bảo anh ninh theo thời gian thực; (3) điện toán biên thu thập và lưu trữ được từ nhiều thiết bị IoT để hỗ trợ các quyết định bảo mật đạt hiệu quả tối ưu; (4) giảm chi phí khi xây dựng tường lửa hoặc hệ thống ngăn chặn do thực hiện trên một nhóm thiết bị IoT thay vì triển khai đơn lẻ; (5) điện toán biên hỗ trợ xác định vị trí thiết bị di động nhằm duy trì và đảm bảo kết nối an toàn theo các tác vụ.

Bảo mật hệ thống IoT dựa trên điện toán biên

Các nguy cơ tấn công đặc thù

Các nguy cơ và tấn công bảo mật lớn nhất của điện toán biên từ góc độ mạng như thiết kế lỗi, cấu hình sai và lỗi thực thi [5] bao gồm:

Tấn công DDoS. Đây là dạng tấn công phổ biến và dễ khai thác nhất trong thực tế. Do giới hạn của phần cứng và sự đa dạng của phần sụn (firmware), kẻ tấn công có thể thỏa hiệp với các thiết bị biên để tấn công vào máy chủ. Mirai botnet là một ví dụ điển hình khi kẻ tấn công đã kiểm soát hơn 65.000 thiết bị IoT trong vòng 20 giờ đầu tiên sau khi khởi tạo và dùng chúng để tấn công DDoS vào các nhà cung cấp dịch vụ biên như Krebs, OVH và Dyn [6]. Các kiểu tấn công DDoS phổ biến nhất tới thiết bị biên là tấn công tràn lụt và tấn công zero-day.

Tấn công kênh. Đây là dạng tấn công vào kênh truyền thông nhằm vi phạm bảo mật và quyền riêng tư của người dùng. Từ những truy cập công khai với thông tin có bản chất không nhạy cảm, kẻ tấn công khai thác tính tương quan với nhau để cuối cùng suy ra dữ liệu cần phải bảo vệ. Các thông tin dễ bị khai thác là các đặc tính kênh truyền thông và mức suy hao công suất của các thiết bị.

Tấn công Malware. Dạng tấn công chèn/cài đặt phần mềm độc hại là một mối đe dọa đáng kể đối với bảo mật hệ thống và toàn vẹn dữ liệu. Đặc biệt, do tài nguyên hạn chế nên các giải pháp khả thi như hệ thống phòng chống hoặc tường lửa khó triển khai trên thiết bị biên. Vì vậy, đây được coi là một trong những điểm yếu về kiến trúc an ninh cho IoT dựa trên điện toán biên.

Tấn công xác thực và ủy quyền. Xác thực là một hành động xác minh danh tính người dùng yêu cầu dịch vụ nhất định; ủy quyền là một quá trình xác định quyền truy cập và đặc quyền của một thực thể trong ranh giới xác định. Trong điện toán biên, xác thực thường được thực hiện giữa thiết bị/ứng dụng biên và máy chủ biên. Đây là một thách thức lớn về bảo mật hệ thống IoT dựa trên tính toán biên do sự đa dạng của nền tảng thiết bị, lỗ hổng thiết kế giao thức, kiến trúc phân tán và năng lực phòng thủ của các thiết bị ràng buộc tài nguyên.

Giải pháp bảo mật tiếp cận từ kiến trúc

Từ khía cạnh kiến trúc, ba kiến trúc bảo mật cho IoT dựa trên tính toán biên gồm: hướng sự tập trung tới các thành phần

khác nhau của hệ thống gồm: người dùng, tới thiết bị và từ đầu cuối tới đầu cuối.

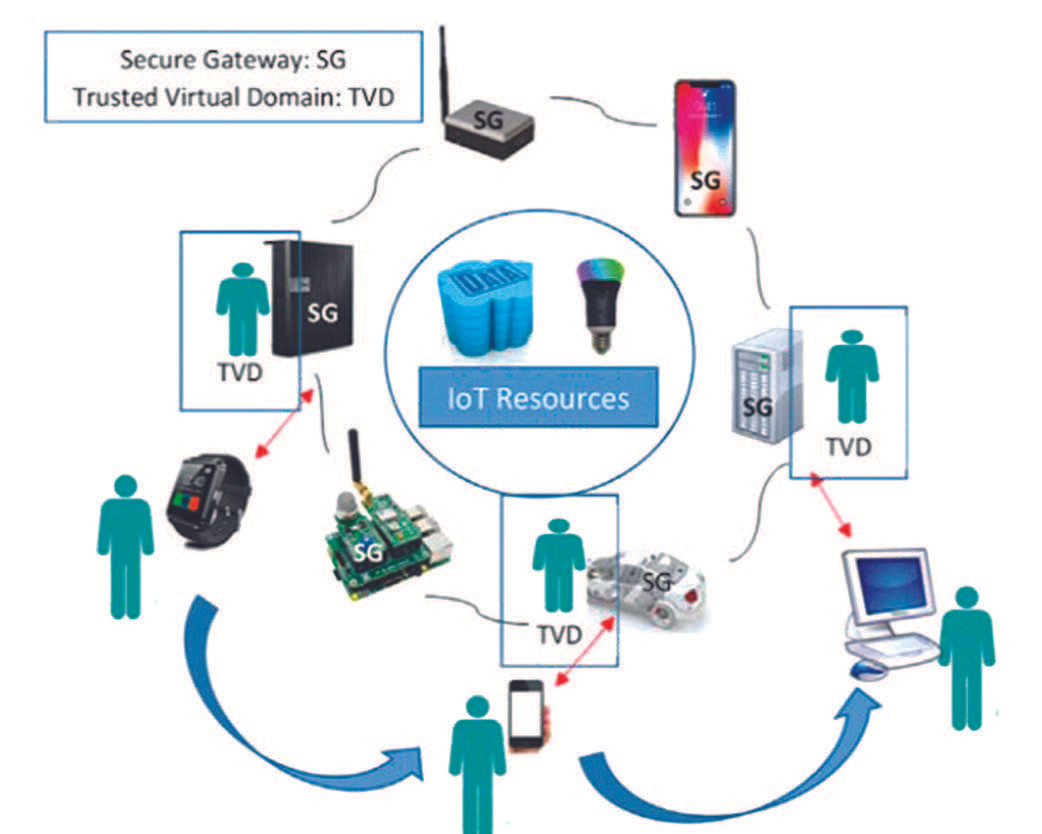

Hình 2: Kiến trúc bảo mật hướng tới người dùng

Kiến trúc hướng tới người dùng dựa trên quan điểm sự hài lòng của người dùng là một trong các yếu tố chính trong sự thành công của các ứng dụng IoT. Khả năng tiếp cận nguồn lực thuận tiện và phổ biến là các tính năng hấp dẫn nhất của ứng dụng IoT. Tuy nhiên, lỗ hổng an ninh lớn nhất từ phía người dùng gồm sự truy xuất từ thiết bị không đảm bảo tính bảo mật và tin cậy cũng như phần lớn người đùng không có đủ kiến thức về quản lý an ninh. Vì vậy, thiết kế kiến trúc bảo mật tập trung vào người dùng gồm: giảm tải bảo mật cá nhân cho biên mạng và bảo mật ảo hóa ở cạnh mạng thông qua một miền tin cậy ở biên mạng (Hình 2).

Khi người dùng cần truy cập tài nguyên trong các ứng dụng IoT từ các thiết bị khác nhau, trước tiên chúng sẽ được kết nối với các Miền ảo đáng tin cậy (TVD) được triển khai ở biên mạng. TVD quản lý quyền truy cập an toàn vào tài nguyên IoT qua các thiết bị biên an toàn dựa trên công nghệ ảo hóa và cung cấp các mức bảo mật khác nhau cho người dùng.

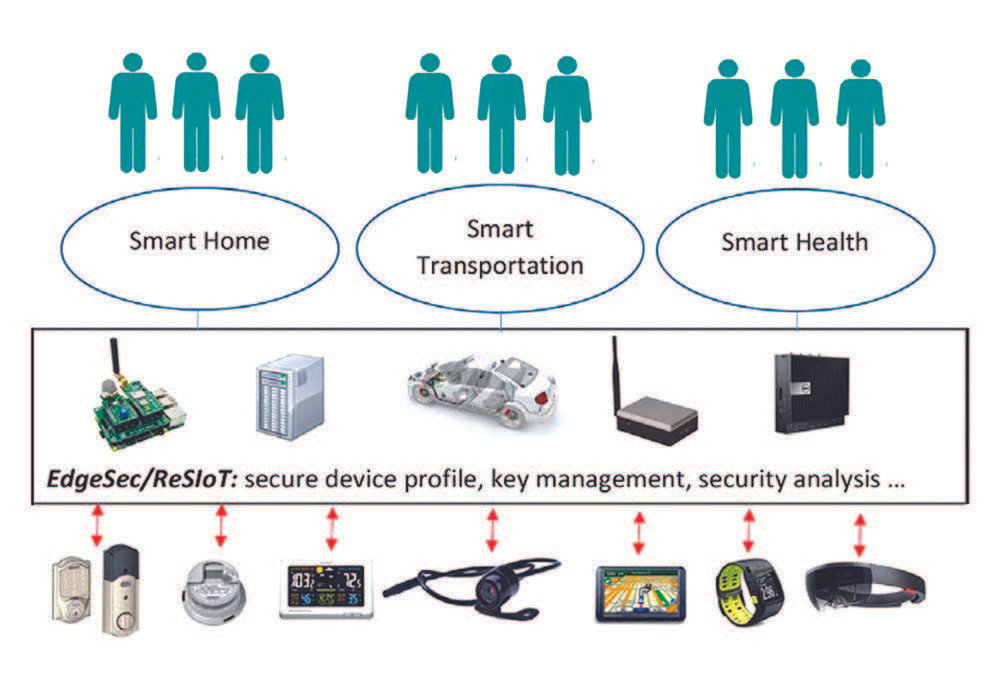

Hình 3: Kiến trúc bảo mật hướng tới thiết bị

Hướng tiếp cận hướng vào thiết bị IoT nhằm tùy chỉnh các giải pháp bảo mật cho từng thiết bị đầu cuối dựa trên các tài nguyên sẵn có của thiết bị, độ nhạy của dữ liệu cảm biến và các tác vụ kích hoạt. Tiếp cận này giảm tải cho thiết bị IoT sang các thiết bị biên trên nguyên tắc không thay đổi kiến trúc mạng hay giao thức tiêu chuẩn mà thay vào đó là bổ sung thiết bị đầu cuối (Hình 3).

Kiến trúc bảo mật từ đầu cuối tới đầu cuối là mục tiêu được mong đợi nhất. Tuy nhiên, việc hiện thực hóa bảo mật đầu cuối trong IoT là một thách thức, chủ yếu liên quan tới sự không đồng nhất của các thiết bị. Giải pháp hiện nay là sử dụng một phần mềm trung gian ở biên mạng để đảm bảo an toàn liên lạc giữa các thiết bị IoT qua cung cấp các chức năng bảo mật như: thuật toán MAC, thuật toán mã hóa, cơ chế xác thực cũng như trạng thái phiên bảo mật cho thiết bị di động.

Mặc dù có một số lợi thế nhất định về hiệu năng và khả năng mở rộng, nhưng hệ thống IoT dựa trên điện toán biên có một số yếu điểm liên quan tới bảo mật. Các điểm yếu cố hữu xuất phát từ đặc tính của hệ thống gồm: năng lực tính toán thấp dẫn tới dễ bị tấn công trực tiếp vào thiết bị biên, khó nhận biết tấn công do thiết bị đơn giản dẫn tới nhận thức bị tấn công hạn chế, sự đa dạng của hệ điều hành và giao thức dẫn tới khó khăn thiết kế một tiêu chuẩn bảo mật chung, và các kiểu phân quyền truy nhập đơn giản của hệ thống IoT sẽ không cung cấp đủ thông tin về hoạt động của thiết bị và khó thiết kế hệ thống phòng ngừa.

Kết luận

Bài viết này trình bày các đặc trưng cơ bản của giải pháp IoT dựa trên điện toán biên dưới góc độ kiến trúc hệ thống để tường minh về các ưu nhược điểm hoạt động điều hành và cung cấp dịch vụ. Dưới góc độ bảo mật, các nguy cơ tấn công vào thiết bị biên nguy hiểm hơn so với mạng truyền thống do một loạt các yếu tố ràng buộc và cần đa dạng các giải pháp phòng ngừa. Hướng tiếp cận chung từ phía kiến trúc hệ thống đã trình bày trong bài báo cần tiếp tục cụ thể hóa bằng các tiêu chuẩn bảo mật và các giải pháp phòng chống tích hợp trong tương lai.

Tài liệu tham khảo

1. S. Parikli, D. Dave, R. Patel, and N. Doshi, "Security and privacy issues in cloud, fog and edge computing," Procedia Comput. Sci., vol. 160, pp. 734–739, 2019.

2. Daojing He, Sammy Chan, and Mohsen Guizani "Security in the Internet of Things Supported by Mobile Edge Computing" IEEE Communications Magazine, 2018, pp. 56-61.

3. M. M. Hassan, J. Abawajy, M. Chen, M. Qiu, and S. Chen, "Special Section on Cloud-of-Things and Edge Computing: Recent Advances and Future Trends," J. Parallel Distrib. Comput., vol. 133, pp. 170–173, 2019.

4. K. Sha, T. A. Yang, W. Wei, and S. Davari, "A survey of edge computing based designs for IoT security," Digit. Commun. Networks, no. April, 2020.

5. Y. Xiao, Y. Jia, C. Liu, X. Cheng, J. Yu, and W. Lv, "Edge Computing Security: State of the Art and Challenges," Proc. IEEE, vol. 107, no. 8, 2019.

6. M. Antonakakis et al., "Understanding the Mirai botnet," in Proc. 26th USENIX Secur. Symp.Vancouver, BC, Canada: USENIX Association, 2017, pp. 1093–1110.

(Bài đăng trên ấn phẩm in Tạp chí TT&TT Số 2 tháng 4/2020)