Ransomware Ragnar mã hóa tệp tin từ máy ảo để tránh bị phát hiện

An toàn thông tin - Ngày đăng : 16:35, 30/05/2020

Các tin tặc luôn khám phá những công nghệ mới để tránh bị phát hiện và Ragnar Locker đang triển khai máy ảo sử dụng Windows XP để mã hóa các tệp tin của nạn nhân nhằm vượt qua các biện pháp bảo mật.

Ragnar Locker là một loại mã độc tống tiền (ransomware) xuất hiện vào cuối năm 2019, được sử dụng để tấn công mạng của các công ty, tập đoàn. Một trong những nạn nhân của ransomware là công ty điện lực Energias de Portugal (EDP)Bồ Đào Nha, những kẻ tấn công tuyên bố đã đánh cắp được 10TB các tệp tin.

Trong khi một số ransomware khác vô hiệu hóa các chương trình bảo mật sau đó mới mã hóa dữ liệu thì Ragnar Locker vô hiệu hóa chương trình bảo mật và các nhà cung cấp dịch vụ quản lý để làm mất khả năng ngăn chặn tấn công.

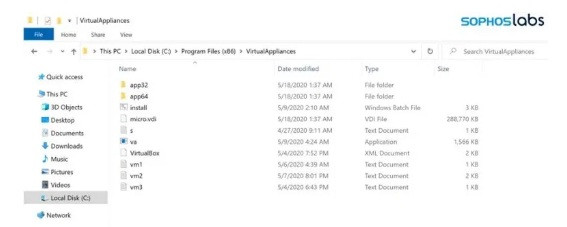

Trong một cuộc tấn công được phát hiện gần đây, ransomware Ragnar Locker đã được triển khai trong một máy ảo Oracle VirtualBox Windows XP. Chuỗi tấn công bắt đầu với việc tạo một thư mục gồm có VirtualBox, một đĩa ảo mini trên Windows XP có tên micro.vdi, đây là một hình ảnh của phiên bản Windows XP SP3 OS rút gọn (MicroXP v0.82) có chứa Ragnar Locker có dung lượng 49 KB.

Phần mềm độc hại lợi dụng tính năng VirtualBox cho phép hệ điều hành máy chủ chia sẻ thư mục và ổ đĩa trong một máy ảo để truy nhập nội dung.

Ngoài các tệp tin VirtualBox, trình cài đặt MSI còn triển khai một tệp tin thực thi là va.exe, một một tệp thực hiện một chuỗi các lệnh (Batch File) là install.bat và một vài tệp tin hỗ trợ. Sau khi hoàn tất cài đặt, trình MSI thực thi va.exe, rồi lần lượt chạy tập lệnh install.bat.

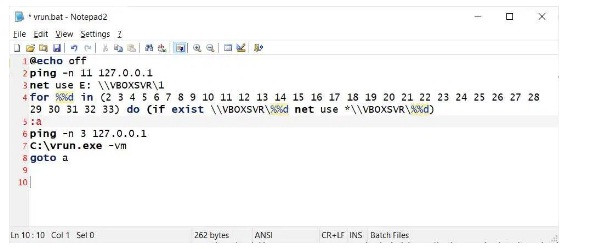

Việc đầu tiên của tập lệnh là đăng ký và chạy những ứng dụng mở rộng cần thiết của VirtualBox như VBoxC.dll, VBoxRT.dll và trình điều khiển VirtualBox VboxDrv.sys.

Tệp chứa tập lệnh install.bat cho phép tác nhân đe dọa quét các ổ đĩa cục bộ và xây dựng tệp tin cấu hình, tự động chia sẻ chúng với máy ảo.

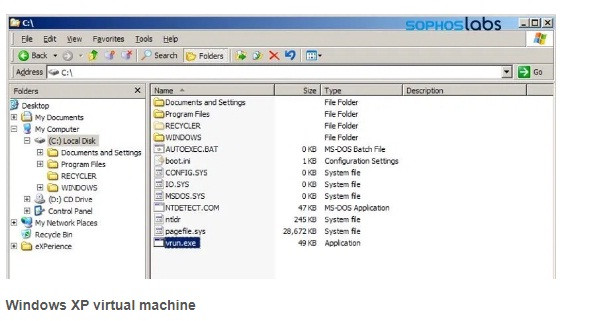

Những kẻ tấn công khởi chạy máy ảo Windows XP sử dụng SharedFolder được tạo bởi tệp chứa tập lệnh có thể chia sẻ trong máy ảo và ransomware Ragnar Locker thực thi sẽ tự động có mặt tại ổ đĩa gốc của C:\ drive.

Khi khởi chạy, tất cả ổ đĩa được chia sẻ này sẽ có khả năng truy nhập từ máy ảo. Các chuyên gia chỉ ra rằng ransomware Ragnar Locker sẽ tự động hiện diện trong thư mục gốc của C:\ drive. Phần mềm bảo mật trên máy chủ của nạn nhân không phát hiện được ransomware thực thi hay hoạt động trên máy ảo. Sau đó, nạn nhân sẽ nhận được một thông báo tiền chuộc trên máy tính.

Cần lưu ý rằng, nếu nạn nhân đang chạy tính năng chống ransomware Controlled Folder Access của Windows 10 thì có thể được bảo vệ khỏi cuộc tấn công này vì hệ điều hành sẽ phát hiện và ghi vào các thư mục được bảo vệ.

Việc sử dụng máy ảo để mã hóa các tệp tin của thiết bị là một cách tiếp cận sáng tạo của tin tặc, vì máy ảo Windows XP và VirtualBox không được coi là độc hại nên hầu hết các phần mềm bảo mật sẽ khá là chủ quan, không nghĩ rằng nó đã ghi lại tất cả dữ liệu trên máy tính.

Cuộc tấn công này cho thấy phần mềm bảo mật cùng với sự giám sát hệ thống đang ngày càng trở nên quan trọng trong việc ngăn chặn làn sóng lây nhiễm ransomware. Chỉ bằng cách phát hiện nhiều tệp tin khác thường được ghi, cuộc tấn công này mới bị phát hiện.