Tin tặc khai thác lỗ hổng zero day của tường lửa Sophos

An toàn thông tin - Ngày đăng : 20:56, 26/04/2020

SQL injection cho phép những kẻ tấn công lợi dụng việc kiểm tra dữ liệu đầu vào trong các ứng dụng web, các thông báo lỗi của hệ quản trị cơ sở dữ liệu trả về để "tiêm nhiễm" và thi hành các câu lệnh SQL bất hợp pháp.

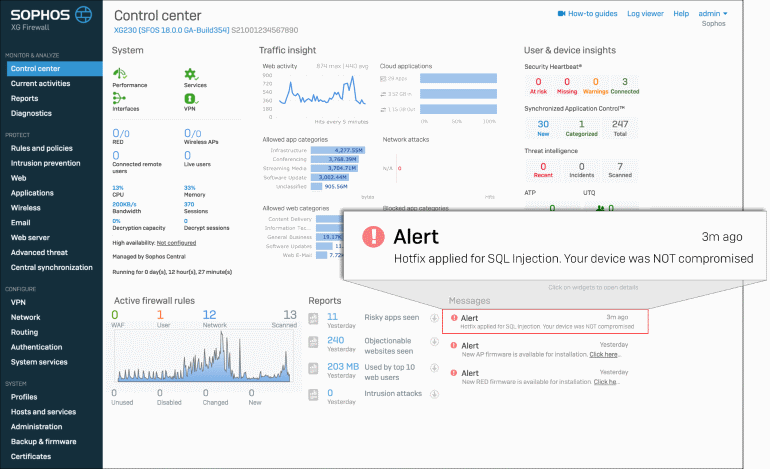

Sản phẩm tường lửa XG của Sophos

Công ty bảo mật mạng Sophos cho biết đã phát hiện lỗi này vào 22/4, sau khi nhận được báo cáo từ một trong những khách hàng của mình. Khách hàng đã phát hiện "một giá trị trường đáng ngờ có thể quan sát thấy trong giao diện quản lý".

Sau khi điều tra báo cáo, Sophos xác định đây là một cuộc tấn công hiện hữu và không phải là lỗi trong sản phẩm của mình.

Tin tặc lạm dụng lỗi SQL injection để đánh cắp các mật khẩu

"Cuộc tấn công đã sử dụng một lỗ hổng SQL injection chưa được biết trước đây để truy cập vào các thiết bị XG bị phơi nhiễm nguy hiểm", Sophos cho biết trong một thông tin hỗ trợ bảo mật.

Tin tặc nhắm vào các thiết bị tường lửa Sophos XG có quản trị (dịch vụ HTTPS) hoặc bảng điều khiển Cổng thông tin người dùng bị phơi lộ trên Internet.

Sophos cho biết tin tặc đã sử dụng lỗ hổng SQL injection để tải xuống một payload (phần dữ liệu thực sự được truyền đi của một gói tin giữa hai phía, mà không chứa dữ liệu giao thức hay siêu dữ liệu) trên thiết bị. Payload này sau đó lấy trộm các tập tin từ tường lửa XG.

Dữ liệu bị đánh cắp có thể bao gồm tên người dùng và mật khẩu hàm băm dành cho quản trị viên thiết bị tường lửa, các quản trị viên cổng thông tin tường lửa và các tài khoản người dùng được sử dụng để truy cập từ xa vào thiết bị này.

Sophos cho biết các mật khẩu cho các hệ thống xác thực bên ngoài khác của khách hàng, chẳng hạn như AD hoặc LDAP, không bị ảnh hưởng.

Trong quá trình điều tra, công ty không tìm thấy bất kỳ bằng chứng nào cho thấy các tin tặc đã sử dụng các mật khẩu bị đánh cắp để truy cập các thiết bị tường lửa XG, hoặc bất cứ thứ gì ngoài tường lửa, trên mạng nội bộ của khách hàng.

Thực hiện vá lỗi cho các thiết bị của khách hàng

Sophos cho biết họ đã chuẩn bị và đẩy một bản cập nhật tự động để vá lỗ hổng trong tất cả tường lửa XG có tính năng tự động cập nhật.

Sophos cho biết: "Việc sửa lỗi khẩn cấp này đã loại bỏ lỗ hổng SQL injection, ngăn chặn việc khai thác hơn nữa, ngăn tường lửa XG bị bất cứ kẻ tấn công nào tiếp cận và dọn sạch mọi tàn dư khỏi cuộc tấn công".

Bản cập nhật bảo mật cũng sẽ bổ sung thêm một phần đặc biệt trong bảng điều khiển tường lửa XG để thông báo cho chủ sở hữu thiết bị biết liệu thiết bị của họ có bị xâm phạm hay không.

Ảnh: Sophos

Đối với các công ty có thiết bị bị tấn công, Sophos khuyến nghị một loạt các bước, bao gồm: Đặt lại mật khẩu và khởi động lại thiết bị; Đặt lại tài khoản quản trị viên cổng và quản trị viên thiết bị; Khởi động lại (các) thiết bị XG; Đặt lại mật khẩu cho tất cả tài khoản người dùng nội bộ.

Sophos cũng khuyến nghị các công ty nên vô hiệu hóa các giao diện quản trị của tường lửa trên các cổng Internet nếu họ không cần tính năng này.