Hầu hết các cuộc tấn công ransomware diễn ra vào ban đêm hoặc cuối tuần

An toàn thông tin - Ngày đăng : 10:40, 18/03/2020

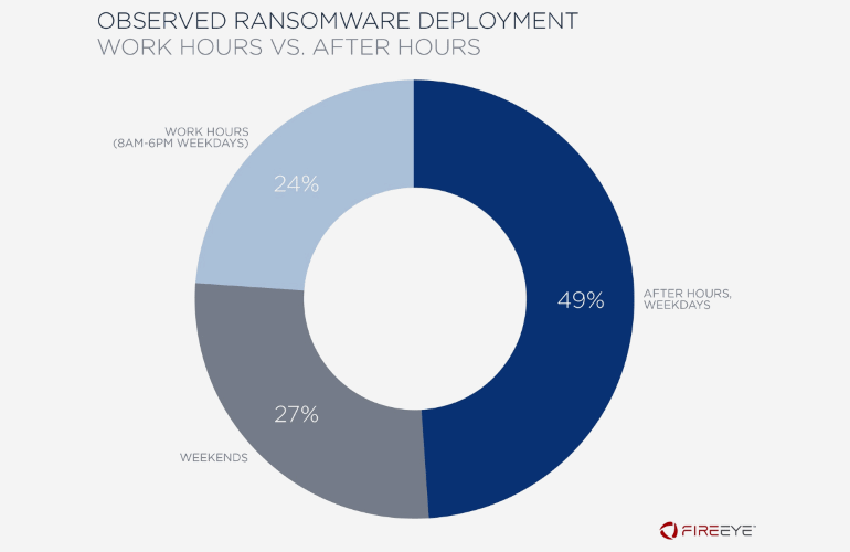

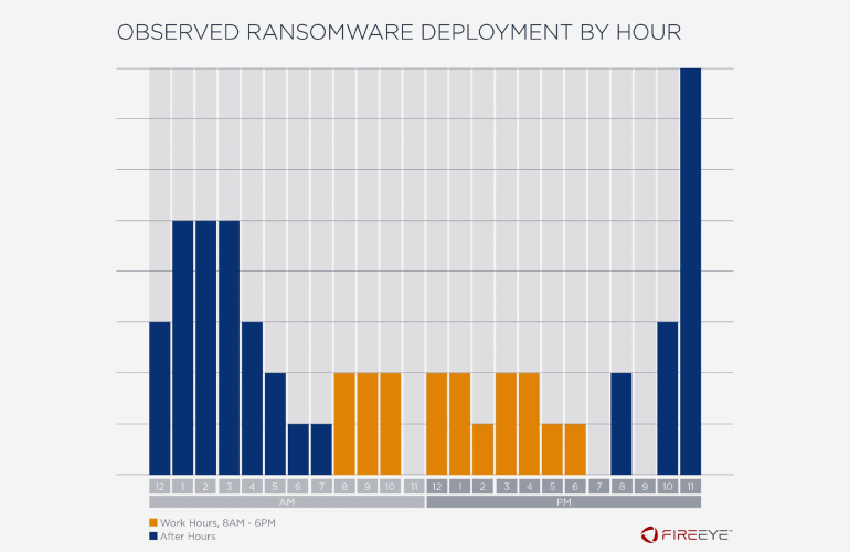

Theo một báo cáo được FireEye, công ty an ninh mạng của Mỹ, công bố ngày 16/3, 76% các trường hợp nhiễm ransomware trong khu vực doanh nghiệp xảy ra ngoài giờ làm việc, với 49% diễn ra vào ban đêm các ngày trong tuần và 27% diễn ra vào cuối tuần.

FireEye cho biết, các con số được tổng hợp từ hàng chục cuộc điều tra ứng phó sự cố ransomware từ năm 2017 đến 2019.

Lý do tại sao những kẻ tấn công chọn cách kích hoạt quy trình mã hóa ransomware vào ban đêm hoặc cuối tuần là vì hầu hết các công ty không có nhân viên CNTT làm việc vào các ca đêm, ngày nghỉ, và những kẻ tấn công sẽ thực hiện tấn công thuận lợi.

Nếu một cuộc tấn công ransomware gây ra cảnh báo bảo mật trong công ty thì sẽ không có ai phản ứng ngay lập tức để tắt mạng, hoặc nhân viên sẽ khó có thể hiểu được những gì thực sự xảy ra trước khi quá trình mã hóa ransomware kết thúc tới khi mạng của công ty ngừng hoạt động và bị đòi tiền chuộc.

FireEye cho biết: hầu hết các kiểu tấn công ransomware vào ban đêm/cuối tuần lén lút này thường là kết quả của việc tấn công và xâm nhập mạng kéo dài.

Công ty an ninh mạng này cho biết các loại ransomware thâm nhập mạng của một công ty, dành thời gian di chuyển sang nhiều máy trạm nhất có thể, sau đó cài đặt ransomware thủ công trên tất cả các hệ thống và kích hoạt lây nhiễm.

Thời gian từ tấn công ban đầu đến cuộc tấn công ransomware thực tế - được gọi là "thời gian dừng" - trung bình là 3 ngày, theo FireEye.

Sự nổi lên của các cuộc tấn công ransomeware do con người điều khiển

Trong tất cả các vụ việc này, ransomware được kích hoạt theo lệnh của kẻ tấn công và không tự động một khi mạng bị nhiễm - đây là phương thức hoạt động cũ đối với hầu hết các chủng ransomware.

Ngày nay, hầu hết các băng đảng ransomware đều kiểm soát hoàn toàn các chủng ransomware của chúng và chúng rất cẩn thận trong quyết định khi nào là thời điểm thích hợp nhất để khóa mạng.

Microsoft gọi các loại sự cố này là "các cuộc tấn công ransomware do con người điều khiển". Trong một báo cáo được công bố tuần trước, Microsoft đã thông tin cả các mẹo về bảo mật mạng và thiết lập các quy tắc phát hiện để phát hiện các nhóm ransomware trong "thời gian dừng" và trước khi chúng kích hoạt tải (payload) cuối cùng và khóa cứng các mạng công ty.

FireEye cho biết kể từ năm 2017, các cuộc tấn công ransomware do con người điều khiển đã tăng 860% và các sự cố hiện nay ảnh hưởng đến tất cả các lĩnh vực, tất cả các vị trí địa lý, chứ không chỉ các công ty Bắc Mỹ.

Trong các trường hợp, FireEye đã điều tra các phương hướng lây nhiễm phổ biến nhất là:

Các cuộc tấn công dò mật khẩu (brute force) chống lại các máy trạm với các cổng RDP (Remote Desktop Protocol) mở trên Internet.

Spear-phishing (phương thức giao tiếp lừa đảo, trong đó kẻ tấn công dùng e-mail, văn bản hoặc tweet để nhử người dùng nhấp hoặc tải một liên kết hoặc tệp độc hại) nhằm vào nhân viên của công ty và sử dụng một máy chủ bị nhiễm để lây lan sang người khác.

Tải xuống theo ổ đĩa (nhân viên truy cập trang web bị xâm nhập và tải xuống các tệp bị nhiễm phần mềm độc hại).

Giống như Microsoft trong báo cáo tuần trước, FireEye hiện đang kêu gọi các công ty đầu tư triển khai các quy tắc phát hiện để phát hiện những kẻ tấn công trong “thời gian dừng" trước khi bị lây nhiễm.

"Nếu những người bảo vệ mạng có thể phát hiện và khắc phục tấn công ban đầu một cách nhanh chóng, thì có thể tránh được thiệt hại và chi phí đáng kể của việc nhiễm ransomware," FireEye cho biết.