Ransomware: những thay đổi cần thực hiện, trước khi quá muộn

Diễn đàn - Ngày đăng : 17:33, 09/10/2019

Ransomware đang hoạt động rầm rộ trong năm nay, với các cuộc tấn công cấu hình cao của tội phạm mạng sử dụng phần mềm độc hại (malware) mã hóa dữ liệu gần như xảy ra hàng ngày.

Chính quyền địa phương, trường học, trường đại học và bệnh viện và các nhà cung cấp dịch vụ chăm sóc sức khỏe đều có thể trở thành nạn nhân của các cuộc tấn công ransomware mà giờ đây các tin tặc đòi chuộc hàng trăm ngàn đô la Bitcoin để đổi lấy các tệp (file).

Các nạn nhân thường muốn trả tiền chuộc mặc dù được khuyên không nên. Trong các trường hợp khác, các tổ chức cố gắng tự khắc phục sự cố, và bị gián đoạn làm việc và doanh thu trong nhiều ngày hoặc nhiều tuần tổn thất do mạng bị ngừng hoạt động.

Thiệt hại có thể diễn ra đối với một tổ chức trở thành nạn nhân của một cuộc tấn công ransomware - các chi phí tài chính để khắc phục sự cố, cộng với thiệt hại danh tiếng tiềm tàng đi kèm với sự xâm phạm của tin tặc - là điều dễ thấy. Vậy tại sao bất chấp những cảnh báo về ransomware, các cuộc tấn công vẫn rất hiệu quả?

Một phần của vấn đề là nhiều tổ chức vẫn không coi trọng vấn đề an ninh mạng một cách nghiêm túc nhất có thể.

Jennifer Ayers, Giám đốc cao cấp phục trách ứng phó sự cố bảo mật của công ty CrowdStrike cho biết: “Việc chểnh mảng này chính xác là đã tồn tại hơn 20 năm: an ninh mạng vẫn chưa được coi là ưu tiên hàng đầu của hoạt động kinh doanh – được chuyển sang bộ phận CNTT hoặc để sang một bên".

"Đã có một số thay đổi, đặc biệt là trong 10 năm qua với nhiềuđầu tư hơn cho bảo mật, nhưng, các nhóm an ninh mạng vẫn chỉ đượcxem là bộ phận nhỏ và không phải là một phần quan trọng của tổ chức".

Nếu không có một nhóm bảo mật thông tin chuyên nghiệp, luôn sẵn sàng, các tổ chức dù có ý định hay không thì khó thực hiện được các tác vụ bảo mật cơ bản như áp dụng các bản vá cho hệ điều hành hoặc phần mềm.

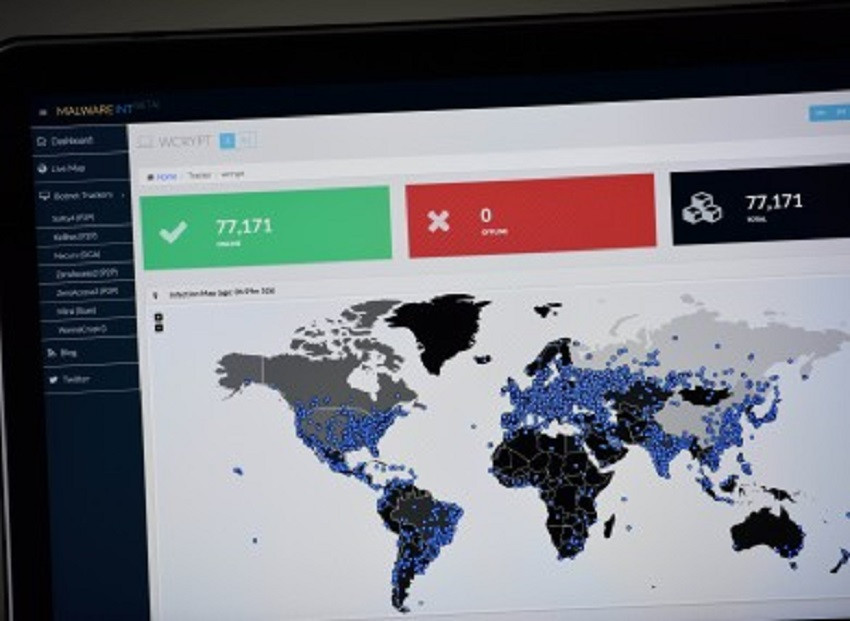

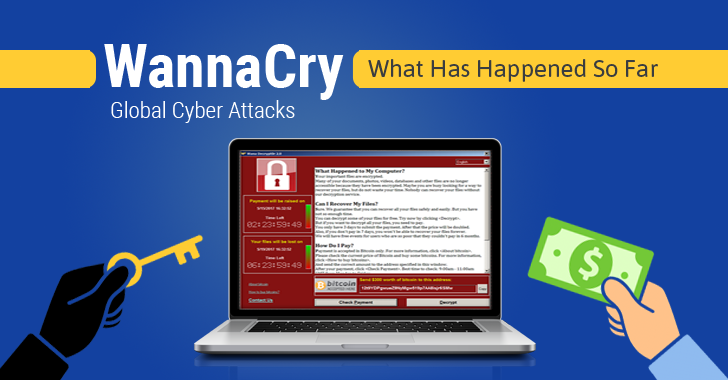

Ví dụ, Microsoft nhấn mạnh tầm quan trọng của việc cài đặt bản cập nhật bảo mật quan trọng cho EternalBlue - lỗ hổng đã tạo đà cho WannaCry bùng phát - nhưng quy mô của cuộc tấn công toàn cầu này cho thấy rõ rằng một tỷ lệ đáng kể nạn nhân đã không triển khai bản vá, bất chấp các cảnh báo.

Trong các trường hợp khác, các bản vá đang được áp dụng, nhưng vì công việc không được các nhân viên chuyên môn thực hiện, đôi khi chúng không được cài đặt chính xác, khiến các tổ chức dễ bị tấn công trong khi họ nghĩ rằng họ vẫn được bảo vệ chống lại tấn công.

Christy Wyatt, CEO của Absolute Software, một công ty quản lý rủi ro dữ liệu và bảo mật điểm cuối cho biết: "Hầu hết các sự cố thực sự xảy ra là do lỗ hổng mà bạn có biết cách khắc phục. Chúng tôi biết những câu trả lời cho việc này là không phải các công ty không hành động, một số các kiểm soát mà họ đang sử dụng là có sai lầm và sự phức tạp của việc triển khai chúng là một vấn đề khó khăn”.

"Nếu bạn không có hệ thống miễn dịch này, những vấn đề sẽ tìm đường vào", CEO của Absolute Software chia sẻ thêm.

Việc không vá đúng cách vẫn là một trong những lý do hàng đầu khiến tội phạm mạng có thể phát tán phần mềm độc hại ngay từ đầu, bên cạnh các giao thức máy tính để bàn từ xa (Remote Desktop Protocols - RDP) không an toàn bị phơi bày trên Internet với các thông tin đăng nhập mặc định.

Thông thường, các cổng RDP này có thể bị lãng quên hoàn toàn, khiến các tổ chức gặp phải điểm yếu mà họ thậm chí không biết là mình có - và đó là lợi thế cho những kẻ tấn công vì một nhóm bảo mật không thể làm được gì để bảo vệ thứ mà họ không biết là tồn tại.

CEO của Absolute Software chia sẻ thêm: "Hãy nghĩ về mạng lướicủa bạn: bạn cần đảm bảo rằng bạn có khả năng nhìn thấu tất cả các thiết bị của mình bởi vì nếu bạn không thể nhìn thấu suốt mạng, bạn không thể bảo vệ nó. Các thiết bị không được quản lý sẽ không có mộtcơ hội chiến đấu: không có khả năng thấu suốt, bạn đang chiến đấu bằng một tay đãbị trói sau lưng".

Thật không may, trong khi những người trở thành nạn nhân của ransomware có thể như vậy vì họ không nhìn thấu được mạng của họ, điều tương tự không thể được thông báo với những tên tội phạm đằng sau các cuộc tấn công.

Các cuộc tấn công ransomware ngày càng trở nên tinh vi hơn nhiều so với vài năm trước đây khi các thư điện tử (email) lừa đảo được gửi và triển khai phần mềm độc hại - bây giờ sau khi truy cập vào mạng, các tin tặc sẽ dành hàng tuần hoặc hàng tháng trong mạng, di chuyển trong mạng với sự trợ giúp của những thông tin đăng nhập bị đánh cắp hoặc dễ đoán để đảm bảo mọi thứ đều có thể được nhắm mục tiêu để ransomware tấn công.

Chỉ sau đó, những kẻ tấn công mới kích hoạt cuộc tấn công, mã hóa toàn bộ mạng của một nạn nhân và yêu cầu một khoản tiền chuộc lớn để đổi lấy các tệp.

Do đó, điều quan trọng là các tổ chức phải làm việc để đảm bảo rằng các cổng RDP an toàn nhất có thể - và ngay cả khi kẻ tấn công xâm nhập vào mạng, các biện pháp bảo vệ được đặt ra để ngăn chặn chúng theo dõi.

Phó chủ tịch Charles Carmakal và là Giám đốc kỹ thuật (CTO) các dịch vụ chiến lược tại FireEye cho biết: "Bạn muốn hạn chế khả năng của những kẻ tấn công truy cập mạng từ xa bằng cách thực hiện những việc như khóa truy cập RDP nội bộ vào môi trường hoặc yêu cầu đa yếu tố trên bất kỳ công cụ hoặc cổng truy cập từ xa nào".

"Tối thiểu hóa quyền truy cập thông tin xác thực và các cách khác nhau mà Windows làm lộ thông tin đăng nhập trên hệ thống có thể khiến khó khăn hơn nhiều cho một cuộc tấn công xảy ra", ông nói thêm.

Việc thực hiện các biện pháp bảo vệ kiểu này là rất quan trọng, không chỉ để bảo vệ chống lại các cuộc tấn công ransomware ngay bây giờ, mà còn làm như vậy trong tương lai. Thành công của ransomware có nghĩa là thậm chí nhiều tội phạm mạng sẽ muốn tham gia vào những gì nhiều người tin rằng thanh toán dễ dàng, nhất là vì các nạn nhân - hoặc các nhà cung cấp bảo hiểm mạng của họ - đang trả tiền.

"Có rất nhiều kẻ tấn công đang cố gắng kiếm tiền, vì vậy chúng ta sẽ thấy ngày càng nhiều ransomware hơn", ông Carmakal nói.

Thật không may, đôi khi dường như điều duy nhất thúc đẩy một tổ chức hướng tới việc bảo mật mạng nghiêm một cách nghiêm túc là phải trở thành nạn nhân của một sự cố lớn, có thể là một cuộc tấn công ransomware, xâm phạm dữ liệu hoặc bất kỳ cuộc tấn công mạng nào khác.

Tuy nhiên, điều đó cần phải thay đổi, bởi vì nếu các tổ chức không bảo vệ phạm vi của họ một cách hợp lý, tội phạm mạng sẽ tiếp tục lợi dụng điểm yếu: vì vậy các tổ chức và hội đồng quản trị cần phải chú ý sớm hơn - hoặc có nguy cơ trở thành cao tiếp theo hồ sơ nạn nhân của một cuộc tấn công ransomware.

Jennifer Ayers, Giám đốc cao cấp phục trách ứng phó sự cố bảo mật của công ty CrowdStrike cho biết: "Chúng tôi chắc chắn rằng ransomware sẽ không dừng lại. Bạn có thể chưa bị tấn công ngay bây giờ, nhưng giờ là lúc để nâng cấp trò chơi mạng của bạn".