Khó có thể ngăn chặn một cuộc tấn công khác theo kiểu WannaCry

Diễn đàn - Ngày đăng : 15:06, 07/10/2019

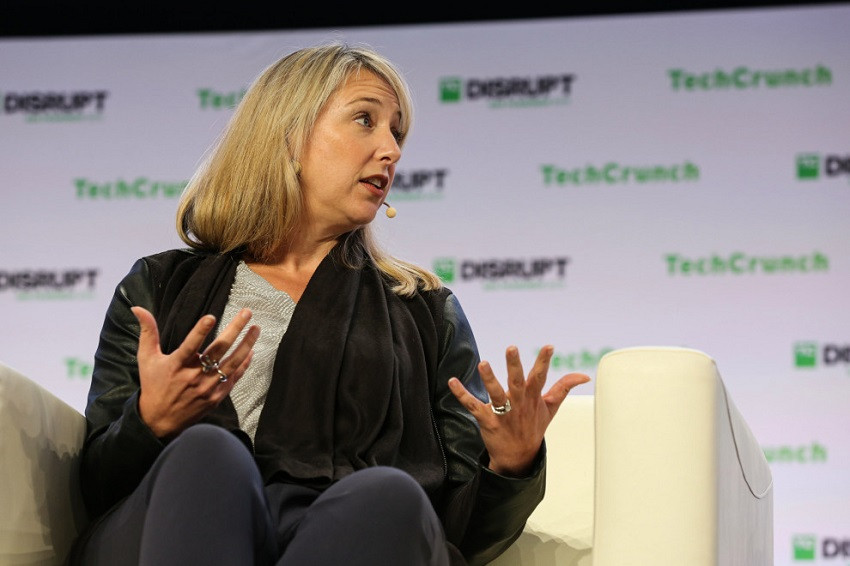

Jeanette Manfra, Trợ lý giám đốc an ninh mạng cho Cơ quan an ninh cơ sở hạ tầng và an ninh mạng quốc gia (Cybersecurity and Infrastructure Security Agency - CISA) của Bộ An ninh nội địa Hoa Kỳ cho biết tại sự kiện TechCrunch Disrupt SF 2019 rằng cuộc tấn công mạng WannaCry năm 2017, đã chứng kiến hàng trăm ngàn máy tính trên thế giới bị nhiễm mã độc tống tiền (ransomware), thực sự là một thách thức đặc biệt vì nó lan rộng rất nhanh.

Bà Jeanette Manfra

“Tôi không biết rằng chúng tôi có thể ngăn chặn điều gì đó tương tự. Chúng tôi lúc đầu cho rằng việc này ban đầu biểu hiện như một virus. Tôi nghĩ rằng các thủ phạm ban đầu đã không trông đợi một tác động lớn đến như thế”, Jeanette Manfra chia sẻ khi đề cập đến một cuộc tấn công kiểu WannaCry khác có thể xảy ra.

Cuộc tấn công mạng WannaCry là sự cố an ninh toàn cầu lớn đầu tiên trong nhiều năm. Các tin tặc được cho là có liên quan đến Triều Tiên đã sử dụng một bộ công cụ tấn công được phân loại cao mà chỉ vài tuần trước đó đã bị đánh cắp từ Cơ quan An ninh quốc gia (National Security Agency - NSA) và được công bố trực tuyến.

Các công cụ cho phép bất cứ ai sử dụng chúng để làm lây nhiễm hàng ngàn máy tính dễ bị tấn công bằng một “cửa hậu” (backdoor). Cửa hậu đó đã được sử dụng để phân phối tải trọng (payload) WannaCry, khóa người dùng khỏi các tệp của riêng họ trừ khi họ trả tiền chuộc.

Làm cho các vấn đề tồi tệ hơn, WannaCry có các thuộc tính lỗ hổng “wormable” (nằm trong phần mềm Remote Desktop Services - trước đây có tên là Terminal Services - có thể được khai thác từ xa bằng cách gửi các truy vấn đặc biệt qua giao thức RDP (Remote Desktop Protocol) đến hệ thống mục tiêu), cho phép nó phát tán trên một mạng và gây khó khăn cho việc ngăn chặn.

Mặc dù Cơ quan An ninh quốc gia chưa bao giờ công khai thừa nhận hành vi trộm cắp các công cụ tấn công của cơ quan này, Bộ An ninh Nội địa Hoa Kỳ cho biết vào thời điểm đó, người dùng là “những chiến binh tuyến đầu” chống lại mối đe dọa của WannaCry. Microsoft đã phát hành bản sửa lỗi bảo mật vài tuần trước đó, nhưng nhiều người đã không cài đặt các bản vá.

Manfra cho biết: “việc cập nhật các bản vá của bạn sẽ khiến một số người không thể trở thành nạn nhân”. Tuy nhiên, dữ liệu cho thấy hai năm sau các cuộc tấn công, hơn một triệu máy tính vẫn dễ bị tấn công bởi ransomware.

Manfra chia sẻ rằng “những điều tồi tệ sẽ xảy ra”, nhưng những nỗ lực huy động chính phủ và khu vực tư nhân có thể giúp chống lại các cuộc tấn công mạng khi chúng xuất hiện.

“May mắn thay, có một người dám nghĩ dám làm, người đã có thể tìm ra cách để chấm dứt sự cố và nó đã không ảnh hưởng đến Hoa Kỳ nhiều như vậy”, Manfra nói.

Marcus Hutchins, một kỹ sư tác chiến phần mềm độc hại (malware reverse engineer) và nhà nghiên cứu bảo mật, đã đăng ký một tên miền đã được tìm thấy mã ransomware, mã này khi được đăng ký đóng vai trò là một “công cụ hạ gục”, ngăn chặn ransomware phát tán.

Hutchins được ca ngợi là một “anh hùng tình cờ” vì những nỗ lực của mình. Hutchins và đồng nghiệp Jamie Hankins đã dành một tuần để đảm bảo công cụ hạ gục được duy trì, giúp ngăn chặn hàng triệu phát tán tiếp theo.

Nhận xét của Manfra, được đưa ra chỉ vài tuần sau khi bộ phận của bà cảnh báo về một mối đe dọa mới, đang nổi lên do BlueKeep, một lỗ hổng được tìm thấy trong Windows 7 và trước đó, mà các chuyên gia cho rằng có khả năng kích hoạt một sự cố toàn cầu khác tương tự như vụ tấn công WannaCry. BlueKeep có thể bị khai thác để chạy mã độc - như phần mềm độc hại hoặc ransomware - trên một hệ thống bị ảnh hưởng.

Giống như WannaCry, BlueKeep cũng có các thuộc tính lỗ hổng “wormable”, cho phép nó lây lan sang các máy tính dễ bị tổn thương khác trên cùng một mạng.

Đã có ước tính rằng một triệu thiết bị kết nối Internet dễ bị tấn công bởi BlueKeep. Các nhà nghiên cứu bảo mật cho biết đây chỉ là vấn đề thời gian trước khi các tác nhân xấu phát triển và sử dụng khai thác BlueKeep để thực hiện một cuộc tấn công mạng theo phong cách kiểu WannaCry.