Giao thức được 630.000 thiết bị sử dụng có thể bị lạm dụng cho tấn công DDoS quy mô lớn

Xu hướng - Dự báo - Ngày đăng : 15:17, 06/09/2019

Các nhà nghiên cứu bảo mật đang gióng lên hồi chuông cảnh báo về giao thức Web Services Dynamic Discovery (WS-DD, WSD hoặc WS-Discovery) có thể bị lạm dụng để khởi động các cuộc tấn công từ chối dịch vụ (DDoS) quy mô lớn.

Trang công nghệ ZDNet lần đầu tiên cho biết giao thức này đã được sử dụng để khởi động các cuộc tấn công DDoS hồi tháng 5, nhưng đã quyết định không công bố bất cứ điều gì về nó, để tránh gây sự chú ý không cần thiết cho một giao thức đã bị lạm dụng nhưng vẫn trong tầm kiểm soát.

Tuy nhiên, trong tháng gần đây, nhiều nhóm tấn công mạng đã bắt đầu lạm dụng giao thức này và các cuộc tấn công DDoS dựa trên WS-Discovery đã xuất hiện hàng tuần.

WS-Discovery là gì?

WS-Discovery là một giao thức phát đa hướng để định vị các dịch vụ trên mạng nội bộ. Nó hoạt động trên cổng TCP và UDP 3702 và sử dụng địa chỉ multicast IP 239.255.255.250. Giao thức này được sử dụng để hỗ trợ phát hiện và liên lạc giữa các thiết bị thông qua định dạng nhắn tin SOAP (Simple Object Access Protocol), sử dụng các gói UDP (User Data Protocol), do đó đôi khi nó được gọi là SOAP-over-UDP.

WS-Discovery không phải là một giao thức phổ biến hoặc được biết đến nhiều, nhưng giao thức được ONVIF, do một nhóm các công ty thúc đẩy các giao thức, tiêu chuẩn hóa để có khả năng tương tác giữa các sản phẩm được nối mạng.

Các thành viên ONVIF bao gồm Axis, Sony, Bosch và những hãng công nghệ khác. Những công ty này sử dụng các tiêu chuẩn ONVIF làm cơ sở cho các sản phẩm của họ. Từ giữa những năm 2010, tiêu chuẩn của nhóm này đã khuyến nghị giao thức WS-Discovery cho việc khám phá thiết bị như là một phần của khả năng tương tác giữa các sản phẩm cắm và chạy (plug-and-play).

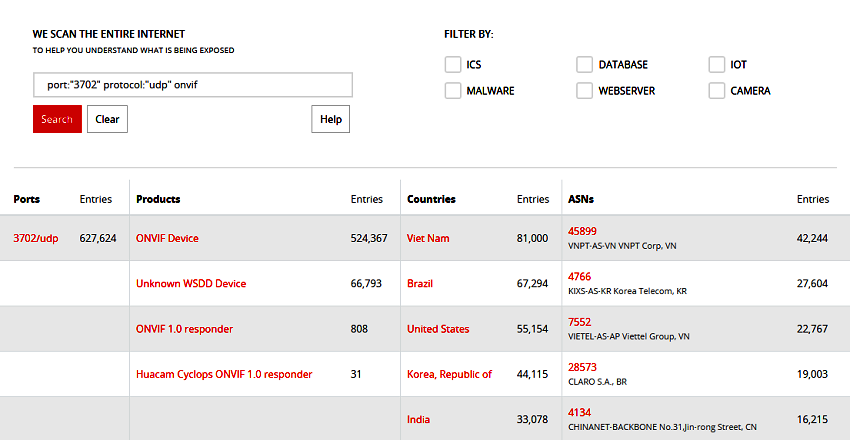

Là một phần của nỗ lực tiêu chuẩn hóa bền vững này, giao thức này đã khả thi cho một loạt các sản phẩm bao gồm mọi thứ từ các camera IP đến các máy in và từ thiết bị gia dụng đến DVR (Digital Video Recorder). Hiện tại, theo công cụ tìm kiếm Internet BinaryEdge, hiện có gần 630.000 thiết bị dựa trên ONVIF hỗ trợ giao thức WS-Discovery và sẵn sàng bị lạm dụng.

Ảnh: ZDNet

Các cuộc tấn công WS-Dicovery có nguy cơ vô cùng lớn

Có nhiều lý do lý giải tại sao giao thức WS-Discovery rất lý tưởng cho các cuộc tấn công DDoS.

Trước hết, WS-Discovery là một giao thức dựa trên UDP, có nghĩa là đích đến gói có thể bị giả mạo. Kẻ tấn công có thể gửi một gói UDP đến dịch vụ WS-Discovery của thiết bị với một địa chỉ IP trả về giả mạo. Khi thiết bị gửi trả lại một phản hồi, nó sẽ gửi nó đến địa chỉ IP giả mạo, cho phép kẻ tấn công hồi lại lưu lượng truy cập trên những thiết bị WS-Discovery và nhắm vào mục tiêu mong muốn của các cuộc tấn công DDoS này.

Thứ hai, phản hồi WS-Discovery lớn hơn nhiều lần so với đầu vào ban đầu. Điều này cho phép kẻ tấn công gửi một gói ban đầu đến thiết bị WS-Discover, theo đó, thiết bị này trả lại gói cho nạn nhân bị tấn công DDoS với kích thước gói lớn hơn rất nhiều so với gói ban đầu.

Đây là cái mà các nhà nghiên cứu bảo mật gọi là hệ số khuếch đại DDoS và điều này cho phép kẻ tấn công có quyền truy cập vào những tài nguyên hạn chế để khởi động các cuộc tấn công DDoS quy mô lớn bằng cách khuếch đại lưu lượng rác trên các thiết bị dễ bị tấn công/xâm phạm.

Trong trường hợp của WS-Discovery, giao thức này đã được quan sát thấy trong các cuộc tấn công DDoS trong thế giới thực với các hệ số khuếch đại lên tới 300 và thậm chí 500. Đây là một hệ số khuếch đại khổng lồ, trong khi hầu hết các giao thức UDP khác đều có các hệ số tương tự trung bình lên đến 10.

Tuy nhiên, tin tốt là có rất ít các cuộc tấn công DDoS của WS-Discovery với các hệ số khuếch đại 300 hoặc 500.

Theo ZeroBS GmbH, một công ty an ninh mạng đang theo dõi làn sóng các cuộc tấn công DDoS do WS-Discovery gần đây đã diễn ra trong tháng này, hệ số khuếch đại phổ biến thường là lên tới 10.

Tuy nhiên, hồ sơ bằng chứng (proof of concept) công bố các cuộc tấn công DDoS WS-Discovery được xuất bản trên GitHub vào cuối năm 2018 cho thấy khả năng có thể đạt được hệ số khuếch đại từ 70 đến 150, do đó vẫn là một mối nguy hiểm mà một tác nhân đe dọa tinh vi cuối cùng sẽ vũ khí hóa giao thức này với khả năng đầy đủ của nó.

Các cuộc tấn công DDoS do WS-Discovery trước đây

Các cuộc tấn công đầu tiên lạm dụng giao thức WS-Discovery trên quy mô lớn đã được nhà nghiên cứu bảo mật Tucker Preston, người đã quan sát 130 cuộc tấn công DDoS quy mô lớn, báo cáo đầu tiên vào đầu tháng 5/2019.

Nhà nghiên cứu cho ZDNet biết: Những cuộc tấn công này sau đó đã được Netscout xác nhận trong một báo cáo được công bố vào tháng 7.

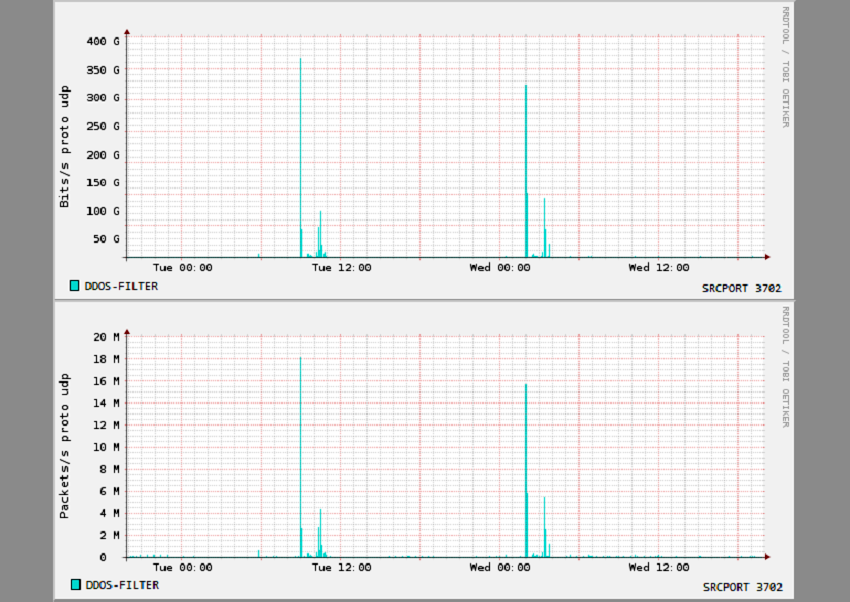

Các cuộc tấn công DDoS WS-Discovery, tháng 5/2019 (Ảnh: Tucker Preston)

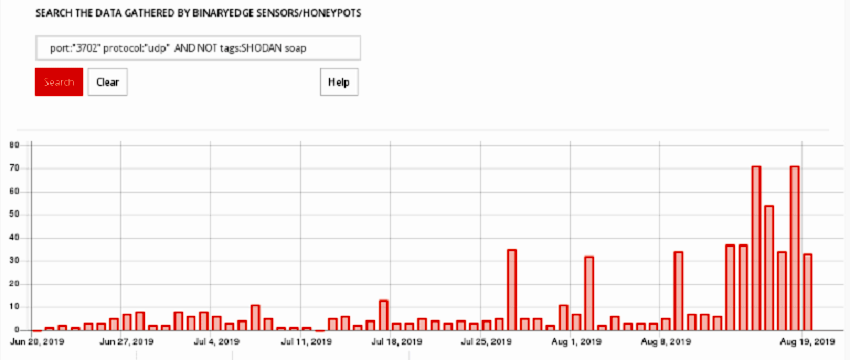

Các cuộc tấn công đã lắng xuống trong những tháng tiếp theo, nhưng lại tăng đỉnh điểm vào tháng 8, ZeroBS cho hay.

Không giống như làn sóng các đợt tấn công WS-Discovery đầu tiên, các cuộc tấn công hiện tại nhỏ hơn nhiều và rất có thể được thực hiện bởi các tác nhân đe dọa, những tác nhân nhận thức đầy đủ về khả năng của giao thức này, hoặc các tác nhân đe doạ không có phương tiện kỹ thuật để khai thác hết tiềm năng của nó .

ZeroBS cho biết các cuộc tấn công mới sau này chỉ đạt tối đa 40 Gbps, hệ số khuếch đại không quá 10 và chỉ 5.000 thiết bị (chủ yếu là các camera IP và máy in) đã được đưa vào các mạng máy tính ma (botnet) phát động các cuộc tấn công này.

Ảnh: ZeroBS GmbH

Hiện tại, các cuộc tấn công DDoS WS-Discovery chưa đạt đến giai đoạn xảy ra hàng ngày và chúng chưa được lạm dụng khai thác hết tiềm năng. Nhiều cuộc tấn công vẫn chỉ sử dụng một phần nhỏ trong tổng số các thiết bị WS-Discovery có sẵn trực tuyến và chỉ đạt được hệ số khuếch đại nhỏ.

Tuy nhiên, số lượng lớn thiết bị hiện đang làm lộ cổng WS-Discovery 3702 trên Internet sẽ khiến giao thức này trở thành giao thức được những kẻ khai thác mạng máy tính ma (botnet) quan tâm nhất trong những tháng tới đây.

Các nhà cung cấp dịch vụ Internet (ISP) vẫn có thời gian để triển khai các biện pháp bảo vệ tại các ranh giới mạng của họ để chặn lưu lượng truy cập từ Internet nhắm vào cổng 3702 trên các thiết bị trong mạng của họ.

Các giải pháp đơn giản như thế này sẽ giúp ngăn botnet lạm dụng các thiết bị này cho các cuộc tấn công trong tương lai, nhưng việc triển khai các biện pháp như vậy thường mất vài tháng và một số nhà cung cấp dịch vụ Internet còn do dự, chưa hành động ngay đã tạo điều kiện cho các cuộc tấn công DDoS trong tương lai.