Google phát hiện các trang web độc hại khai thác iOS từ 2016

Diễn đàn - Ngày đăng : 09:56, 05/09/2019

Các nhà nghiên cứu bảo mật tại Google cho biết họ tìm thấy các trang web độc hại được dùng để khai thác iPhone trong gần ba năm từ năm 2016.

Các cuộc tấn công không nhắm vào những người dùng iOS cụ thể nhưng các khai thác iOS này được nhắm vào bất kỳ người dùng nào truy cập các trang web độc hại thông qua iPhone.

"Không có sự phân biệt mục tiêu; đơn giản việc truy cập trang web bị tấn công là đủ để máy chủ khai thác tấn công thiết bị của bạn và nếu thành công, sẽcài đặt các cấy ghép theo dõi (monitoring implant)", Ian Beer, thành viên của Dự án Zero của Google, nhóm bảo mật của Google cho biết.

Việc khai thác cũng không yêu cầu bất kỳ tương tác người dùng nào để kích hoạt. Google cho biết trang web đầu tiên lưu các hoạt động khai thác đã hoạt động vào ngày 13/9/2016. Các trang web này dường như đã bị tấn công (hack) và các hoạt động khai thác được bên thứ ba cấy vào, chứ không phải chủ sở hữu trang web thực hiện.

"Chúng tôi ước tính rằng hàng ngàn khách truy cập các trang web này mỗi tuần," Beer cho biết.

14 khai thác, 5 chuỗi khai thác

Hoạt động tấn công bất chính và bí mật này đã được phát hiện vào đầu năm nay khi Nhóm phân tích mối đe dọa của Google (Threat Analysis Group - TAG) lướt qua các trang web bị tấn công.

"Chúng tôi đã báo cáo những vấn đề này với Apple vào ngày 1/2/2019, dẫn đến việc phát hành iOS 12.1.4 ngoài dự định vào ngày 7/2/2019", Beer cho biết.

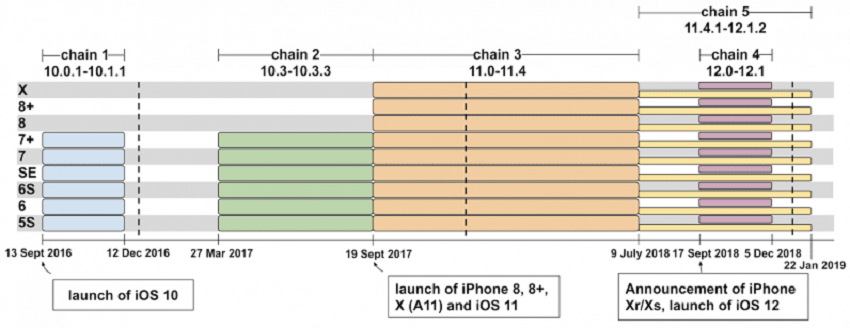

Về tổng thể, Beer cho biết Google đã tìm thấy các khai thác nhắm vào 14 lỗ hổng iOS, được nhóm thành 5 chuỗi khai thác. 7 lỗ hổng đã ảnh hưởng đến trình duyệt web của iPhone, 5 nhân – trung tâm của hệ điều hành (kernel) và 2 là sandbox escape (một kỹ thuật quan trọng trong lĩnh vực bảo mật có tác dụng cô lập các ứng dụng, ngăn chặn các phần mềm độc hại để chúng không thể làm hỏng hệ thống máy tính, hay cài cắm các mã độc nhằm đánh cắp thông tin cá nhân). Các khai thác nhắm mục tiêu vào các phiên bản hệ điều hành iOS 10.x, 11.x và 12.x.

Mã độc có thể đánh cắp các tin nhắn, ảnh và các điều phối GPS

Beer và và các đồng nghiệp thuộc Dự án Zero (Project Zero) đã công bố các thông tin chi tiết về 5 chuỗi khai thác và các lỗ hổng bị khai thác, cùng với các đăng tải trên blog chi tiết về việc khai thác này, cho phép tin tặc có được một chỗ đứng ban đầu trong các trình duyệt của nạn nhân và một phân tích cấy ghép theo dõi còn sót lại trên các thiết bị bị lây nhiễm.

Theo Beer, việc phần mềm độc hại được cấy trên iPhone bị nhiễm có thể "đánh cắp dữ liệu riêng tư như iMessages, ảnh và vị trí GPS trong thời gian thực".

Tin vui là việc cấy phần mềm không có khả năng tồn tại lâu trên thiết bị và chỉ cần khởi động lại điện thoại là sẽ bị gỡ bỏ, cho đến khi người dùng xem lại một trong những trang web bị tấn công.

Hơn nữa, Beer cũng lưu ý rằng trong khi hầu hết các khai thác nhắm vào các lỗ hổng cũ hơn mà Apple đã vá, thì ít nhất một chuỗi khai thác đã sử dụng một lỗ hổng vẫn là zero-day (những lỗ hổng phần mềm chưa được công bố mà nhà cung cấp phần mềm bị lỗi chưa biết đến). Đó là CVE-2019-7287 và CVE-2019-7286 được vá trong iOS 12.1.4, và được phát hành vào tháng 2 năm 2019. Zero day này là một phần của chuỗi khai thác số 4 trong biểu đồ dưới đây.

Ảnh: Google Project Zero

Nhà nghiên cứu Google cũng cảnh báo rằng các chiến dịch tấn công và chuỗi khai thác tương tự khác có thể vẫn tồn tại đâu đó. "Gần như chắc chắn có những trường hợp khác vẫn chưa được tìm thấy", chuyên gia bảo mật Beer bổ sung

Google đã không tiết lộ bất kỳ thông tin nào về các trang web phục vụ việc khai thác.