Facebook trao thưởng 100.000 USD cho kỹ thuật mới bảo vệ dữ liệu nhạy cảm

Xu hướng - Dự báo - Ngày đăng : 14:13, 21/08/2019

Facebook đã trao giải thưởng trị giá 100.000 USD cho một nhóm các học giả đến từ Đức vì đã phát triển một kỹ thuật tách mã (code isolation technique) mới có thể được sử dụng để bảo vệ dữ liệu nhạy cảm trong khi dữ liệu đang được xử lý bên trong máy tính.

Đây là Giải thưởng Phòng vệ Internet (Internet Defense Prize) có giá trị tiền mặt là 100.000 USD được Facebook trao tặng hàng năm kể từ năm 2014 cho nghiên cứu sáng tạo nhất được trao tại USENIX, một hội nghị bảo mật hàng đầu diễn ra hàng năm vào giữa tháng 8 tại Mỹ. Giải thưởng nhằm mục đích vinh danh nghiên cứu bảo mật có ý nghĩa làm cho Internet an toàn hơn.

Năm nay, những người được trao Giải thưởng là 6 học giả từ Đại học Saarland và Viện Hệ thống phần mềm Max Planck, Đức, gồm Anjo Vahldiek-Oberwagner, Eslam Elnikety, Nuno O. Duarte, Michael Sammler, Peter Druschel và Deepak Garg cho Công trình "ERIM: Secure, Efficient In-process Isolation with Protection Keys (MPK)" (Tạm dịch là: "ERIM: Cách thức cô lập theo quy trình an toàn, hiệu quả với các khóa bảo vệ (MPK)."

Các học giả đạt Giải thưởng

Nghiên cứu này cho thấy một cách tiếp cận mới để cô lập dữ liệu nhạy cảm trong phần mềm, có thể giúp ngăn ngừa một số vấn đề bảo mật.

Theo truyền thống, cách ly phần mềm đã đi kèm với chi phí hiệu suất đáng kể. Cách tiếp cận của tác giả nổi bật vì nó đạt được hiệu quả thời gian chạy tốt hơn với chi phí thấp hơn, giúp nó khả thi để sử dụng trong thế giới thực.

Facebook đã chúc mừng những người chiến thắng Giải thưởng Phòng vệ Internet 2019 vì những đóng góp của họ cho nghiên cứu bảo mật tập trung vào phòng vệ. Ngoài ra, Facebook cũng cảm ơn USENIX vì sự hợp tác và ủng hộ mạnh mẽ Giải thưởng Phòng vệ Internet.

Tầm quan trọng của việc cô lập dữ liệu nhạy cảm hiệu quả

Cô lập dữ liệu nhạy cảm trong quá trình thực thi luôn là một vấn đề. Máy tính gia đình hoặc máy chủ cần bảo mật dữ liệu nhạy cảm nhất của ứng dụng trong khi ứng dụng vẫn đang hoạt động.

Ví dụ, các máy chủ cần cô lập các khóa mật mã trong dịch vụ tiếp xúc với mạng (network-facing service), vì vậy kẻ tấn công kết nối với máy chủ sẽ không thể lấy được các khoá mã hoặc các khóa phiên bằng cách sử dụng các lỗ hổng trong phần mềm máy chủ.

Tương tự, những kẻ tấn công có thể khai thác lỗ hổng trong các thành phần, thư viện được liên kết của ứng dụng để trích xuất dữ liệu nhạy cảm của người dùng được xử lý bởi một thành phần khác - ví dụ: thư viện PDF của trình duyệt có thể cấp cho kẻ tấn công quyền truy cập vào các mật khẩu hoặc cookie.

Vì những lý do này, việc tìm cách cô lập dữ liệu luôn là vấn đề. Trong những năm qua, nhiều phương pháp đã được đề xuất để xử lý vấn đề này.

Ở cấp độ phần mềm, có kỹ thuật cô lập lỗi phần mềm (SFI), trong khi ở cấp độ phần cứng có kỹ thuật phân trang lồng nhau, gọi là VMFUNC (VM function) hoặc MPK.

Tuy nhiên, cả hai kỹ thuật bảo vệ trên đều cần phải có những sửa đổi mã và trình biên dịch của ứng dụng hoặc phải chịu cả chi phí hiệu năng khi thực thi mã từ các nguồn không đáng tin cậy. Chi phí hoạt động này đã được đo lường thay đổi từ 10% - 42%, đây là tác động hiệu quả mà nhiều công ty vận hành hệ thống sản xuất không sẵn sàng thực hiện.

ERIM là gì?

ERIM được hình thành để giải quyết vấn đề hiệu năng này trên một số kiến trúc CPU, cụ thể là trên các CPU Intel x86.

Kỹ thuật mới này hoạt động bằng cách tận dụng các khóa bảo vệ bộ nhớ của Intel (MPK), một tính năng bảo mật dựa trên phần cứng mới được thêm vào CPU Intel từ giữa những năm 2010, cho phép dữ liệu được xử lý bên trong CPU Intel được phân chia trên nhiều trang ảo bộ nhớ CPU.

Mỗi trang bộ nhớ được ký bởi một ID miền 4 bit, cho phép phân chia không gian xử lý của ứng dụng thành các miền nhỏ hơn, nơi dữ liệu có thể được xử lý một cách an toàn (để đạt được cô lập dữ liệu trong khi xử lý).

Vấn đề là khi các ứng dụng tận dụng tính năng bảo mật Intel MPK mới, việc chuyển đổi giữa các miền này sẽ làm chậm tốc độ mà ứng dụng có thể đọc dữ liệu mong muốn - và đó là hiệu suất.

Hơn nữa, chỉ sử dụng MPK không đảm bảo cô lập dữ liệu trong quá trình, vì một thành phần độc hại có thể tự cho phép khả năng sửa đổi PKRU, một thanh ghi kiểm soát các thành phần ứng dụng nào có thể ghi vào trang bộ nhớ ảo CPU - trung lập hóa MPK hiệu quả như một tính năng bảo mật.

Những gì ERIM mang đến là chi phí hiệu năng gần như bằng 0 trong khi cũng sử dụng kỹ thuật kiểm tra nhị phân để xem xét các sửa đổi PKRU.

ERIM có thể xác định xem các sửa đổi PKRU này có "an toàn" hay không và thậm chí viết lại mã nhị phân để loại bỏ "sự cố vô ý của các hướng dẫn cập nhật PKRU", duy trì hiệu quả việc triển khai MPK của ứng dụng khỏi mã độc hại khi cố gắng bỏ qua tính năng này.

Khả năng ứng dụng trong thế giới thực

Theo nhóm nghiên cứu, các kiểm tra ERIM đã tiết lộ tổng chi phí hiệu suất dưới 1% cho các ứng dụng cần thực hiện hơn 100.000 chuyển đổi giữa các trang bộ nhớ CPU - điều xảy ra rất nhiều trong các máy chủ web.

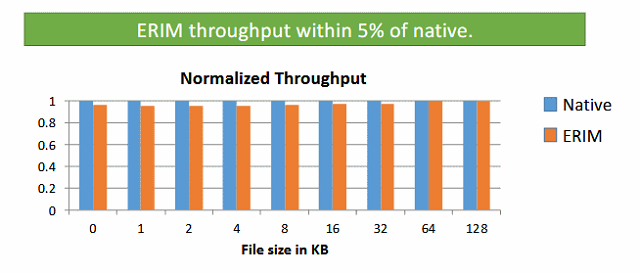

Các kiểm tra với ERIM được áp dụng cho NGINX (phần mềm mã nguồn mở dùng để làm web server, reverse proxy, caching, load balance) cho thấy rằng một máy chủ web được ERIM bảo vệ có thông lượng yêu cầu web trong khoảng 5% so với máy chủ bình thường.

Điều này sẽ giúp tiết kiệm chi phí khi triển khai kỹ thuật bảo vệ dữ liệu nhạy cảm như mã hóa hoặc khóa phiên trên loại máy chủ web này.

Thông lượng NGINX với các khoá bảo vệ phiên (Ảnh: Vahldiek-Oberwagner và cộng sự)

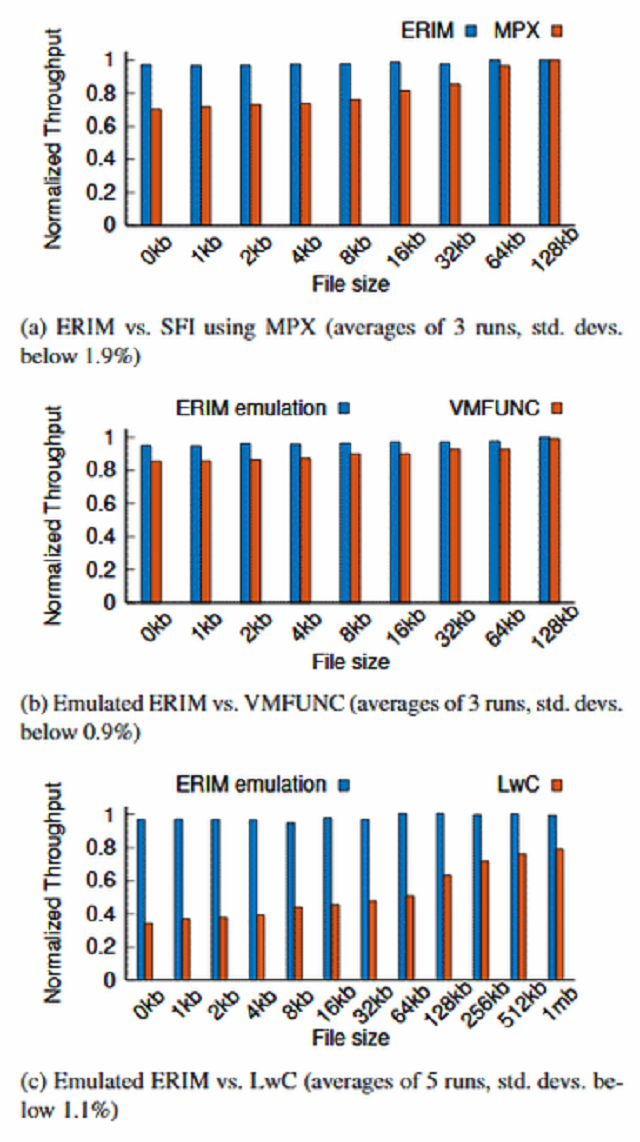

Hơn nữa, ERIM cũng vượt trội hơn tất cả các kỹ thuật tách mã khác, chẳng hạn như SFI MPX, VMFUNC hoặc LwC.

So sánh thông lượng NGINX với ERIM và các kỹ thuật cô lập khác (Ảnh: Vahldiek-Oberwagner và cộng sự).

Ngoài ra, nhóm nghiên cứu tuyên bố rằng ERIM có thể được áp dụng mà không cần nhiều nỗ lực cho các ứng dụng mới và hiện có, không cần phải thay đổi trình biên dịch và có thể chạy trên nhân Linux gốc - loại bỏ tất cả các vấn đề khác gây ra sự tách mã trong quá trình - một vấn đề đối với cộng đồng nhà phát triển.

Ông Pieter Hooimeijer, Giám đốc kỹ thuật tại Facebook cho biết: "Cách tiếp cận của các học giả nổi bật bởi vì nó đạt được hiệu quả thời gian chạy tốt hơn với chi phí thấp hơn, khiến cho nó khả thi để ứngdụng trong môi trường sản xuất thực tế. Nếu cách phòng thủ này được ứngdụng rộng rãi, nó sẽ giúp loại bỏ toàn bộ một lớp khai thác bảo mật".

Chi tiết công trình nghiên cứu có thể tham khảo tại đây: https://www.usenix.org/system/files/sec19-vahldiek-oberwagner_0.pdf.