Phần mềm độc hại NamPoHyu Virus nhắm vào các Samba server từ xa

An toàn thông tin - Ngày đăng : 10:52, 20/04/2019

Ransomware thường được cài đặt trên máy tính sẽ được mã hóa, cho dù đó là thông qua phần mềm độc hại khác, tệp đính kèm email độc hại hoặc bởi những kẻ tấn công máy tính hoặc mạng.

Phần mềm ransomware mới này đang thực hiện mọi thứ một cách khác biệt, bằng cách tìm kiếm các Samba server có thể truy cập, ép buộc mật khẩu và sau đó mã hóa từ xa các tệp của chúng và tạo các ghi chú tiền chuộc.

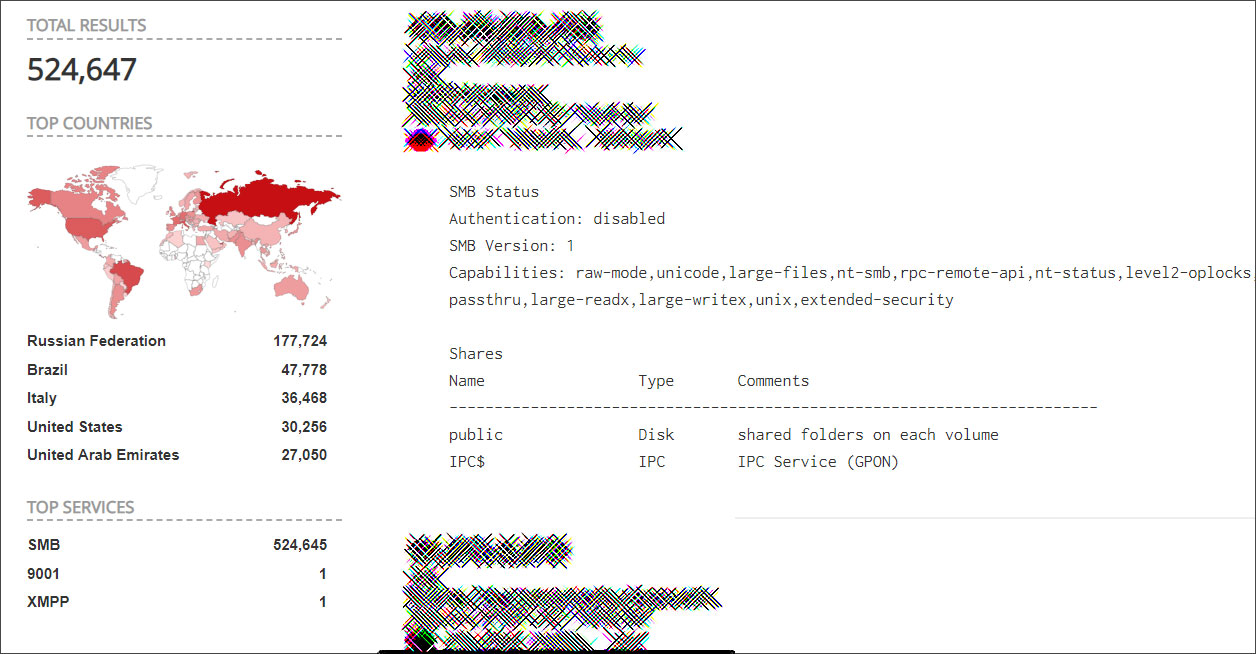

Thật không may, có rất nhiều mục tiêu, vì Shodan cho thấy gần 500.000 Samba server có thể truy cập.

Tin tốt là một phương pháp để giải mã các tập tin được mã hóa bởi ransomware này có thể đã được phát hiện.

Virus MegaLocker được phát hiện lần đầu tiên vào tháng 3 năm 2019

Báo cáo về ransomware này lần đầu tiên được ra mắt vào tháng 3 năm 2019, nơi người dùng tuyên bố rằng các thiết bị lưu trữ NAS (Network Attached Storage - ổ cứng mạng) của họ đột nhiên được mã hóa bởi một ransomware có tên là MegaLocker Virus.

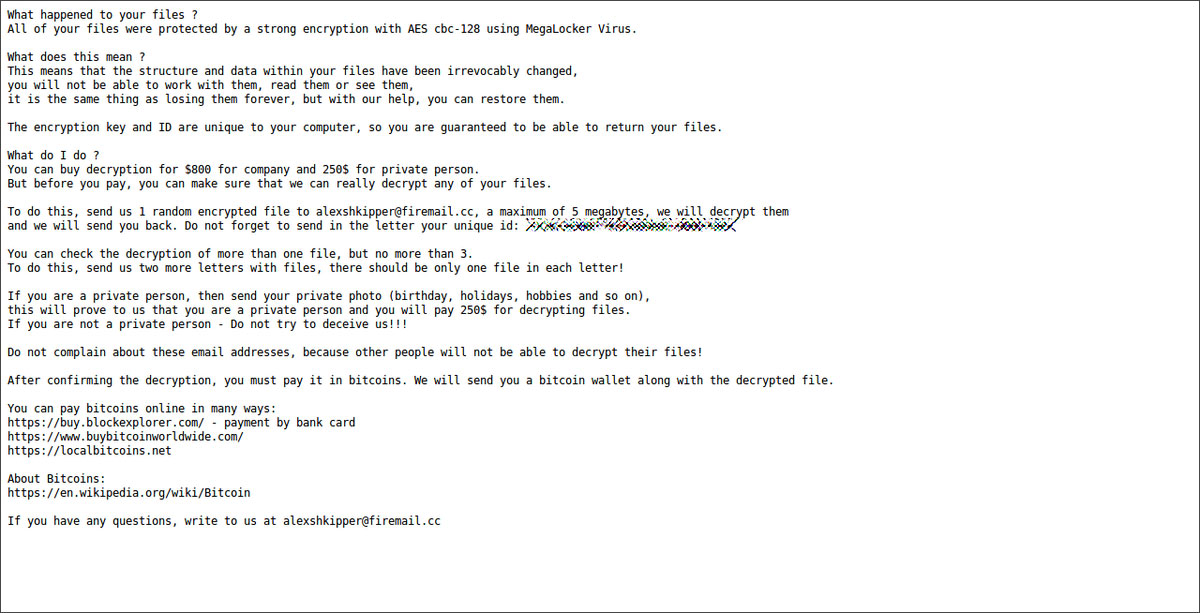

Phần mềm ransomware này sẽ nối phần mở rộng “.crypted” vào các tệp được mã hóa và tạo ghi chú tiền chuộc có tên! DECRYPT_INXD.TXT.

Ghi chú tiền chuộc này có hướng dẫn liên hệ với alexshkipper@mail.ru và gửi ảnh của nạn nhân vào ngày sinh nhật, ngày lễ, sở thích hoặc một số sự kiện cá nhân khác. Nếu bạn là cá nhân, số tiền chuộc sẽ là 250 đô, nếu không, tiền chuộc sẽ là 1.000 đô la cho các doanh nghiệp.

Các thông tin tiên chuộc của virus MegaLocker

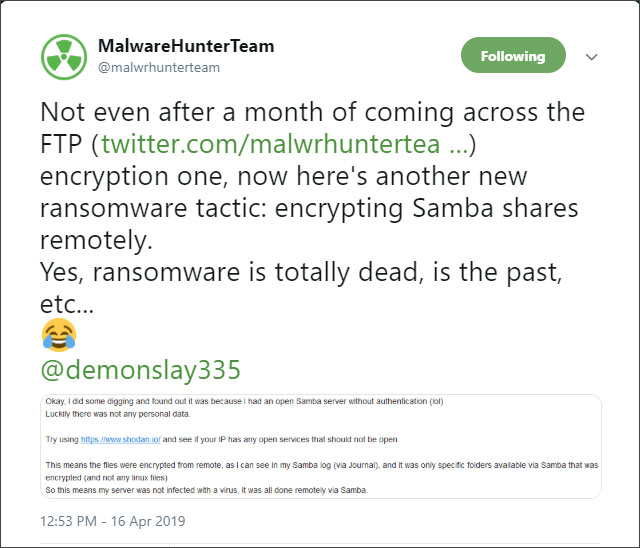

Mặc dù trong một báo cáo cho biết, người dùng cảm thấy rằng họ đã bị lây nhiễm qua FTP (thường được dùng để trao đổi tập tin qua mạng truyền thông dùng giao thức TCP/IP), vì hầu hết các nạn nhân tại thời điểm này là các thiết bị NAS, nhiều người đang nghiêng về giả thiết mã hóa được thực hiện thông qua Samba.

Virus NamPoHyu thay đổi vào tháng Tư

Đầu tháng 4 năm 2019, người dùng đã bắt đầu báo cáo trên BleepingComputer rằng phần mềm ransomware đã đổi tên thành Virus NamPoHyu và bắt đầu nối thêm phần mở rộng “.NamPoHyu” vào các tệp được mã hóa.

Tweet từ MalwareHunterTeam

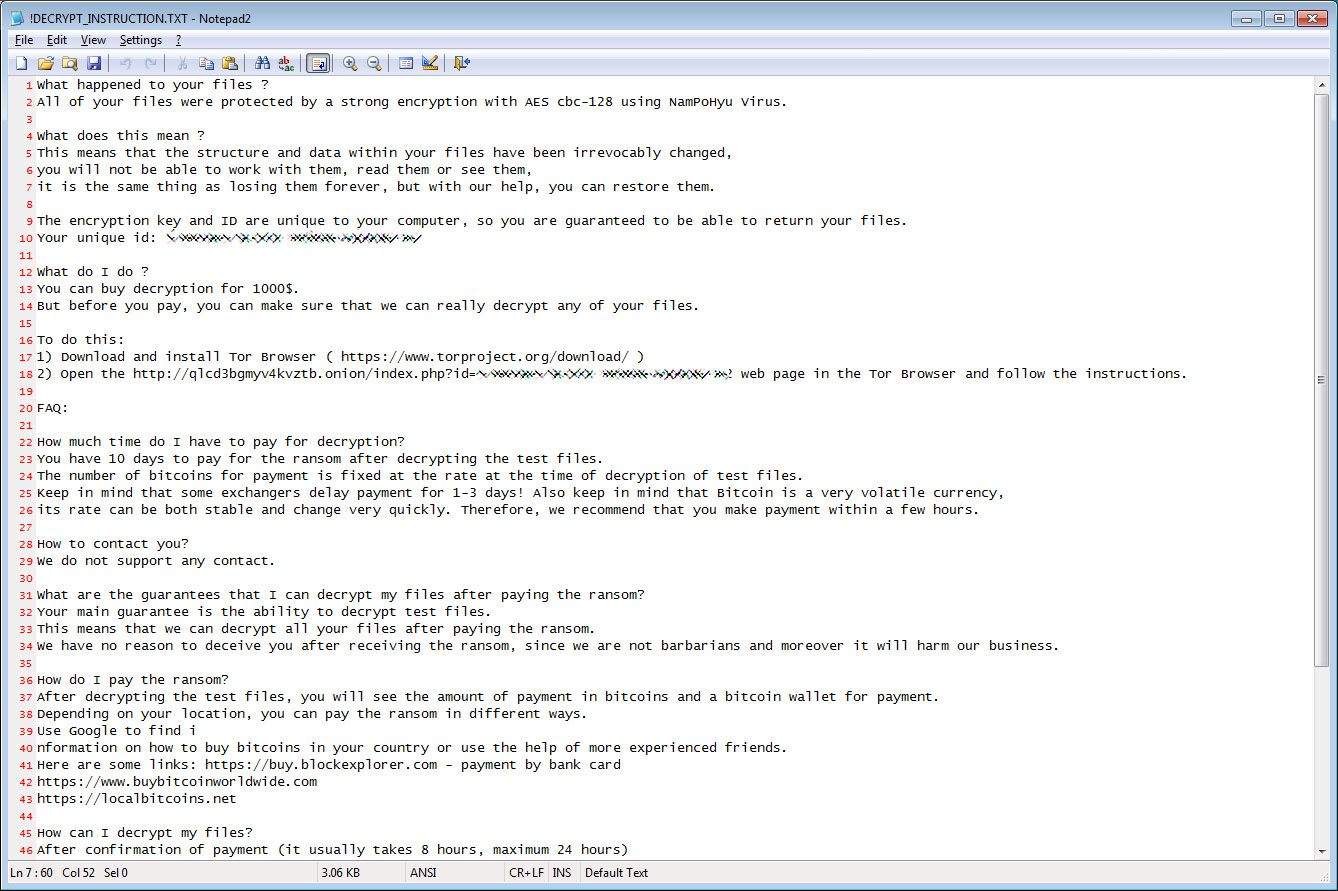

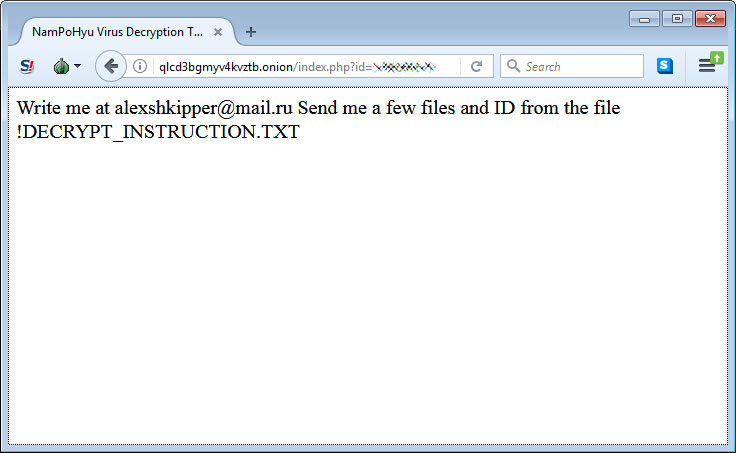

Mặc dù tên tệp tiền chuộc vẫn giữ nguyên, các hướng dẫn hiện bao gồm một liên kết đến trang web thanh toán Tor.

Khi đến trang Tor, nạn nhân được yêu cầu gửi email cho alexshkipper@firemail.cc với ID được liệt kê trong ghi chú tiền chuộc để được hướng dẫn thanh toán.

Các thông tin tiền chuộc của vius NamPoHyu

Số tiền chuộc dường như vẫn giữ nguyên, với 250 đô la cho nạn nhân cá nhân và 1.000 đô la bitcoin cho các doanh nghiệp.

Hướng dẫn trang thanh toán Tor

Cách tự bảo vệ khỏi Ransomware

Để tự bảo vệ khỏi ransomware, điều quan trọng là bạn phải sử dụng các thói quen và phần mềm bảo mật tốt. Bước quan trọng nhất là luôn có một bản sao lưu đáng tin cậy và đã được kiểm tra liệu dữ liệu của bạn có thể được khôi phục trong trường hợp khẩn cấp, chẳng hạn như một cuộc tấn công ransomware.

Bạn cũng nên đảm bảo rằng bạn không có bất kỳ máy tính nào chạy các dịch vụ máy tính để bàn từ xa được kết nối trực tiếp với Internet. Thay vào đó, sử dụng các máy tính chạy dịch vụ máy tính từ xa sử dụng VPN (mạng riêng ảo) để chúng chỉ có thể truy cập được bởi những người có tài khoản VPN trên mạng của bạn.

Với MegaLocker và NamPoHyu, giờ đây người dùng cũng biết rằng họ cần đảm bảo các dịch vụ như FTP hoặc Samba được bảo vệ bằng mật khẩu mạnh và tốt nhất là không bị phơi nhiễm với Internet.

Một giải pháp phần mềm bảo mật tốt kết hợp phát hiện hành vi để chống lại ransomware, chứ không chỉ sử dụng phát hiện chữ ký hoặc chẩn đoán. Ví dụ, Emsisoft Anti-Malware và Malwarebytes Anti-Malware đều chứa trình phát hiện hành vi có thể ngăn chặn nhiều trường hợp.

Cuối cùng, nhưng không kém phần quan trọng, đảm bảo bạn thực hành các thói quen bảo mật sau. Trong nhiều trường hợp, đây có thể là các bước quan trọng nhất:

- Sao lưu dữ liệu

- Không mở tệp đính kèm nếu bạn không biết ai đã gửi chúng.

- Không mở tệp đính kèm cho đến khi bạn xác nhận rằng người gửi đã thực sự đã gửi tệp cho bạn

- Quét tệp đính kèm với các công cụ như VirusTotal.

- Không kết nối các dịch vụ Remote Desktop (một loại phần mềm hoặc một tính năng của Hệ Điều hành được sử dụng để tạo kết nối giao diện đồ hoạ đến máy chủ, máy tính từ xa) trực tiếp với Internet. Thay vào đó, hãy đảm bảo rằng chúng chỉ có thể được truy cập bằng cách đăng nhập vào VPN trước.

- Đảm bảo tất cả các bản cập nhật Windows được cài đặt ngay khi chúng ra mắt! Đồng thời đảm bảo bạn cập nhật tất cả các chương trình, đặc biệt là Java, Flash và Adobe Reader. Các chương trình cũ hơn chứa các lỗ hổng bảo mật thường được các nhà phân phối phần mềm độc hại khai thác. Do đó, điều quan trọng là giữ cho chúng được cập nhật.

- Hãy chắc chắn rằng bạn sử dụng một số loại phần mềm bảo mật có thể phát hiện hành vi hoặc công nghệ white list. Whitelist là danh sách các địa chỉ có thể gởi thông tin sẽ được chấp nhận tự động (bởi trình phục vụ, trình thư, hay trình bảo mật). Bạn có thể sửa đổi tập tin whitelist để thêm địa chỉ thích hợp với trường hợp của mình, hay để gỡ bỏ địa chỉ không thích hợp hay không còn đáng tin cậy.

- Sử dụng mật khẩu mạnh và không bao giờ sử dụng lại cùng một mật khẩu tại nhiều trang web.