VNCERT yêu cầu khẩn cấp về ngăn chặn mã độc WannaCry

Diễn đàn - Ngày đăng : 11:09, 15/05/2017

Theo Trung tâm ứng cứu sự cố máy tính Việt Nam (VNCERT), Bộ TT&TT, thực hiện Thông tư 27/2011/TT-BTTTT về điều phối các hoạt động ứng cứu sự cố mạng Internet Việt Nam, Trung tâm VNCERT yêu cầu Lãnh đạo đơn vị chỉ đạo các đơn vị thuộc phạm vi quản lý thực hiện khẩn cấp các việc sau để phòng ngừa, ngăn chặn việc tấn công của mã độc Ransomware WannaCry (hoặc được biết với các tên khác như: WannaCrypt, WanaCrypt0r 2.0, …) vào Việt Nam:

VNCERT đề nghị các cơ quan:

Theo dõi, ngăn chặn kết nối đến các máy chủ máy chủ điều khiển mã độc WannaCry và cập nhật vào các hệ thống bảo vệ như: IDS/IPS, Firewall, … các thông tin nhận dạng tại phụ lục đính kèm;

Nếu phát hiện cần nhanh chóng cô lập vùng/máy đã phát hiện;

Kiểm tra và thực hiện gấp các bước đã được hướng dẫn trước đây tại văn bản số 80/VNCERT-ĐPƯC, ngày 09/3/2016 và văn bản 123/VNCERT-ĐPƯC, ngày 24/4/2017, tải tại địa chỉ:

http://www.vncert.gov.vn/baiviet.php?id=24 http://vncert.gov.vn/baiviet.php?id=52;

để phòng tránh các cuộc tấn công qui mô lớn và nguy hiểm khác;

Sau khi thực hiện, yêu cầu các đơn vị báo cáo tình hình về Đầu mối điều phối ứng cứu sự cố quốc gia (Trung tâm VNCERT) theo địa chỉ email: ir@vncert.gov.vn;

Theo VNCERT, mã độc WannaCry là mã độc rất nguy hiểm, có thể đánh cắp thông tin và mã hóa toàn bộ máy chủ hệ thống đồng thời với các lỗ hổng đã công bố, tin tặc khai thác và tấn công sẽ gây lên nhiều hậu quả nghiêm trọng khác, Trung tâm VNCERT yêu cầu Lãnh đạo các đơn vị nghiêm túc thực hiện lệnh điều phối.

Theo Kaspersky Lab, cuộc tấn công "WannaCry" được bắt đầu thông qua việc triển khai mã từ xa SMBv2 trong Microsoft Windows. Khai thác này (có tên mã là "EternalBlue") đã được làm sẵn trên Internet thông qua Shadowbrokers dump vào ngày 14/4/2017 và được vá bởi Microsoft vào ngày 14/3. Tuy nhiên, nhiều tổ chức và người dùng chưa cài đặt bản vá này.

Điều đáng lo ngại là không những các máy tính Windows chưa được vá đang phơi bày các dịch vụ SMB của họ có thể bị tấn công từ xa bằng khai thác "EternalBlue" và bị lây nhiễm bởi WannaCry, mà kể cả các máy tính không tồn tại lỗ hổng vẫn có khả năng bị hạ gục dễ dàng. Tuy nhiên, lỗ hổng này được xem là yếu tố chính gây ra sự bùng nổ của WannaCry.

Tên các phát hiện của Kaspersky Lab liên quan đến WannaCry: Trojan-Ransom.Win32.Scatter.uf, Trojan-Ransom.Win32.Scatter.tr, Trojan-Ransom.Win32.Fury.fr, Trojan-Ransom.Win32.Gen.djd, Trojan-Ransom.Win32.Wanna.b, Trojan-Ransom.Win32.Wanna.c, Trojan-Ransom.Win32.Wanna.d, Trojan-Ransom.Win32.Wanna.f, Trojan-Ransom.Win32.Zapchast.i, Trojan.Win64.EquationDrug. gen, Trojan.Win32.Generic.

Các phần mở rộng mà mã độc nhắm tới để mã hóa gồm các nhóm định dạng: Các phần mở rộng tập tin văn phòng thông thường được sử dụng (.ppt, .doc, .docx, .xlsx, .sxi); Các định dạng văn phòng ít phổ biến và đặc thù của quốc gia (.sxw, .odt, .hwp); Lưu trữ, tập tin phương tiện (.zip, .rar, .tar, .bz2, .mp4, .mkv); Email và cơ sở dữ liệu email (.eml, .msg, .ost, .pst, .edb); Các tập tin cơ sở dữ liệu (.sql, .accdb, .mdb, .dbf, .odb, .myd); Mã nguồn và tập tin dự án của nhà phát triển (.php, .java, .cpp, .pas, .asm); Khóa và chứng chỉ mã hóa (.key, .pfx, .pem, .p12, .csr, .gpg, .aes); Các tác giả thiết kế đồ hoạ, tác giả và nhiếp ảnh gia (.vsd, .odg, .raw, .nf, .svg, .psd); Tập tin máy ảo (.vmx, .vmdk, .vdi).

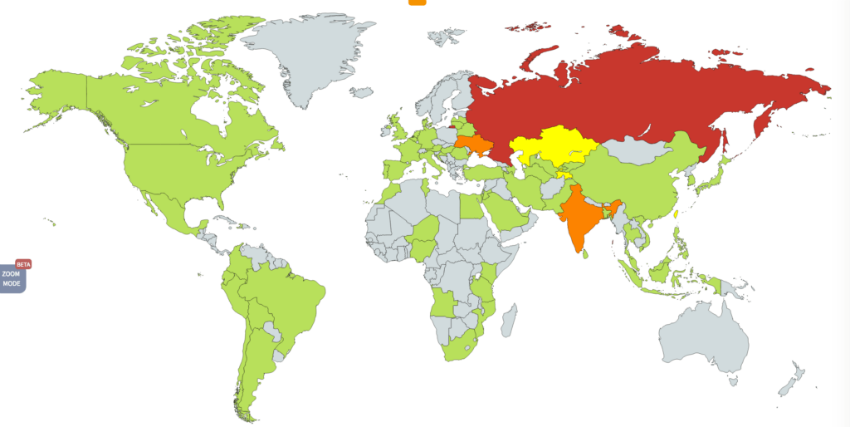

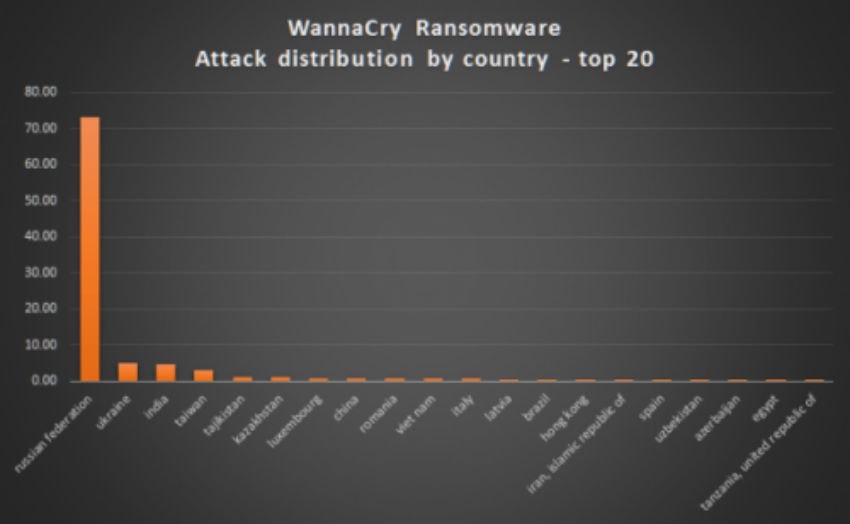

Theo nhận định của Kaspersky Lab, Việt Nam nằm trong top 20 quốc gia bị ảnh hưởng nhiều nhất

Cũng theo Kaspersky Lab, Việt Nam nằm trong top 20 quốc gia bị ảnh hưởng nhiều nhất. Những ghi nhận này có thể bị hạn chế và có thể chưa thể hiện được bức tranh toàn cảnh, số lượng thực tế có thể cao hơn.