Hiện trạng và giải pháp trong bảo mật web app tại Việt Nam

An toàn thông tin - Ngày đăng : 05:14, 12/07/2023

Hiện trạng và giải pháp trong bảo mật web app tại Việt Nam

Tình trạng tấn công mạng thông qua ứng dụng web (web app) đang xảy ra ngày càng nhiều, đặc biệt là đối với các cơ sở trọng yếu, khối ngân hàng, tài chính và các doanh nghiệp (DN) lớn.

Tổn thất từ các cuộc tấn công này là rò rỉ thông tin cá nhân, mất mát dữ liệu quan trọng, giả mạo giao dịch, và gián đoạn hoạt động kinh doanh. Điều này gây ra nhiều thiệt hại về tài chính cũng như uy tín của tổ chức và DN.

Vì vậy, theo ông Lã Mạnh Cường, Tổng Giám đốc của OPSWAT Việt Nam và Phó Chủ tịch Nghiên cứu và Phát triển: "Việc thực hiện các phương pháp bảo mật ứng dụng web là cấp thiết. Các nhà quản trị hệ thống thông tin của tổ chức, DN cần xây dựng hệ thống bảo mật cũng như kiểm tra tình trạng bảo mật của web app định kỳ".

Hơn 95% các bộ, ngành, và địa phương chưa thực hiện đầy đủ hoạt động kiểm tra, đánh giá ATTT định kỳ

Hiện trạng bảo mật không gian mạng nói chung tại Việt Nam vẫn tồn tại nhiều số liệu đáng quan ngại, theo ông Lã Mạnh Cường: "Trong 10 tháng đầu năm 2022 có 2.063 website vi phạm an toàn thông tin (ATTT), thiệt hại do mã độc gây ra cho người dùng Việt Nam năm 2022 là 21.200 tỷ đồng, cũng trong năm 2022 có 14.500 máy chủ nhiễm ransomware tại Việt Nam".

Một trong các cách thức tấn công yêu thích của tin tặc đó là thông qua các tệp tin được đăng tải lên web app (file upload) của tổ chức, DN.

Bằng cách rà soát các web app có chức năng file upload, OPSWAT đã tìm ra nhiều web app của các tổ chức, DN tại Việt Nam đang đứng trước nguy cơ bị tấn công qua tệp tin có chứa mã độc. Theo nghiên cứu "An ninh mạng cho web application ở Việt Nam" do OPSWAT và Hiệp hội ATTT Việt Nam (VNISA), hiện có hàng trăm web app có tính năng nhận tệp tải lên (file upload) mà không bao gồm bước xác thực người dùng (User Authentication), một trong 10 bước bảo mật thiết yếu do OWASP (Open Web Application Security Project), tổ chức quốc tế chuyên về bảo mật ứng dụng web, khuyến nghị.

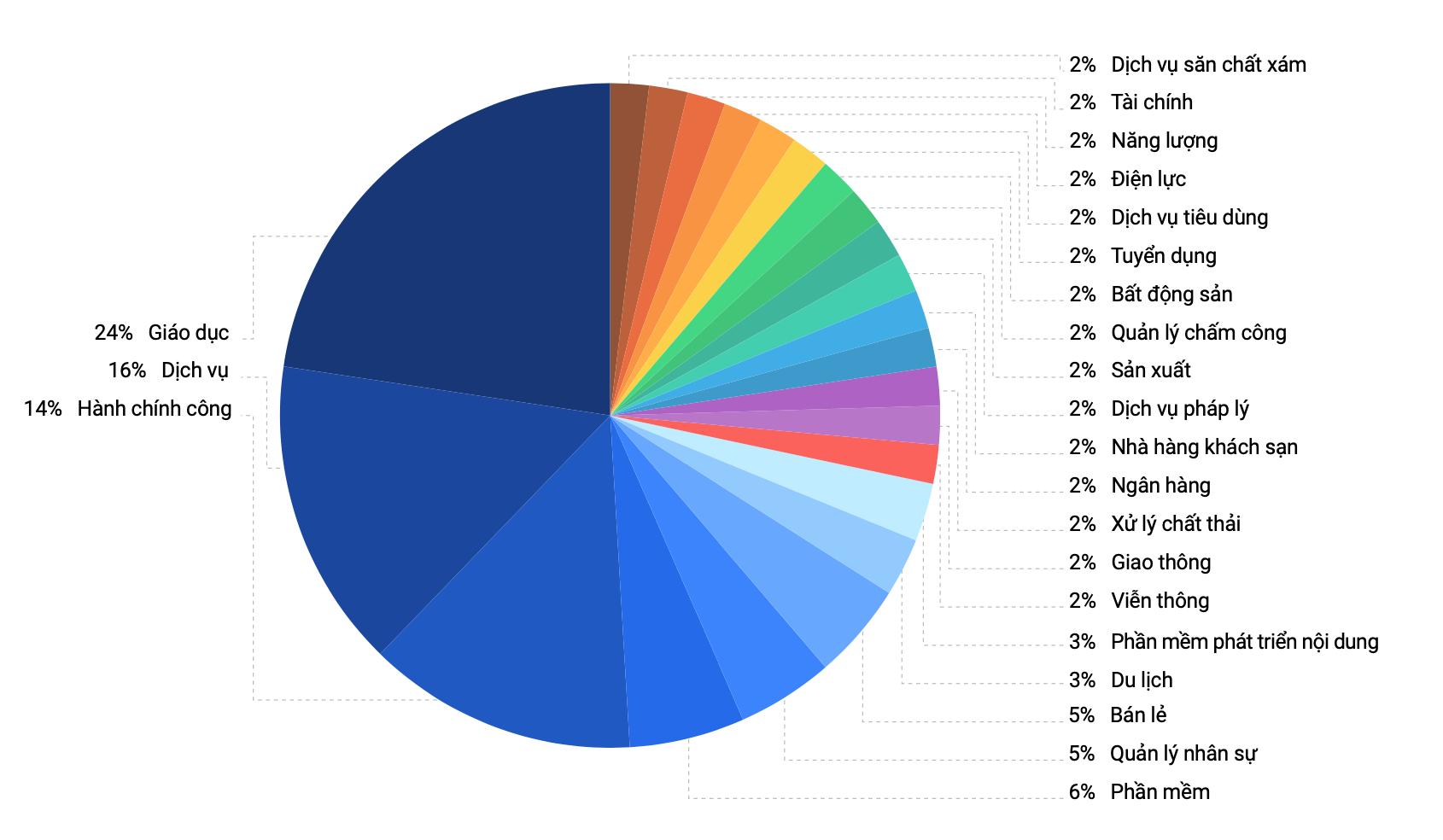

Đáng nói, đa phần các web app này thuộc về các cơ quan, tổ chức trong ngành giáo dục (24%), dịch vụ (16%) và hành chính công (14%).

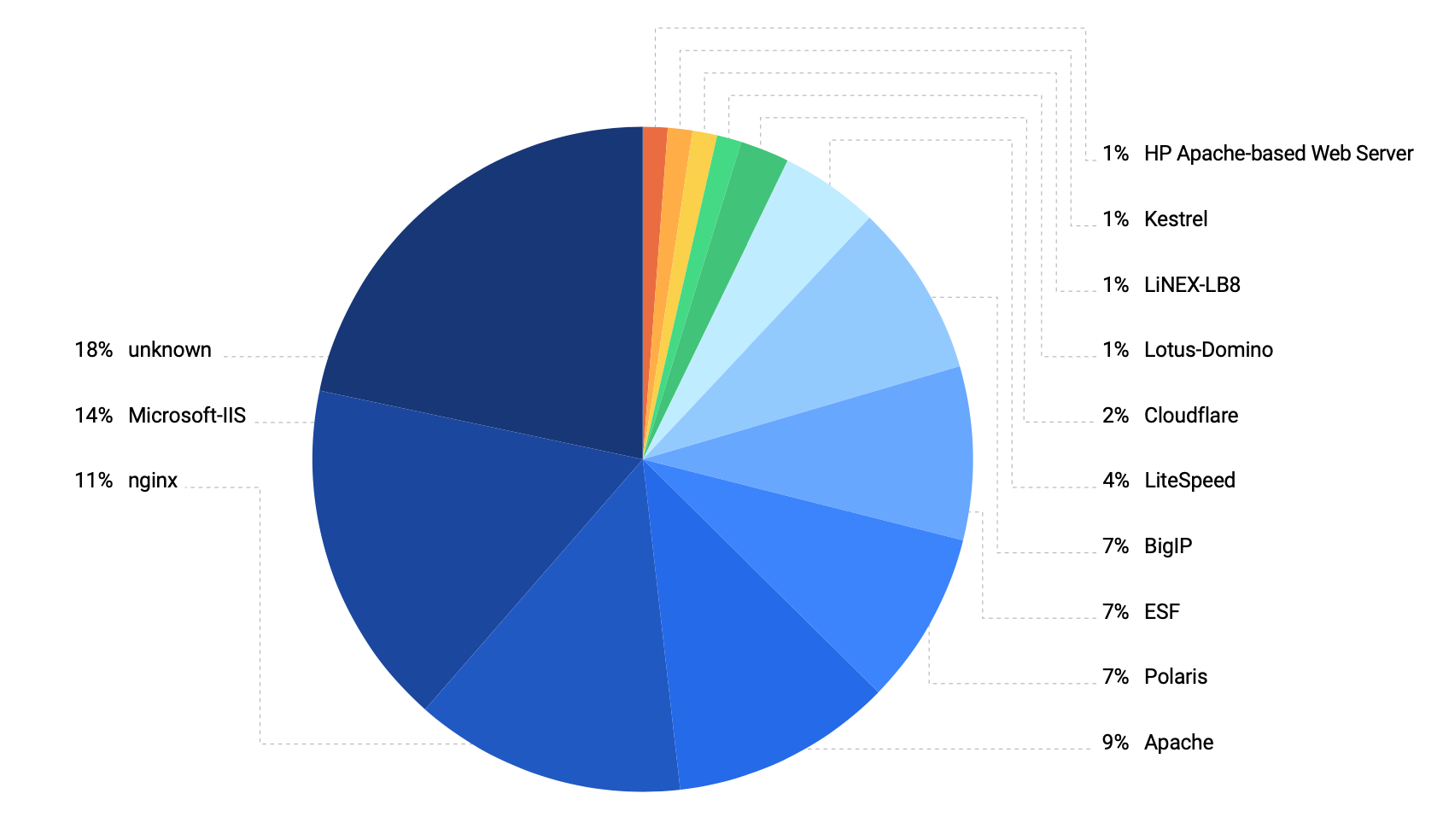

Nghiên cứu còn cho thấy các loại máy chủ web (web server) cho các ứng dụng web tại Việt Nam khá đa dạng, bên cạnh các web server nổi tiếng như Cloudflare, Nginx, Apache, Microsoft-IIS, còn có những web server mới như ESF, Kestrel..., và có 1% web app chạy trên web server LiNEX Việt Nam. Có khoảng 18% web server là không xác định, điều này có thể là tích cực trong vấn đề bảo mật khi ẩn dấu thông tin về web server, tuy nhiên, cũng có thể là mối lo về ATTT nếu sử dụng web server mới vốn chưa có độ bảo mật cao.

Bên cạnh đó, theo báo cáo "Hiện trạng về ATTT Khu vực phía Nam 2022" của VNISA, trên 95% các bộ, ngành, và địa phương chưa thực hiện đầy đủ hoạt động kiểm tra, đánh giá ATTT định kỳ.

Báo cáo của VNISA còn đề cập đến một số hiện trạng khiến gia tăng nguy cơ bị tấn công mạng như ngân phí cho ATTT vẫn thấp và khó khăn trong việc nâng cao nhận thức ATTT của người dùng. Đặc biệt, điểm đáng quan ngại nhất chính là tỉ lệ nhận diện các hành vi tấn công của các tổ chức, vốn giảm từ 76% vào năm 2021 đến còn 54% trong 2022. Điều này chứng tỏ các chương trình phát hiện mã độc và phòng thủ các cuộc tấn công mạng của các tổ chức chưa hiệu quả.

Với hiện trạng trên, các tổ chức, DN tại Việt Nam cần tăng cường xây dựng hệ thống bảo mật thông tin cho web app nhằm đối mặt với các mã độc zero-day, lỗ hổng bảo mật và các cuộc tấn công ngày càng tinh vi và liên tiếp của tin tặc.

10 bước để phòng chống các cuộc tấn công

Theo OWASP (Open Web Application Security Project), tổ chức quốc tế chuyên về bảo mật ứng dụng web, để phòng chống các cuộc tấn công qua quy trình đăng tải tệp tin một cách hiệu quả, các tổ chức, DN cần thực hiện 10 bước sau:

1. Xác thực định dạng tệp tin (Extension validation): Kiểm tra và xác thực định dạng tệp tin để tránh trường hợp giả mạo. Trong bước này, tên tệp tin sẽ được giải mã và phần mềm an ninh sẽ dùng các bộ lọc chuyên dụng để loại bỏ trường hợp định dạng kép hoặc định dạng giả.

2. Xác thực định dạng nội dung tệp tin (Content-type validation): Trong bước này, phần mềm an ninh sẽ xác thực định dạng nội dung của tệp tin người tải lên nhằm tránh trường hợp giả mạo hoặc định dạng nhầm nội dung tệp tin.

3. Xác thực chữ ký điện tử (File signature validation): Do tin tặc có thể dễ dàng làm giả chữ ký điện tử, OWASP khuyến nghị thực hiện bước xác thực này song song với xác thực định dạng nội dung tệp tin.

4. Làm sạch tên tệp tin (Filename Sanitization): Tên tệp tin có thể làm hại đến hệ thống nếu nó chứa ký tự cấm hoặc sử dụng tên bị giới hạn. Để tránh trường hợp trên xảy ra, các tổ chức được khuyến nghị gán chuỗi ký tự hoàn toàn ngẫu nhiên cho tên tệp tin (ví dụ như sử dụng UUID hoặc GUID). Trong trường hợp bắt buộc phải sử dụng tên tệp tin, DN cần phải có cơ chế xác thực đầu vào tại bên máy khách lẫn máy chủ.

5. Xác thực nội dung tệp tin (File content validation): Nội dung của tệp tin có thể ẩn chứa mã độc hoặc dữ liệu cấm. Để tránh trường hợp này xảy ra, các tổ chức có thể áp dụng cơ chế xác thực riêng cho từng loại tệp tin. Ngoài ra, cần có tính năng cho người dùng tố cáo nội dung vi cấm cũng như nội dung vi phạm bản quyền. OWASP còn khuyến nghị các tổ chức xác thực trực tiếp nội dung trong môi trường giả lập trước khi công bố tệp tin.

6. Địa điểm lưu trữ tệp tin (File storage validation): Cần chọn địa điểm lưu trữ các tệp tin theo mức độ an ninh và yêu cầu của tổ chức. OWASP đưa ra khuyến nghị cơ bản như sau:

• Trữ tệp tin tại máy chủ khác, vì tổ chức có thể tách biệt hoàn toàn ứng dụng phục vụ người dùng và máy chủ quản lý việc tải và lưu trữ tệp tin.

• Trữ tệp tin ngoài tên miền gốc, và chỉ trao quyền truy cập cho nhân viên liên quan.

• Trữ tệp tin tại tên miền gốc, và chỉ cho quyền thay đổi.

• Nếu cần phải truy cập tệp tin, các tổ chức cần có cơ chế kiểm soát phù hợp (ví dụ như IP nội bộ, xác thực danh tính, v.v...).

7. Thiết lập quyền truy cập của người dùng (User permission): Trước khi người dùng được truy cập vào dịch vụ tải dữ liệu, họ cần phải trải qua hai loại xác thực:

• Xác thực danh tính: Người dùng nên là cá nhân đã đăng ký hoặc có định danh để xác định giới hạn tải dữ liệu của họ.

• Xác thực quyền truy cập: Người dùng cần phải được trao quyền truy cập trước đó để truy cập và đổi tệp tin.

8. Thiết lập quyền truy cập hệ thống tệp tin (Filesystem Permissions):

OWASP khuyến nghị đặt quyền truy cập cho các tệp tin dựa theo quy tắc quyền truy cập tối thiểu. Cụ thể là: chỉ người dùng được trao quyền mới được truy cập tệp tin; Người dung cần phải yêu cầu trước mới được truy cập tệp tinl Trong trường hợp cần phải chạy tệp tin, cần phải quét trước để tránh kích hoạt mã độc.

9. Giới hạn dung lượng tệp tin (Upload and Download Limits):

Ứng dụng nên có giới hạn cho tính năng tải lên nhằm tránh quá tải tính năng trữ tệp tin. Nếu hệ thống phải giải nén và xử lý tệp tin, tổ chức nên xác định giới hạn dung lượng tệp tin sau khi đã giải nén và tính toán dung lượng tệp tin nén bằng biện pháp an toàn.

10. Sử dụng các giải pháp bảo mật web (Web Application Security Solution):

Đặc biệt, OWASP khuyến nghị tổ chức, DN ứng dụng nhiều công nghệ bảo mật vào cùng hệ thống bảo mật của mình để có thể bảo vệ ứng dụng web và mạng lưới của tổ chức một cách toàn diện. Một số các công nghệ bảo mật cần có là: Chương trình phát hiện mã độc (Anti-virus); Công nghệ làm sạch và tái lập nội dung tệp tin nhằm phòng chống mã độc Zero-day và các mã độc có kỹ thuật lẩn tránh anti-virus (Content Disarm & Reconstruction); Công nghệ phòng chống rò rỉ thông tin (Data loss prevention) và công nghệ phát hiện lỗ hổng bảo mật

Tuy nhiên, việc cài đặt và sử dụng nhiều chương trình, công nghệ bảo mật khác nhau vào hệ thống của tổ chức mang tới một thách thức mới đó là sự phức tạp trong quản lý và vận hành, cũng như chi phí cao để chi trả cho đội ngũ vận hành và các đối tác khác nhau./.