Tin tặc khai thác lỗ hổng zero-day trên các dịch vụ email của Salesforce

An toàn thông tin - Ngày đăng : 14:41, 03/08/2023

Tin tặc khai thác lỗ hổng zero-day trên các dịch vụ email của Salesforce

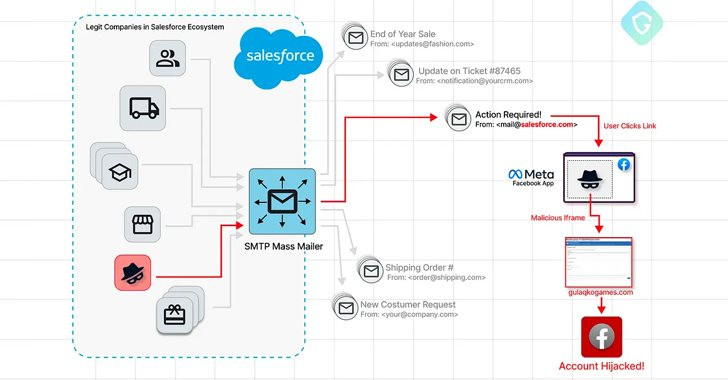

Một chiến dịch lừa đảo tinh vi trên Facebook đã khai thác lỗ hổng zero-day trong các dịch vụ email của Salesforce, cho phép các tác nhân đe dọa sử dụng tên miền và cơ sở hạ tầng của công ty để tạo ra những tin nhắn lừa đảo.

Các nhà nghiên cứu của công ty an ninh mạng Guardio Labs là Oleg Zaytsev và Nati Tal cho biết: “Những chiến dịch lừa đảo đã khéo léo trốn tránh các phương pháp phát hiện thông thường bằng cách liên kết lỗ hổng Salesforce và các lỗi cũ trên nền tảng Web Games của Facebook”.

Các email giả mạo đến từ Meta, được gửi từ một địa chỉ email có tên miền "@salesforce.com". Chúng tìm cách lừa người nhận nhấp vào liên kết bằng cách tuyên bố rằng tài khoản Facebook của họ đang bị "điều tra toàn diện" do "nghi ngờ có hành vi mạo danh".

Mục tiêu là đưa người dùng đến một trang đích giả mạo để lấy thông tin đăng nhập tài khoản và mã xác thực hai yếu tố (2FA) của nạn nhân. Điều khiến cuộc tấn công trở nên đáng chú ý là bộ công cụ lừa đảo được lưu trữ dưới dạng trò chơi trong nền tảng ứng dụng Facebook với miền apps.facebook[.]com.

Các nhà nghiên cứu giải thích: "Vì vậy, không có gì lạ khi chúng tôi thấy email này lọt qua được các cơ chế chống thư rác và chống lừa đảo truyền thống. Nó bao gồm các liên kết hợp lệ (đến facebook.com) và được gửi từ một địa chỉ email hợp pháp @salesforce.com là một trong những nhà cung cấp CRM hàng đầu thế giới".

Cần lưu ý rằng Meta đã ngừng cung cấp tính năng Web Games vào tháng 7/2020, mặc dù có thể vẫn duy trì hỗ trợ cho các game cũ đã được phát triển trước khi ngừng cung cấp tính năng này.

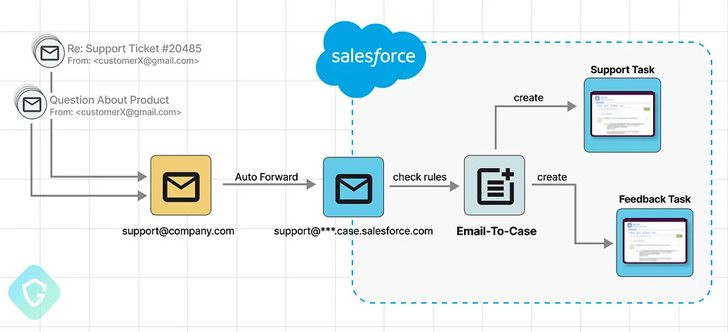

Trong khi gửi email bằng cách sử dụng salesforce.com đòi hỏi phải có bước xác thực thì Guardio Labs cho biết chương trình này đã khéo léo vượt qua các biện pháp bảo vệ này bằng cách định tuyến địa chỉ email gửi đến các tình huống sử dụng tên miền salesforce.com và thiết lập địa chỉ đó làm địa chỉ email cho toàn tổ chức.

Các nhà nghiên cứu cho biết: “Điều này kích hoạt quy trình xác minh email gửi đến địa chỉ định tuyến này và kết thúc bằng một tác vụ mới trong hệ thống của chúng tôi”.

Điều này dẫn đến địa chỉ email salesforce.com có thể được xác minh đơn giản bằng cách nhấp vào liên kết kèm theo yêu cầu thêm địa chỉ mà tác nhân kiểm soát. Từ đây, chúng chỉ cần tiếp tục và tạo bất kỳ loại kế hoạch lừa đảo nào, thậm chí nhắm mục tiêu trực tiếp đến khách hàng của Salesforce bằng các loại email này. Và những mọi thứ sẽ “kết thúc” trong hộp thư đến của nạn nhân, bỏ qua các cơ chế chống thư rác và chống lừa đảo, thậm chí còn được Google đánh dấu là “quan trọng”."

Sau khi tiết lộ vào ngày 28/6/2023, Salesforce đã xử lý lỗ hổng zero-day vào ngày 28/7/2023 bằng các biện pháp kiểm tra mới, ngăn chặn việc sử dụng địa chỉ email từ miền @salesforce.com.

Ngoài ra, Cofense còn cảnh báo về hoạt động lừa đảo gia tăng sử dụng các URL của Accelerated Mobile Pages (AMP- trang tăng tốc độ truy cập dành cho thiết bị di động) để vượt qua những kiểm tra bảo mật và tiến hành đánh cắp thông tin xác thực.

Còn theo các nhà nghiên cứu: “Mức độ phổ biến của các cuộc tấn phishing và scam vẫn còn cao. Các tác nhân vẫn liên tục kiểm thử những giới hạn của cơ sở hạ tầng phân phối email và các biện pháp bảo mật hiện có. Ngoài ra, một điều đáng lo ngại là việc khai thác các dịch vụ có vẻ cũ như CRM, nền tảng tiếp thị và không gian làm việc dựa trên đám mây để thực hiện các hoạt động độc hại"./.