Quý 1 năm 2024, mã độc ransomware tăng 70% so với cùng kỳ

An toàn thông tin - Ngày đăng : 17:56, 11/05/2024

Quý 1 năm 2024, mã độc ransomware tăng 70% so với cùng kỳ

Theo báo cáo của Viettel Threat Intelligence, đơn vị này đã ghi nhận nhiều chiến dịch tấn công mã độc ransomware có chủ đích nhắm vào các hệ thống của doanh nghiệp (DN), tổ chức tại Việt Nam, tăng 70% so với cùng kỳ năm 2023.

5 bước tấn công ransomware mã hóa dữ liệu của DN

Cụ thể, theo báo cáo Tình hình nguy cơ mất an toàn thông tin (ATTT) tại Việt Nam quý 1/2024, do dịch vụ cung cấp thông tin và tri thức Viettel Threat Intelligence (Công ty An ninh mạng Viettel - VCS) thực hiện, cho thấy, về phương thức tấn công, tin tặc (hacker) thường nằm sâu trong hệ thống và thực hiện mã hóa bằng các phương thức bao gồm: Lợi dụng các lỗ hổng của các ứng dụng công khai trong tổ chức như email, website…;Tài khoản đăng nhập các hệ thống quan trọng của tổ chức bị đánh cắp; Các chính sách phân vùng, sao lưu dữ liệu không đảm bảo.

Điều này đã ảnh hưởng không nhỏ đến các tổ chức. Bởi vì, các dữ liệu của tổ chức bị mã hóa và đánh cắp có thể dẫn đến việc rò rỉ, lộ lọt các dữ liệu nhạy cảm, quan trọng của tổ chức ra bên ngoài. Sau đó, việc mã độc ransomware mã hoá hạ tầng ảo hoá của tổ chức sẽ làm gián đoạn hoạt động sản xuất, kinh doanh của đơn vị. Việc gián đoạn có thể lên đến hàng ngày, tuần hoặc không thể khôi phục nếu đơn vị không có các chính sách backup và hệ thống dự phòng đầy đủ.

Cuối cùng, đối với các DN, việc gián đoạn dịch vụ hoặc bị tấn công mất ATTT sẽ khiến cho đối tác, khách hàng mất niềm tin, nghi ngờ, đánh giá thấp khả năng cung cấp sản phẩm/dịch vụ của DN.

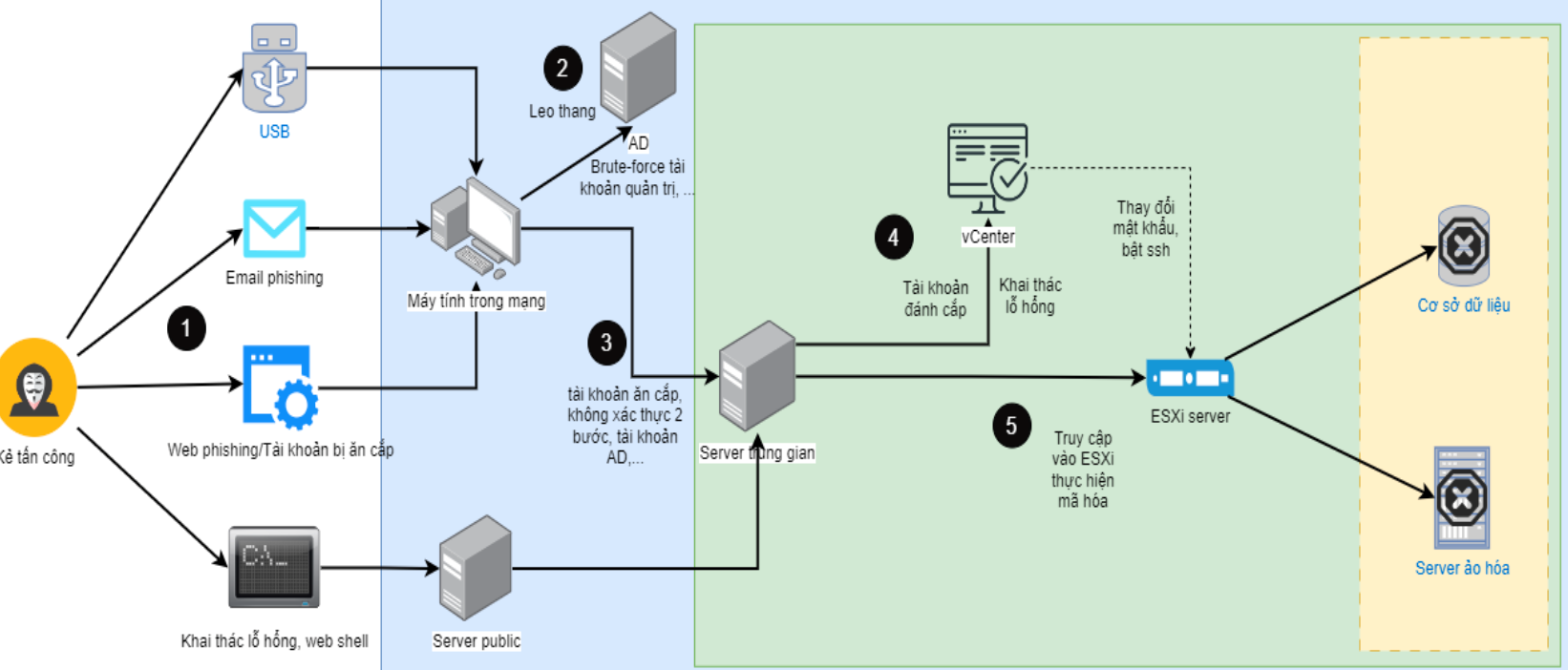

Về kịch bản tấn công ransomware mã hóa dữ liệu vào hạ tầng ảo hóa của các tổ chức, báo cáo khẳng định sẽ có 5 bước bao gồm: Xâm nhập vào mạng của tổ chức qua email, website lừa đảo, lấy cắp tài khoản kết nối từ xa, khai thác lỗ hổng trên các hệ thống công khai; Leo quyền để tấn công; Tìm cách truy cập được vào vùng mạng quản trị; Chiếm quyền truy cập vào hệ thống quản trị ảo hóa vCenter; Thực hiện mã hóa toàn bộ các hệ thống ảo hóa và đòi tiền chuộc.

Nhận định về các hình thức tấn công ransomware trong thời gian qua, theo thông tin từ Viettel Threat Intelligence, thay vì thực hiện các hành vi mã hóa ngay sau khi xâm nhập vào trong DN, tổ chức, các dò ng mã độc ransomware sẽ thực hiện xâm nhập âm thầm và nhắm vào các hệ thống quan trọng của tổ chức như: các hệ thống quản lý tập trung (VCenter, AD, …). Từ đó, kẻ tấn công có thể thực hiện các hành vi mã hóa tống tiền cả một nhóm hệ thống cùng lúc.

Chưa kể, việc các hệ thống dự phòng (backup) dữ liệu không đảm bảo về tách biệt vật lý, tần suất backup không thường xuyên cũng là một trong những lý do khiến cho việc khôi phục hệ thống, dữ liệu bị kéo dài hơn.

Cần liên tục rà soát dữ liệu cần sao lưu và rà soát hệ thống ATTT

Để phòng tránh nguy cơ tấn công ransomware đang diễn biến phức tạp hiện nay, Viettel Threat Intelligence có một số khuyến nghị. Đầu tiên, các đơn vị cần rà soát dữ liệu cần sao lưu như mã nguồn, hệ thống khách hàng, dữ liệu sản phẩm/dịch vụ ảnh hưởng đến hoạt động kinh doanh của tổ chức. Tiếp theo, cần tách biệt vùng mạng giữa các hệ thống CNTT (nghiệp vụ, …) và hệ thống quản trị hạ tầng.

Sau đó, DN cần rà soát, đánh giá ATTT toàn diện cho hạ tầng công nghệ thông tin của tổ chức cũng như định kỳ thực hiện săn tìm nguy cơ xâm nhập chủ động cho các hệ thống.

Đồng thời, cần triển khai các hoạt động giám sát và phản ứng ATTT liên tục 24/7 để phát hiện và phản ứng sớm với các cuộc tấn công vào hệ thống trước khi xảy ra các thiệt hại nặng nề.

Cuối cùng, các tổ chức cần triển khai: Chương trình Threat Intelligence để nhận biết và phản ứng sớm với các chiến dịch tấn công xâm nhập, tấn công mã hoá dữ liệu đang xảy ra trên môi trường mạng; Giải pháp quản trị an toàn (PAM/PIM); Hệ thống kiểm soát truy cập (zero trust access) để kiểm soát, hạn chế được người dùng truy cập tài nguyên; Giải pháp quản lý tấn công bề mặt (External Attack Surface Management).

Ngoài mã độc Ransomware, trong quý 1 năm 2024, Viettel Threat Intelligence đã ghi nhận nhiều nguy cơ mất ATTT mới xuất hiện có ảnh hưởng tới các tổ chức, doanh nghiệp tại Việt Nam. Tiêu biểu có thể kể đến như 6 chiến dịch của nhóm tấn công có chủ đích trong quý 1 sử dụng tài liệu giả mạo thông qua email để lừa người dùng thực thi mã độc hay 1.279 tên miền lừa đảo và 408 tên miền giả mạo, trong đó không ít đã mạo danh các cơ quan chức năng tại Việt Nam lừa đảo cài đặt ứng dụng nhằm ăn cắp thông tin cá nhân và chiếm đoạt tiền của người dân.

Cùng với đó, trong quý 1 năm 2024, đã có 34 lỗ hổng bảo mật trong các sản phẩm, phần mềm phổ biến được công bố có nguy cơ ảnh hưởng đến các doanh nghiệp, tổ chức tại Việt Nam.

Viettel Threat Intelligence cũng đã phát hiện 364.000 cuộc tấn công từ chối dịch vụ DDoS, Trong đó, hơn 70% số lượng cuộc tấn công rơi vào tháng 2. Đáng chú ý nhất là đã xuất hiện các cuộc tấn công DDoS với lưu lượng băng thông lên tới gần 300Gbps nhắm vào các khách hàng thuộc lĩnh vực dịch vụ giải trí điện tử./.