An toàn DNS

An toàn thông tin - Ngày đăng : 15:00, 09/06/2024

An toàn DNS

Hệ thống DNS (Domain Name System) là thành phần trung tâm của Internet và là điểm xâm nhập được biết đến rộng rãi của các cuộc tấn công mạng. Bảo đảm an toàn DNS là cực kỳ quan trọng và cấp thiết để đảm bảo một Internet an toàn và đáng tin cậy.

Tóm tắt:

DNS là thành phần trung tâm của Internet và là điểm xâm nhập được biết đến rộng rãi của các cuộc tấn công

mạng.

- Các dạng tấn công hệ thống DNS phổ biến và nghiêm trọng:

+ Giả mạo DNS (DNS Spoofing);

+ Tấn công khuếch đại DNS (DNS Amplification Attack);

+ Tấn công chiếm quyền điều khiển DNS (DNS Hijacking);

+ Tấn công đường hầm DNS (DNS Tunnelling).

- VNNIC đang triển khai tại Việt Nam:

+ Chương trình giảm thiểu lạm dụng hệ thống tên miền (DNS);

+ Bảo đảm An toàn DNS, vì một Internet “Xanh-Sạch”;

+ Triển khai các giải pháp an toàn DNS tại Việt Nam.

DNS - hạ tầng trọng yếu của mạng Internet và hoạt động Chuyển đổi số

Hệ thống DNS (Domain Name System) được xem như “danh bạ điện thoại” của Internet. Nó không chỉ đơn giản là một dịch vụ phân giải tên miền mà còn có vai trò quan trọng trong việc định tuyến, phân chia tải, bảo mật và hỗ trợ các dịch vụ trực tuyến. Trong thế giới kỹ thuật số ngày nay, vai trò của DNS trở nên ngày càng quan trọng trong việc đảm bảo hoạt động suôn sẻ và an toàn của Internet.

DNS chính là “cánh cửa đầu tiên” mà mọi người mở ra để tiếp cận với thế giới trực tuyến. Bằng cách chuyển đổi/phân giải các tên miền dễ nhớ thành địa chỉ IP, DNS giúp người dùng truy cập Internet một cách thuận tiện và nhanh chóng. Tuy nhiên, khả năng của DNS không chỉ dừng lại ở đó. Hệ thống này còn đóng vai trò quan trọng trong việc quản lý và bảo mật cơ sở hạ tầng mạng, cung cấp thông tin về cách định tuyến dữ liệu và phân phối tải giữa các máy chủ.

Mỗi ngày, hàng triệu yêu cầu truy cập Internet được gửi đi và xử lý thông qua hệ thống DNS. Điều này làm cho DNS trở thành một trong những thành phần không thể thiếu trong cơ sở hạ tầng kỹ thuật và trong công cuộc chuyển đổi số hiện nay, đặc biệt với sự phát triển của 5G/IoT, Internet công nghiệp hiện nay.

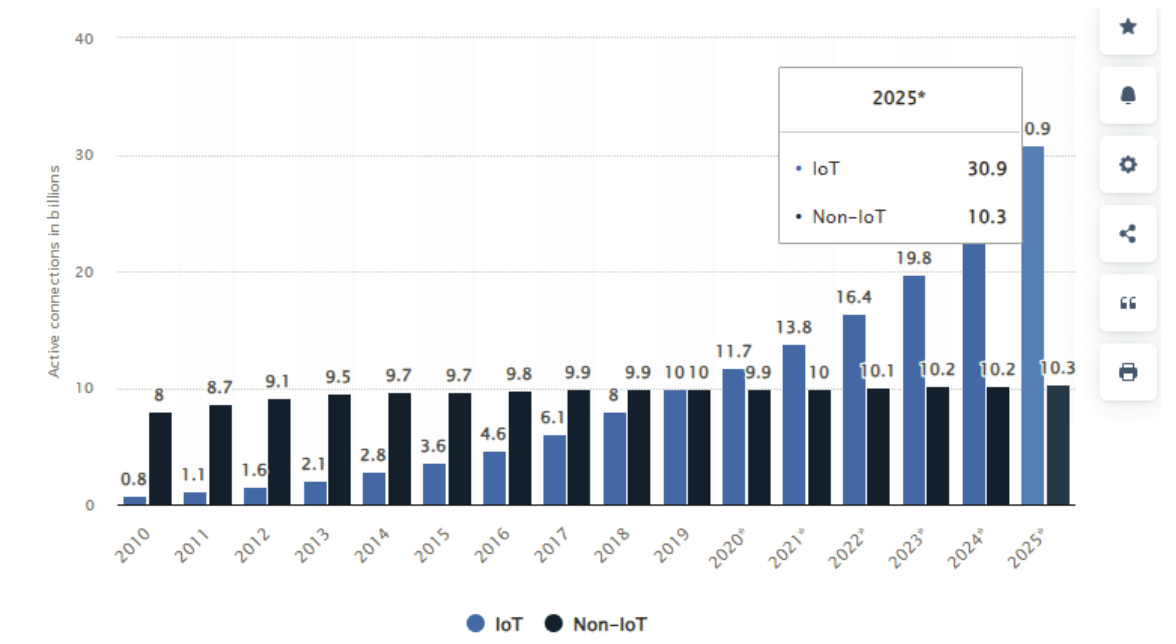

Theo dự báo của Statista1, đến năm 2025 số lượng thiết bị Internet vạn vật (IoT) có thể đạt đến gần 40 tỉ thiết bị và sẽ tạo ra một lượng kết nối, truy vấn khổng lồ đến hệ thống, hạ tầng DNS.

Với vai trò quan trọng như vậy, việc nâng cao bảo mật và hiệu suất của hệ thống DNS trở thành một ưu tiên hàng đầu đối với các tổ chức và cá nhân trên khắp thế giới.

Như vậy, không thể phủ nhận vai trò không thể thay thế của hệ thống DNS trong việc duy trì và phát triển Internet. Sự hiểu biết và nhận thức về tầm quan trọng của DNS càng ngày càng cao, đồng thời cũng tạo ra sự cần thiết trong việc tăng cường bảo mật và quản lý của hệ thống này để đảm bảo sự hoạt động ổn định và an toàn của Internet trong tương lai.

Những vấn đề mất an toàn DNS

Mặc dù hệ thống DNS là một thành phần rất quan trọng trong cơ sở hạ tầng kỹ thuật của bất kỳ tổ chức nào, nhưng đây cũng là một trong những hệ thống ít được các tổ chức quan tâm nhất. Hệ thống DNS “dường như vô hình” đối với một số ngành, lĩnh vực như lĩnh vực kinh doanh hay ngay cả trong lĩnh vực công nghệ thông tin (CNTT), thậm chí trong an toàn bảo mật, nó dường như không được chú trọng hoặc rất “mờ nhạt”.

Tuy nhiên, các mối đe dọa đối với DNS lại không hề đơn giản. Tin tặc thường lợi dụng và thực hiện các cuộc tấn công cực kỳ tinh vi, với nhiều phương thức khác nhau, quy mô lớn nhằm vào hệ thống DNS. Các cuộc tấn công DNS ngày càng gia tăng, gây hậu quả, thiệt hại trực tiếp hoặc gián tiếp đến các tổ chức, doanh nghiệp lên đến hàng tỷ đô la. Vì vậy, các tổ chức, doanh nghiệp không thể bỏ qua tầm quan trọng của việc đầu tư, nghiên cứu, triển khai các biện pháp bảo mật dành riêng cho hệ thống DNS.

DNS là thành phần trung tâm của Internet và là điểm xâm nhập được biết đến rộng rãi của các cuộc tấn công mạng. Theo báo cáo về các mối đe dọa DNS toàn cầu năm 2023 của Efficient IP2, hơn 90% vấn đề an ninh mạng liên quan đến các cuộc tấn công DNS; hơn 80% tổ chức đã báo cáo có các cuộc tấn công DNS nhằm vào hoạt động kinh doanh trong năm và chi phí để mỗi tổ chức khắc phục hậu quả trung bình khoảng 1,1 tỷ USD.

DNS thực hiện ánh xạ tên miền tới địa chỉ IP và sử dụng hệ thống bộ nhớ đệm để lưu trữ thông tin liên quan tên miền, thông tin truy vấn DNS. Ngày nay, hàng tỷ thiết bị đang sử dụng máy chủ DNS để có thể kết nối với nhau và hoạt động trên Internet. Giao tiếp với máy chủ DNS được thực hiện bằng các gói tin duy nhất và không được ký số, khiến chúng trở thành mục tiêu cho những kẻ tấn công.

Có rất nhiều lỗ hổng bảo mật liên quan đến hệ thống, giao thức DNS để thực hiện các cuộc tấn công như tấn công xen giữa (MITM), thu thập gói tin (packet sniffing), thu thập mã giao dịch (ID transaction), đầu độc bộ nhớ đệm (Poissoning), từ chối dịch vụ (DoS/DDoS)... Bên cạnh đó là các hình thức tấn công lừa đảo và cài đặt mã độc (phishing, malware) thông qua việc lợi dụng cơ chế và hoạt động của hệ thống tên miền, giao thức DNS. Qua đó kẻ tấn công có thể thiết lập được kết nối giữa các máy tính, máy trạm nạn nhân với các máy chủ điều khiển để cài đặt mã độc, điều khiển các máy tính, máy trạm, đánh cắp dữ liệu...

Như vậy, do tầm quan trọng của hệ thống DNS nên nó là đối tượng dễ bị tấn công và lạm dụng. Dưới đây là một số số liệu thống kê về hiện trạng an toàn thông tin liên quan đến hệ thống DNS:

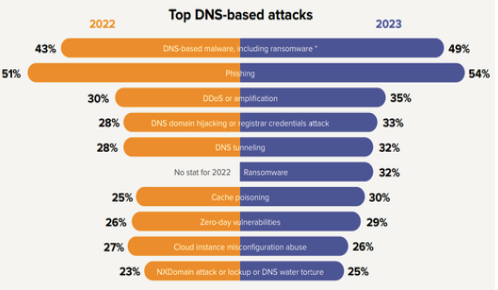

Trong Báo cáo về các mối đe dọa DNS toàn cầu năm 2023 của Efficient IP, các dạng tấn công nguy hiểm dựa trên DNS (DNS-based) đều chiếm tỉ lệ rất cao so với các dạng tấn công sử dụng các nền tảng khác, như phát tán mã độc (malware, ransomware) chiếm đến 49%, lừa đảo (phishing) chiếm tỉ lệ cao nhất lên đến 54%, DNS tunneling (32%), DNS Cache poisoning (30%), NXDOMAIN (25%), ...

Theo thống kê của Cisco (từ kết quả khảo sát của OpenDNS), có hơn 91% các cuộc tấn công sử dụng DNS, để liên lạc với máy chủ điều khiển, lấy cắp dữ liệu hoặc xâm nhập sâu vào mạng cơ quan, tổ chức để thực hiện các mục đích xấu. Có hơn 68% cơ quan, tổ chức không giám sát hệ thống Recursive DNS. Nghiên cứu của Cisco cũng cho thấy, hiện này và trong thời gian tới, với sự bùng nổ của IoT, thiết bị thông minh, thành phố thông minh, ... tất cả đều sẽ sử dụng DNS, và DNS tiếp tục là giao thức, ứng dụng phổ biến nhất, quan trọng nhất.

Theo số liệu phân tích của DNSFilter3 về các mối nguy an toàn an ninh của DNS trên hạ tầng hệ thống của DNSFilter bằng việc phân tích các tên miền đăng ký mới và rà quét hơn 40 triệu tên miền hàng tháng (từ 01/2021 đến tháng 8/2021) đã phát hiện ra có 22% tên miền liên quan đến hoạt động độc hại và lừa đảo.

Trong đó, Malware chiếm đến 50% (C&C - 16%, Spyware/Keylogging - 12,5%, Data Exfiltration – 12%, Rootkit – 1,5% và các loại khác chiếm 8%), lừa đảo Phishing chiếm tới 31%.

Như vậy có thể thấy rằng, do tầm quan trọng của hệ thống DNS, nên DNS là đối tượng dễ bị tấn công và lạm dụng. Với cơ chế hoạt động và vị trí, vai trò trung tâm trong hầu hết toàn bộ hoạt động trên mạng Internet, có thể sử dụng hệ thống DNS để cung cấp các giải pháp nhằm tăng cường, bảo đảm an toàn thông tin, trong đó đặc biệt là ngăn chặn và chống mã độc. Góp phần tăng cường bảo đảm an toàn thông tin cho không gian mạng.

Các dạng tấn công hệ thống DNS phổ biến và nghiêm trọng:

1) Giả mạo DNS (DNS Spoofing): Còn được biết đến với tên gọi nhiễm độc bộ nhớ đệm DNS (DNS Cache Poisoning), đây là một loại tấn công “làm nhiễm độc” hay nói cách khác là kẻ tấn công thực hiện thay đổi thông tin, dữ liệu trong bộ nhớ đệm của máy chủ DNS nhằm hướng người dùng đến các trang web giả mạo. Điều này được thực hiện bằng cách kẻ tấn công gửi các phản hồi DNS giả mạo đến một trình phân giải DNS (DNS resolver) hoặc máy chủ DNS. Những phản hồi giả mạo này chứa thông tin chuyển hướng tên miền được truy vấn đến một địa chỉ IP giả mạo, từ đó điều hướng người dùng đến các trang web hoặc máy chủ độc hại.

2) Tấn công khuếch đại DNS (DNS Amplification Attack): Đây là một loại tấn công từ chối dịch vụ (DDoS) phân tán. Kẻ tấn công thực hiện giả mạo địa chỉ IP nguồn của truy vấn DNS (địa chỉ IP giả mạo chính là địa chỉ IP của “mục tiêu, nạn nhân”) và sau đó gửi một lượng lớn các truy vấn đến các máy chủ DNS phân giải (DNS recursive resolver), các máy chủ DNS phân giải sẽ gửi lượng phản hồi rất lớn đến nạn nhân. Do đó, mục tiêu nhận được sự khuếch đại lưu lượng ban đầu từ ý định của kẻ tấn công khiến cho hệ thống mạng bị tắc nghẽn với lưu lượng giả, gây ra sự từ chối dịch vụ.

3) Tấn công chiếm quyền điều khiển DNS (DNS Hijacking): DNS hijacking là một kỹ thuật tấn công DNS rất nguy hiểm, trong đó kẻ tấn công thay đổi hoặc kiểm soát các cài đặt DNS trên máy chủ, thiết bị mạng, thiết bị máy tính cá nhân,... đưa ra thông tin địa chỉ IP sai lệch khiến người dùng bị điều hướng đến các trang web giả mạo hoặc độc hại thay vì các trang web đích thực. Điều này có thể dẫn đến việc đánh cắp thông tin cá nhân hoặc lừa đảo người dùng.

4) Tấn công đường hầm DNS (DNS Tunnelling): là một kỹ thuật tấn công sử dụng giao thức DNS để truyền tải dữ liệu giữa một máy tính trong mạng nội bộ và một máy chủ ngoài Internet, thông qua việc nhúng dữ liệu vào các truy vấn DNS và các phản hồi. Kỹ thuật này thường được sử dụng để “bypass” các biện pháp bảo mật và kiểm soát mạng (các hệ thống tường lửa), làm cho việc phát hiện và ngăn chặn trở nên khó khăn hơn.

Vấn đề lạm dụng hệ thống tên miền4

Lạm dụng DNS: là hoạt động trực tuyến sử dụng tên miền (domain name) hoặc hệ thống/ giao thức DNS thực hiện hoạt động có hại hoặc bất hợp pháp, bao gồm: Botnets, Malware, Pharming, Phishing, Spam.

- Phần mềm độc hại (Malware) là các phần mềm được cài đặt trên thiết bị mà không có sự đồng ý của người dùng, làm gián đoạn hoạt động của thiết bị, thu thập thông tin nhạy cảm và/hoặc giành quyền truy cập vào hệ thống, máy tính cá nhân. Phần mềm độc hại bao gồm virus, phần mềm gián điệp (spyware), mã độc tống tiền (ransomware) và phần mềm không xác định khác.

- Botnet là tập hợp các máy tính kết nối Internet đã bị nhiễm phần mềm độc hại và được lệnh thực hiện các hoạt động dưới sự kiểm soát của tin tặc bằng hình thức kiểm soát từ xa.

- Lừa đảo (Phishing) xảy ra khi kẻ tấn công thực hiện các hành vi lừa đảo nạn nhân tiết lộ thông tin cá nhân, công ty hoặc thông tin tài chính nhạy cảm (ví dụ: số tài khoản, ID đăng nhập, mật khẩu), thông qua việc gửi email lừa đảo hoặc email “trông giống” để đánh lừa người dùng cuối truy cập đến các trang web giả mạo (có giao diện giống với giao diện trang web chính thức). Một số chiến dịch lừa đảo nhằm mục đích thuyết phục người dùng cài đặt phần mềm, thực chất là phần mềm độc hại.

- Giả mạo (Pharming) là chuyển hướng người dùng đến các trang web hoặc dịch vụ lừa đảo, điển hình là thông qua tấn công hoặc nhiễm độc hệ thống DNS, chiếm quyền điều khiển hệ thống DNS. Việc chiếm quyền điều khiển DNS xảy ra khi những kẻ tấn công sử dụng phần mềm độc hại để chuyển hướng nạn nhân đến trang web của kẻ tấn công thay vì trang web được yêu cầu ban đầu. Nhiễm độc DNS khiến máy chủ DNS hoặc trình phân giải phản hồi bằng một địa chỉ IP giả mạo mang mã độc.

- Thư rác (Spam) là các email chứa các loại quảng cáo được gửi tới một danh sách cá nhân và nhóm người dùng, các dạng thư này thường không có ý nghĩa, không có chất lượng thông tin, không được sự đồng ý trước và gây phiền phức cho người dùng. Mặc dù riêng spam không phải là lạm dụng DNS, nhưng nó là “công cụ” được sử dụng để phân phối, phát tán cho các dạng lạm dụng DNS khác.

Theo số liệu thống kê mới nhất của DAAR5 (Hệ thống Báo cáo hoạt động lạm dụng tên miền của ICANN), tính đến hết tháng 02/2024 hệ thống đã phân tích, thống kê với hơn 219 triệu tên miền, trong đó có 1.440.020 tên miền có liên quan đến các hình thức lạm dụng DNS phổ biến như: phishing lừa đảo trực tuyến (phishing, pharming), phát tán/lây nhiễm mã độc (malware), máy tính ma (botnet) và thư rác (spam).

Lạm dụng tên miền đang trở thành vấn đề lớn trong việc đảm bảo an toàn, tin cậy của Internet, là chủ đề được trao đổi và thảo luận nhiều trong các kỳ họp toàn cầu, các hội thảo chuyên gia về hạ tầng DNS, phát triển Internet an toàn, bền vững.

Hiện nay, các tổ chức, cơ quan chính phủ của các quốc gia, hay các tổ chức về công nghệ trong lĩnh vực DNS, Internet như: Tổ chức quản lý tên và số toàn cầu (ICANN), Viện lạm dụng DNS (DNS Abuse Institude6 - nay đổi tên thành Netbeacon Institude), CleanDNS, FIRST7 (Forum of Incident Response and Security Teams), Liên minh châu Âu, Cơ quan quản lý tên miền quốc gia Úc (.AUDA), ... đang đẩy mạnh triển khai các chính sách, hệ thống kỹ thuật nhằm phát hiện và giảm thiểu lạm dụng DNS (DNS Abuse Mitigation).

Tại Việt Nam

VNNIC đã bắt tay vào nghiên cứu và triển khai Chương trình giảm thiểu lạm dụng hệ thống tên miền (DNS) tại Việt Nam từ năm 2023 (Combating DNS Abuse Program) giúp góp phần “làm sạch” không gian mạng, bảo vệ người dùng Internet tại Việt Nam trước các nguy cơ, mất an toàn thông tin mạng thông qua hệ thống tên miền (DNS). Qua đó góp phần đảm bảo an toàn thông tin mạng, tạo niềm tin cho người dùng Internet, đồng thời thúc đẩy đưa hoạt động của xã hội lên môi trường số tại Việt Nam.

Một phần của Chương trình giảm thiểu lạm dụng hệ thống tên miền là xây dựng Cổng tiếp nhận phản ánh lạm dụng tên miền (DNS Abuse Report Portal) nhằm cung cấp cho các cá nhân tổ chức sử dụng để báo cáo hành vi lạm dụng trực tuyến liên quan đến tên miền, qua đó sẽ thu thập, phân tích thực hiện xử lý các trường hợp lạm dụng tên miền và chia sẽ dữ liệu phản ánh tình trạng lạm dụng tên miền (DNS Abuse) tại Việt Nam.

Cổng tiếp nhận phản ánh lạm dụng tên miền chính thức khai trương và công bố sử dụng vào ngày 13/5/2024, với địa chỉ truy cập https://baocaolamdungdns.vnnic.vn/ dnsabuse.vnnic.vn/ hoặc https://dnsabuse.vnnic.vn/.

Bảo đảm An toàn DNS, vì một Internet “Xanh-Sạch”

Bảo đảm an toàn DNS là cực kỳ quan trọng để đảm bảo một Internet an toàn và đáng tin cậy. DNS đóng vai trò như là “xương sống” của Internet. Tuy nhiên, vai trò quan trọng của DNS đã làm cho nó trở thành một mục tiêu chính cho những kẻ tấn công nhắm tới gây gián đoạn dịch vụ, đánh cắp thông tin nhạy cảm, hoặc thực hiện các cuộc tấn công mạng.

Bằng cách triển khai các biện pháp bảo mật DNS mạnh mẽ, bảo vệ từ gốc rễ, chúng ta có thể bảo vệ khỏi một loạt các mối đe dọa, bao gồm: các dạng tấn công DNS, các hình thức lạm dụng DNS... Những biện pháp này bao gồm:

- Triển khai DNSSEC (Tiêu chuẩn an toàn mở rộng cho hệ thống DNS) để xác thực nguồn gốc dữ liệu DNS và đảm bảo tính toàn vẹn;

- Triển khai tường lửa DNS (DNS Firewall) để lọc lưu lượng độc hại, và ngăn chặn việc nghe lén và can thiệp vào các truy vấn, phản hồi truy vấn DNS.

- Ứng dụng công nghệ (bigdata, AI) trong thu thập, phân tích dữ liệu phản ánh từ người dùng, dữ liệu phân tích hành vi đăng ký sử dụng, dấu hiệu thông qua ngữ nghĩa tên miền gắn với các bối cảnh cụ thể. Từ đó đưa ra các cảnh báo, khuyến nghị và biện pháp xử lý ngăn chặn.

- Các dịch vụ sử dụng tên miền cần áp dụng các biện pháp kỹ thuật bảo vệ như: Giải pháp xác thực, an toàn dịch vụ thư điện tử trên nền tảng hệ thống máy chủ tên miền DNS (Email Authentication Based-on DNS) - SPF, DKIM, DMARC.

Hiện trạng triển khai các giải pháp an toàn DNS tại Việt Nam

Triển khai giải pháp, tiêu chuẩn an toàn mở rộng cho hệ thống DNS (DNSSEC): Hệ thống máy chủ tên miền (DNS) quốc gia .VN đã triển khai tiêu chuẩn DNSSEC từ cuối năm 2016. Năm 2023, VNNIC đã thực hiện triển khai định kỳ ký lại DNSSEC cho toàn bộ zone tên miền “.vn” (DNSSEC Key Rollover) nhằm đảm bảo an toàn cao nhất cho hoạt động tên miền “.vn”. Hiện tại đã có hơn 10.000 tên miền quốc gia .VN đã được triển khai áp dụng và được bảo vệ với DNSSEC.

Giải pháp DNS phân tán (DNS Anycast): Hệ thống DNS quốc gia .VN đã triển khai giải pháp máy chủ DNS phân tán dựa trên hạ tầng Trạm trung chuyển quốc gia VNIX từ năm 2021.

Bên cạnh đó, tại các nhà đăng ký tên miền quốc gia .VN (PA Việt Nam, Mắt Bão, iNet,...), các nhà cung cấp dịch vụ Internet (Viettel, FPT, CMC,...) đã tuân thủ thực hiện triển khai tiêu chuẩn an toàn mở rộng DNSSEC trên hệ thống máy chủ DNS Hosting, DNS Resolver/Caching nhằm đảm bảo an toàn cho chính tổ chức và khách hàng khi sử dụng dịch vụ Internet.

Giải pháp xác thực, an toàn dịch vụ thư điện tử trên nền tảng hệ thống máy chủ tên miền DNS (Email Authentication Based-on DNS) - SPF, DKIM, DMARC được VNNIC truyền thông, lan tỏa trong các hội thảo, chương trình đào tạo cho cộng đồng, đặc biệt là các hệ thống của khối cơ quan Nhà nước.

Kết luận

Một hạ tầng DNS an toàn không chỉ bảo vệ quyền riêng tư và tính toàn vẹn dữ liệu của người dùng mà còn tạo niềm tin trong trao đổi thông tin trực tuyến. Nó đảm bảo rằng người dùng được hướng đến các trang web, dịch vụ Internet đáng tin cậy và dịch vụ hợp pháp, giảm thiểu rủi ro của các cuộc lừa đảo, lây nhiễm và phát tán mã độc, và truy cập trái phép vào thông tin nhạy cảm.

Về bản chất cốt lõi, ưu tiên bảo mật DNS là điều cần thiết để nuôi dưỡng một hệ sinh thái Internet an toàn, đáng tin cậy, và tạo điều kiện cho sự sáng tạo và hợp tác; hay nói cách khác là đảm bảo cho một Internet “Xanh – Sạch”. Nó là nền tảng của một hệ sinh thái kỹ thuật số đáng tin cậy nơi người dùng có thể trải nghiệm, kết nối và

Triển khai giải pháp, tiêu chuẩn an toàn mở rộng cho hệ thống DNS (DNSSEC): Hệ thống máy chủ tên miền (DNS) quốc gia .VN đã triển khai tiêu chuẩn DNSSEC từ cuối năm 2016. Năm 2023, VNNIC đã thực hiện triển khai định kỳ ký lại DNSSEC cho toàn bộ zone tên miền “.vn” (DNSSEC Key Rollover) nhằm đảm bảo an toàn cao nhất cho hoạt động tên miền “.vn”. Hiện tại đã có hơn 10.000 tên miền quốc gia .VN đã được triển khai áp dụng và được bảo vệ với DNSSEC.

Giải pháp DNS phân tán (DNS Anycast): Hệ thống DNS quốc gia .VN đã triển khai giải pháp máy chủ DNS phân tán dựa trên hạ tầng Trạm trung chuyển quốc gia VNIX từ năm 2021.

Bên cạnh đó, tại các nhà đăng ký tên miền quốc gia .VN (PA Việt Nam, Mắt Bão, iNet,...), các nhà cung cấp dịch vụ Internet (Viettel, FPT, CMC,...) đã tuân thủ thực hiện triển khai tiêu chuẩn an toàn mở rộng DNSSEC trên hệ thống máy chủ DNS Hosting, DNS Resolver/Caching nhằm đảm bảo an toàn cho chính tổ chức và khách hàng khi sử dụng dịch vụ Internet truyền tải thông tin một cách tự tin, làm nền tảng cho một tương lai trực tuyến an toàn và đáng tin cậy hơn.

1. Nguồn: https://www.statista.com/stati...

worldwide/g2. Báo cáo về các mối đe dọa DNS toàn cầu năm 2023: https://efficientip.com/wp-con...

uploads/2023/09/IDC-2023-DNS-Threat-Report.pdf3. Nguồn: https://www.youtube.com/watch?...

4. Tham khảo bài viết chi tiết tại: https://ictvietnam.vn/viet-nam...

dns-hieu-qua-59583.html5. DAAR - Domain Abuse Activity Reporting: https://www.icann.org/en/syste...

daar-monthly-report-29feb24-en.pdf6. DNS Abuse Institute là Viện lạm dụng DNS được thành lập bởi Cơ quan đăng ký tên miền Public Interest Registry (nhà điều hành đuôi tên miền gTLD .ORG), nay được đổi tên thành

Netbeacon Institude.

7. https://www.first.org/global/s...8. Địa chỉ Website: https://baocaolamdungdns.vnnic... hoặc https://dnsabuse.vnnic.vn/

Tài liệu tham khảo:

1. https://www.statista.com/stati...

connected-devices-worldwide/

2. https://ictvietnam.vn/viet-nam...

dung-dns-hieu-qua-59583.html

3. https://netbeacon.org/

4. https://www.icann.org/dns-secu...

5. https://www.youtube.com/watch?...

6. https://efficientip.com/wp-con...

2023-DNS-Threat-Report.pdf

7. https://umbrella.cisco.com/ope...

8. https://go.dnsfilter.com/rs/99...

2023-Annual-Security-Report-Resource.pdf

9. https://www.cisco.com/c/en/us/...

network_registrar/11-0/dns/guide/DNS_Guide/m_dns_

prevention_of_dns_attacks.pdf

(Bài đăng ấn phẩm in Tạp chí TT&TT số 5 tháng 5/2024)