Được đặt tên là botnet Geost sau khi một cái tên liên tục được tìm thấy trong các máy chủ chỉ huy và kiểm soát của những kẻ tấn công và được các nhà nghiên cứu từ Đại học Kỹ thuật Séc, Đại học UNCUYO ở Argentina và công ty an ninh mạng Avast phát hiện. Các nhà nghiên cứu đã trình bày chi tiết về phát hiện của mình tại hội nghị Virus Bulletin 2019 tại London.

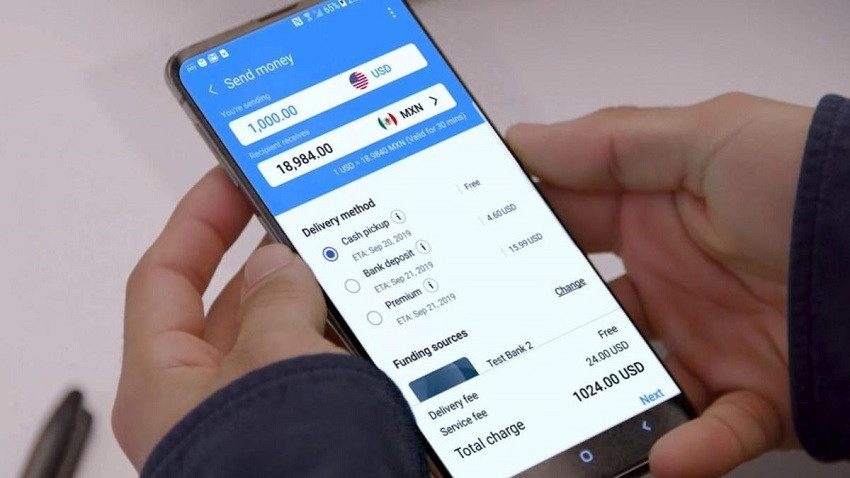

Chiến dịch này được cho là đã lây nhiễm tới 800.000 người dùng Android và có khả năng cung cấp cho những kẻ tấn công quyền truy cập vào tài khoản ngân hàng cùng với thông tin về tên của nạn nhân, loại điện thoại và vị trí của họ.

Nhưng bất chấp sự thành công rõ ràng của chiến dịch, những kẻ tấn công đã mắc một số lỗi cơ bản cho phép các nhà nghiên cứu theo dõi toàn bộ hoạt động của chúng, đọc nhật ký trò chuyện và thậm chí xác định hai trong số những tên tội phạm đứng sau chiến dịch.

Các nhà nghiên cứu đã phát hiện ra nhóm này khi kiểm tra các mẫu của HtBot, một dạng phần mềm độc hại giúp cho những kẻ tấn công thông tin giả mạo ẩn danh trên Internet. Tuy nhiên, khi sử dụng dịch vụ HtBot bất hợp pháp, những kẻ tấn công đã không mã hóa dữ liệu, ngầm báo cho các nhà nghiên cứu về hoạt động của chúng.

Họ phát hiện ra rằng những kẻ tấn công đang nhắm mục tiêu khách hàng của năm ngân hàng ở Đông Âu và Nga có phần mềm độc hại.

Sự lây nhiễm ban đầu xuất hiện dưới dạng các ứng dụng độc hại - những kẻ tấn công lấy các ứng dụng hợp pháp từ cửa hàng Google Play và chỉnh sửa mã để thêm các khả năng độc hại bên cạnh chức năng thực sự của ứng dụng trước khi tải lên các cửa hàng Android của bên thứ ba để người dùng tải xuống. Các ứng dụng độc hại thường được “vũ khí hóa” thành các dịch vụ phổ biến, bao gồm các trò chơi, ngân hàng và ứng dụng mạng xã hội.

Sau khi được cài đặt trên thiết bị, phần mềm độc hại đã theo dõi tin nhắn văn bản của người dùng và thông qua kênh này, những kẻ tấn công có thể truy cập vào tài khoản ngân hàng - bởi vì các ngân hàng Nga vẫn thường gửi mật khẩu văn bản cho người dùng qua SMS.

"90% mật khẩu bị rò rỉ xuất phát từ việc ngân hàng gửi cho bạn mật khẩu của bạn", Sebastian Garcia, nhà nghiên cứu tại Đại học Kỹ thuật Séc ở Prague, trao đổi với ZDNet. Tuy nhiên, trong trường hợp không thể, các ứng dụng độc hại sẽ yêu cầu thông tin đăng nhập một lần.

"Đôi khi, chúng bật các cửa sổ trên điện thoại lên để yêu cầu thông tin đăng nhập - một khi chúng có thông tin đăng nhập thì không còn tương tác từ điện thoại nữa", nhà nghiên cứu chia sẻ thêm.

Mặc dù kế hoạch này dường như đã thành công về mặt tài chính đối với những kẻ tấn công, nhưng cách mà chúng không thể che dấu vết của chúng đã cung cấp cho các nhà nghiên cứu cái nhìn sâu sắc về cách thức hoạt động của băng đảng - và thường cho thấy tin tặc không hài lòng với công việc của chúng.

Ví dụ, nhật ký trò chuyện trên Skype tiết lộ cách một thành viên muốn rời đi, nhưng nhưng người cầm đầu nhóm khuyến khích tiếp tục. "Nếu bắt đầu cùng nhau, thìcần cùnghoàn thành. Bởi vì điều này đang diễn ra và có thể kiếm được tiền", tin nhắn để lại cho biết.

Không rõ lý do tại sao thông tin bị bỏ lại trên một dịch vụ công khai, nhưng nó cung cấp cho các nhà nghiên cứu thông tin về cách nhóm thực hiện các hoạt động, chuyển thanh toán và xây dựng các ứng dụng độc hại.

Nhật ký trò chuyện cũng tiết lộ tên người dùng (username) của hai kẻ cầm đầu hoạt động Geost – những cái tên chúng sử dụng trên các trang web khác và các nhà nghiên cứu cho biết họ sẽ kiểm tra thêm.

Người ta tin rằng nhóm Geost vẫn hoạt động và các nhà nghiên cứu sẽ sử dụng thông tin của họ để theo dõi hoạt động của chúng - bởi vì mặc dù bảo mật của những kẻ tấn công kém, chúng vẫn có quyền truy cập vào một mạng lưới lớn các thiết bị Android bị lây nhiễm.

"Đôi khi mọi người nghĩ rằng phần mềm độc hại hiệu quả nhất phải được siêu mã hóa, siêu phát triển trong nhiều năm. Đôi khi điều đó là đúng, nhưng trong hầu hết các trường hợp, nó rất đơn giản", Anna Shirokova, nhà nghiên cứu bảo mật tại Avast cho biết.

"Hầu hết thời gian bạn nghe về một số thứ rất đơn giản vì bọn tội phạm sử dụng thứ gì đó có sẵn. Chúng không muốn mất nhiều năm để phát triển - chúng không có tiền hoặc tài nguyên cho nó. Chúng chỉ muốn kiếm tiền”, bà cho biết thêm.

.jpeg)

.jpeg)

.png)