Một dạng phần mềm độc hại di động Android mới đã xuất hiện với mục tiêu đánh cắp dữ liệu tài chính của người tiêu dùng, doanh nghiệp.

Ngày 30/4, nhóm nghiên cứu Cyberory Nocturnus cho biết mã độc EventBot đã xuất hiện vào tháng 3, kết hợp với Trojan, có khả năng xoá sổ dữ liệu ứng dụng tài chính của người dùng, cũng như tiến hành gián điệp các nạn nhân.

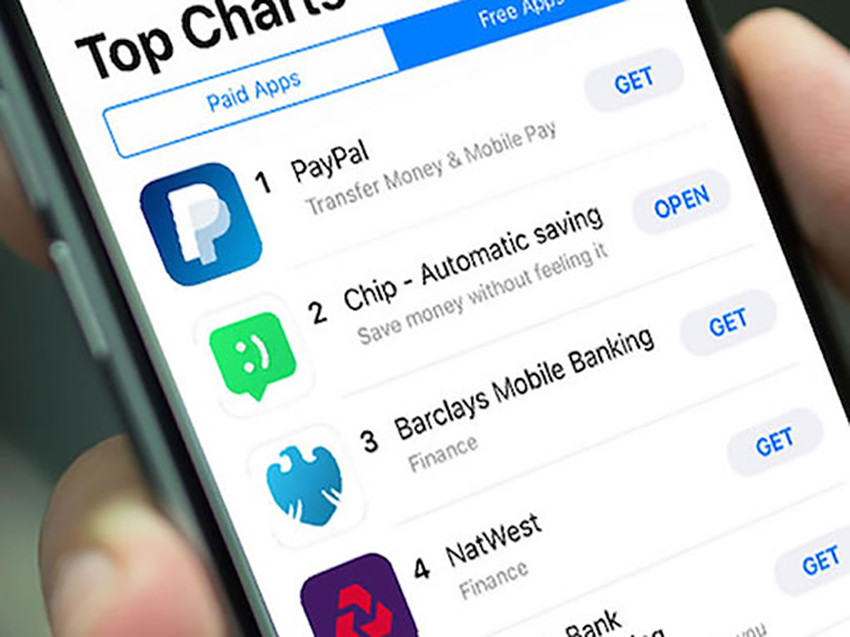

EventBot nhắm mục tiêu hơn 200 ứng dụng tài chính và tiền điện tử di động, bao gồm cả những ứng dụng được các tổ chức ngân hàng nổi tiếng như PayPal, Barclays, CapitalOne UK, Coinbase, TransferWise và Revolut cung cấp. Các dịch vụ tài chính và ngân hàng trên khắp châu Âu và Mỹ là những mục tiêu cụ thể được nhắm đến.

Phần mềm độc hại này dường như vẫn đang được phát triển với các chỉ số bao gồm các số phiên bản 0.0.0.1, 0.0.0.2 và 0.3.0.1, cũng như các ID có tên "test" trong cơ sở mã của phần mềm này.

EventBot lạm dụng các tính năng hỗ trợ truy cập của Android để xâm phạm các thiết bị. Sau khi được tải xuống, các nhà nghiên cứu tin rằng phần mềm độc hại này sẽ giả mạo như một ứng dụng hợp pháp, trước tiên yêu cầu một tập hợp quyền.

Các quyền được yêu cầu bao gồm quyền truy cập vào các tính năng truy cập, các điều khiển cài đặt gói, khả năng mở ổ cắm mạng, để đọc từ bộ nhớ ngoài cũng như tùy chọn để chạy bên trong cùng các tùy chọn khác.

Các nhà nghiên cứu cho biết: Nếu nạn nhân chấp nhận các yêu cầu, phần mềm độc hại có thể "hoạt động như một keylogger (trình theo dõi thao tác bàn phím) và có thể truy xuất thông báo về các ứng dụng và nội dung được cài đặt khác của các cửa sổ đang mở" và sẽ tự động tải xuống, cập nhật tệp cấu hình chứa danh sách mục tiêu của ứng dụng tài chính.

Hiện tại, phần lớn các tổ chức được nhắm mục tiêu là ở Italia, Vương quốc Anh, Đức và Pháp.

Các URL ra lệnh và kiểm soát (C2) cũng được tải xuống. Thông tin được gửi giữa EventBot và C2 được mã hóa bằng Base64, RC4 và Curve25519.

Nhóm nghiên cứu lưu ý: "Tất cả các phiên bản mới nhất của EventBot đều chứa một thư viện ChaCha20 có thể cải thiện hiệu suất khi so sánh với các thuật toán khác như RC4 và AES, tuy nhiên, hiện tại thư viện này không được sử dụng. Điều này cho thấy các tác giả đang tích cực làm việc để tối ưu hóa EventBot theo thời gian".

Phần mềm độc hại thu thập dữ liệu hệ thống từ thiết bị đích, lấy tin nhắn SMS - một tính năng hữu ích để bỏ qua xác thực hai yếu tố (2FA) - và có thể thực hiện thâm nhập web, lấy mã PIN màn hình Samsung, thực hiện theo dõi và đánh cắp dữ liệu không chỉ từ thiết bị của người dùng mà còn từ các ứng dụng, do lạm dụng các tính năng truy cập, cho phép EventBot kiểm soát nhiều tính năng như tự động điền, kết hợp với mô-đun keylogger của nó.

Mối đe doạ nghiêm trọng trong tương lai

Nhóm nghiên cứu Cyberory Nocturnus tin rằng EventBot có khả năng trở thành một mối đe dọa di động nghiêm trọng trong tương lai, vì "nó đang được cải tiến liên tục, lạm dụng tính năng hệ điều hành quan trọng và nhắm mục tiêu là các ứng dụng tài chính".

Vì phần mềm độc hại dường như vẫn đang được phát triển, Cyberory không thể tìm thấy bất kỳ liên kết cụ thể nào cho mục đích phân bổ. Tuy nhiên, cơ sở hạ tầng và C2 của EventBot đã tiết lộ một liên kết tiềm năng đến kẻ đánh cắp thông tin Android được phát hiện trước đó vào cuối năm 2019 khi tiến hành các cuộc tấn công ở Italia.

Cyberory cho rằng EventBot hướng đến các cuộc tấn công di động đang trở nên phổ biến hơn, không chỉ nhắm đến người tiêu dùng sử dụng các ứng dụng tài chính, mà cả các doanh nghiệp sử dụng công nghệ để truy cập dữ liệu tài chính của công ty - vấn đề này có thể nghiêm trọng hơn do sự chuyển đổi sang làm việc từ xa do dịch Covid-19.

Theo các nhà nghiên cứu, khoảng 1/3 phần mềm độc hại hiện nhắm vào các điểm cuối di động và có thể EventBot sẽ trở thành mối đe dọa đáng kể hơn trong tương lai.

Đầu tháng này, Bitdefender đã tiết lộ sự tồn tại của dark_nexus, một mạng botnet mới mà nhóm cho biết "đặt ra sự xấu hổ" cho các botnet khác do các tính năng và tính năng cực kỳ tiên tiến của nó. Nhóm nghiên cứu cho biết dark_nexus có các liên kết mã đến cả Mirai và Qbot, nhưng cơ sở hạ tầng của botnet này mạnh hơn nhiều so với các botnet đã phổ biến khác.

.jpg)

.jpeg)