Fortinet®, công ty về các giải pháp an ninh mạng được tích hợp và tự động hóa trên phạm vi rộng, ngày 6/12 đã công bố báo cáo tình trạng an ninh mạng công nghệ vận hành (OT) toàn cầu năm 2022 (global 2022 State of Operational Technology and Cybersecurity Report).

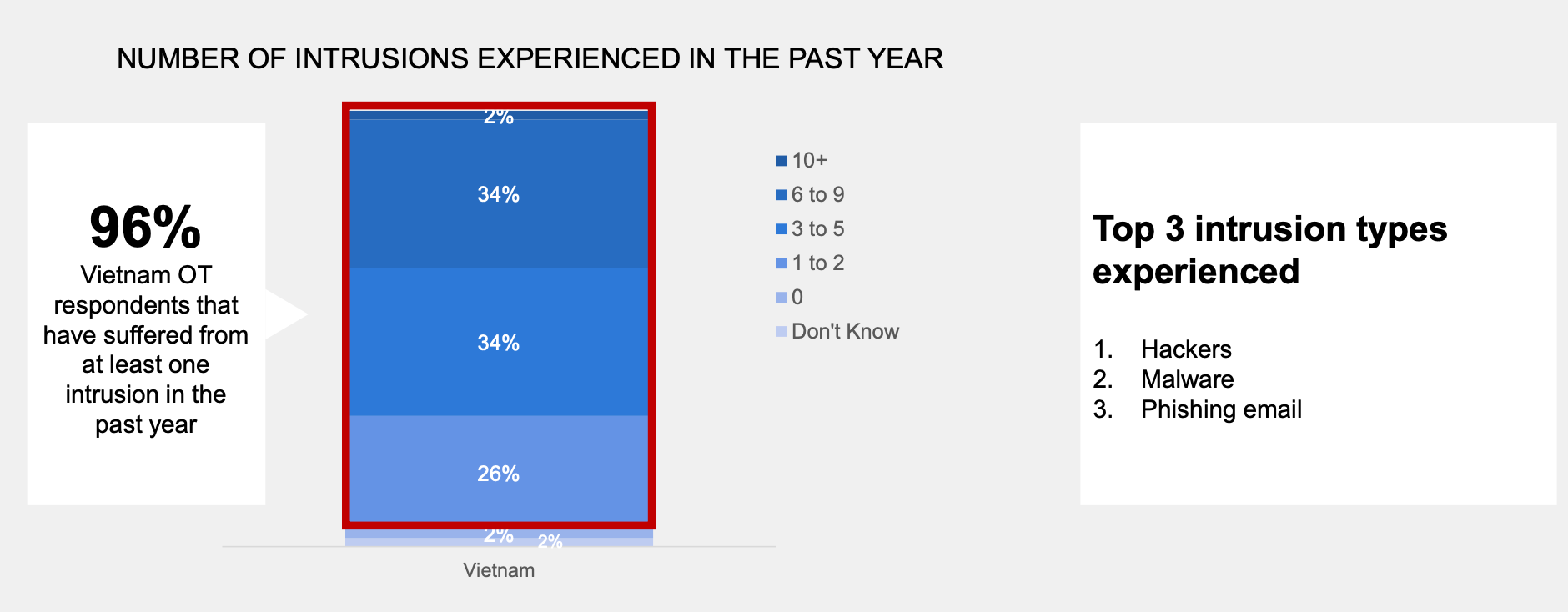

Theo báo cáo, môi trường kiểm soát công nghiệp tiếp tục là mục tiêu của tội phạm mạng - với số liệu toàn cầu là 93%, Việt Nam ở mức 96% tổ chức sở hữu hệ thống OT ghi nhận sự cố tấn công, xâm nhập trong 12 tháng qua. Báo cáo cũng chỉ ra những lỗ hổng phổ biến đồng thời khuyến nghị những giải pháp cần thiết để cải thiện tình hình.

Các hoạt động OT thiếu khả năng kiểm soát tập trung, làm gia tăng rủi ro bảo mật

Báo cáo năm nay được Fortinet thực hiện với Frost & Sullivan dựa trên kết quả của cuộc khảo sát hơn 500 chuyên gia OT toàn cầu được thực hiện vào tháng 3/2022.

Khảo sát tiếp cận những người nắm giữ các vị trí lãnh đạo chịu trách nhiệm về OT và bảo mật OT, từ các nhà quản lý đến giám đốc điều hành cấp cao. Những người được hỏi đại diện cho một loạt các ngành chính sử dụng hệ thống OT, bao gồm sản xuất, vận tải và hậu cần hay chăm sóc sức khỏe.

Ông Vũ Anh Tiến: việc thiếu khả năng kiểm soát tập trung góp phần gây ra rủi ro bảo mật cho hệ thống OT của các tổ chức

Chia sẻ về những chi tiết của báo cáo, ông Vũ Anh Tiến,Frost & Sullivan cho biết chỉ 13% (Việt Nam là 14%) số người được hỏi cho biết tổ chức của họ có khả năng kiểm soát tập trung tất cả các hoạt động trong hệ thống OT. Ngoài ra, chỉ 52% tổ chức có thể theo dõi tất cả các hoạt động OT từ trung tâm điều hành bảo mật (SOC).

Đồng thời, 97% các tổ chức toàn cầu coi OT là một yếu tố vừa phải hoặc quan trọng trong rủi ro bảo mật tổng thể của họ. Các số liệu trong báo cáo cũng chỉ ra rằng việc thiếu khả năng kiểm soát tập trung góp phần gây ra rủi ro bảo mật cho hệ thống OT của các tổ chức nói riêng và làm suy yếu năng lực bảo mật chung trên phạm vi toàn bộ tổ chức.

Ông Tiến cũng cho biết tấn công hệ thống OT ảnh hưởng đáng kể đến năng suất và hoạt động tổng thể của tổ chức. Theo báo cáo, 93% (Việt Nam là 96%) các tổ chức sở hữu hệ thống OT đã ghi nhận ít nhất một vụ vi phạm an ninh mạng trong 12 tháng qua. 3 loại hình tấn công hàng đầu mà các tổ chức Việt Nam gặp phải là tin tặc, phần mềm độc hại và email lừa đảo.

Hậu quả của những vụ xâm nhập này, ông Tiến cho biết là gần 50% (Việt Nam là 60%) tổ chức phải ngừng hoạt động (90% vụ xâm nhập cần hàng giờ hoặc lâu hơn để khôi phục dịch vụ - với Việt Nam số liệu ghi nhận là khoảng 92%). Ngoài ra, 1/3 số đại diện DN trên toàn cầu được hỏi cho biết họ phải hứng chịu hậu quả giảm doanh thu, mất dữ liệu và giá trị thương hiệu bị ảnh hưởng do bị xâm phạm bảo mật.

Trách nhiệm kiểm soát bảo mật OT không nhất quán tại các tổ chức

Theo báo cáo của Fortinet, quyền và trách nhiệm quản lý bảo mật OT chủ yếu thuộc về các Giám đốc hoặc cấp quản lý, ví dụ như giám đốc điều hành nhà máy, giám đốc điều hành Sản xuất. Chỉ 15% số người tham gia khảo sát cho biết tổ chức của họ có giám đốc an ninh thông tin (CISO) chịu trách nhiệm về bảo mật OT.

Báo cáo cũng nêu bảo mật OT đang dần được cải thiện nhưng lỗ hổng bảo mật vẫn tồn tại ở nhiều tổ chức. Chỉ có 21% số đơn vị được khảo sát đạt đến cấp độ 4, linh hoạt và hài hòa trong điều phối và quản lý an ninh OT. Đáng chú ý là ở châu Mỹ Latinh và châu Á - Thái Bình Dương ghi nhận số lượng tổ chức được khảo sát tự đánh giá đã đạt cấp độ 4 lớn hơn so với các khu vực khác trên thế giới.

Báo cáo cho thấy phần lớn các tổ chức sử dụng giải pháp an ninh của 2 - 8 nhà cung cấp khác nhau cho quy mô từ 100 - 10.000 thiết bị hoạt động, và điều này rõ ràng làm tăng thêm tính chất phức tạp trong quản trị. Đối với Việt Nam, báo cáo cho thấy 86% tổ chức có từ 100 thiết bị OT gắn IP đang hoạt động đang phải đối mặt với những thách thức khi sử dụng nhiều công cụ bảo mật OT, tiếp tục tạo ra những lỗ hổng trong tổng thể hệ thống bảo mật của DN.

Có tới 92% tổchức mất hàng giờ hoặc lâu hơn để hoạt động bình thường

Chia sẻ thêm những kết quả từ báo cáo, ông Nguyễn Gia Đức, Giám đốc quốc gia, Fortinet Việt Nam cho biết: "Khi cùng Frost & Sullivan khảo sát, nghiên cứu lĩnh vực OT của Việt Nam, chúng tôi nhận được phản hồi khoảng 60% số lượng tổ chức tham gia khảo sát đã phải ngừng hoạt động vận hành, ảnh hưởng đến năng suất khi gặp phải sự cố tấn công an ninh mạng. Có tới 92% DN OT phải mất nhiều hàng giờ hoặc thậm chí là lâu hơn để hoạt động bình thường trở lại và 56% trong số 92% DN này cho biết phải mất nhiều ngày, nhiều giờ phục hồi lại các hoạt động, dịch vụ".

Ông Nguyễn Gia Đức: Có tới 92% DN OT phải mất nhiều hàng giờ hoặc thậm chí là lâu hơn để hoạt động bình thường trở lại

Cuộc khảo sát cũng chỉ ra 86% các tổ chức không có khả năng hiển thị để kiểm soát tổng thể trong các hoạt động an ninh mạng của họ, điều đó đồng nghĩa với việc họ không biết hết được các mối đe dọa trong mạng của tổ chức mình. Mặc dù tin tặc, phần mềm độc hại và email lừa đảo (BEC) là 3 hình thức tấn công hàng đầu trong năm qua, ransomware vẫn đang nổi lên như mối quan tâm lớn nhất vì tính hiệu quả của phương pháp này. 92% tổ chức chia sẻ mức độ lo ngại cao của họ về phần mềm tống tiền trong môi trường OT.

Ông Đức cũng cho biết: "Kết quả của khảo sát giúp Fortinet hiểu được những yếu tố và chức năng quan trọng nhất khi các tổ chức sở hữu hệ thống OT ở Việt Nam đánh giá và lựa chọn giải pháp bảo mật. Chúng tôi đã và đang nỗ lực chứng minh với khách hàng của mình giá trị của các biện pháp kiểm soát bảo mật tích hợp sẵn trong sản phẩm và những ưu điểm của hệ sinh thái bảo mật OT được xây dựng dựa trên cấu trúc bảo mật Fortinet Security Fabric giúp giải quyết tốt nhất các lỗ hổng của hệ thống OT và tăng cường năng lực bảo mật tổng thể của tổ chức".

Báo cáo cũng đã đưa ra một số khuyến nghị giúp các tổ chức giải quyết các lỗ hổng của hệ thống OT và củng cố năng lực bảo mật tổng thể của họ, như thiết lập Zero Trust Access để ngăn chặn vi phạm; triển khai các giải pháp cung cấp khả năng hiển thị để kiểm soát tập trung cho các hoạt động OT; hợp nhất các công cụ và nhà cung cấp bảo mật để tích hợp trên các môi trường; triển khai công nghệ kiểm soát truy cập mạng (NAC).

Lưu ý thêm, ông Đức cho biết: "Theo báo cáo, mặc dù bảo mật OT đã được các nhà lãnh đạo DN chú trọng hơn, thế nhưng thực tế vẫn tồn tại những lỗ hổng bảo mật nghiêm trọng. Các bộ điều khiển logic (PLC) được thiết kế không có bảo mật, liên tục bị xâm nhập, thiếu khả năng hiển thị tập trung trong các hoạt động OT và việc kết nối ngày càng tăng với OT là một vài thách thức nghiêm trọng mà các tổ chức cần giải quyết ngay".

Theo đó, "bảo mật hội tụ vào cơ sở hạ tầng mạng OT, bao gồm các thiết bị chuyển mạch, AP và tường lửa, là điều cần thiết để phân đoạn môi trường. Điều này kết hợp với một nền tảng mở rộng OT, OT/CNTT hội tụ và CNTT cung cấp khả năng hiển thị và kiểm soát thông suốt từ đầu đến cuối", ông Đức nhấn mạnh./.