Một chiến dịch nhắm đến người sử dụng hệ điều hành Mac của Apple đang phát tán bộ phần mềm độc hại XCSSET, có khả năng chiếm quyền điều khiển trình duyệt web Safari và khai thác lỗ hổng để tải về các mã code JavaScript độc hại nhằm trộm mật khẩu, dữ liệu tài chính và thông tin cá nhân, phát tán phần mềm độc hại ransomware... và nhiều hơn thế.

Một chiến dịch nhắm vào người dùng hệ điều hành Mac của Apple đang phát tán bộ phần mềm độc hại XCSSET.

Cách thức hoạt động

Các nhà nghiên cứu lưu ý rằng, sự lây nhiễm đang được lan truyền thông qua các dự án của những nhà phát triển Xcode.

Theo công ty an ninh mạng Trend Micro, tội phạm mạng đứng sau chiến dịch này, tiến hành gài phần mềm độc hại vào các dự án phát triển ứng dụng cho các hệ điều hành của Apple. Xcode bao gồm một bộ công cụ phát triển phần mềm mở, miễn phí để phát triển các ứng dụng cho hệ sinh thái của Apple từ MacOS tới iOS như macOS, iOS, iPadOS, watchOS và tvOS. Do đó, bất kỳ ứng dụng nào được xây dựng trên Xcode đều có thể bị tấn công.

Theo một phân tích từ Trend Micro, được công bố hôm 14/8/2020, "chúng tôi biết dự án Xcode của một nhà phát triển có chứa phần mềm độc hại - dẫn đến một lỗ hổng chứa các chương trình độc hại. Mối đe dọa gia tăng khi các nhà phát triển bị nhiễm mã độc chia sẻ dữ liệu của họ thông qua những nền tảng như GitHub. Chúng tôi cũng đã xác định được mối đe dọa này có trong các nguồn khác bao gồm VirusTotal và Github, điều đó cho thấy mối đe dọa này là rất lớn".

Phần mềm độc hại ban đầu được đưa vào các dự án Xcode có dạng tệp thực thi Mach-O. Các nhà nghiên cứu đã theo dõi các tệp dữ liệu Xcode của một dự án bị nhiễm và tìm thấy một thư mục ẩn chứa Mach-O, nằm trong một trong các tệp .xcodeproj.

Khi được thực thi, phần mềm độc hại Mach-O kết nối với địa chỉ máy chủ điều khiển và ra lệnh (C2) được mã hóa và bắt đầu chụp ảnh màn hình hiện tại với tốc độ một phút một lần; khi một ảnh màn hình mới được chụp, ảnh trước đó sẽ bị xóa, phân tích của Trend Micro lưu ý.

Tuy nhiên, mục đích chính của Mach-O lại là tải xuống và chạy dữ liệu, một tệp AppleScript có tên là main.scpt, thực hiện hầu hết các hành vi độc hại.

Nghiên cứu lưu ý, khi phần mềm độc hại "chính" được thực thi, trước tiên nó sẽ thu thập thông tin hệ thống cơ bản của người dùng bị nhiễm, sau đó sẽ vô hiệu hóa một số quy trình đang chạy (nếu có), bao gồm các trình duyệt khác nhau (Opera, Edge, Firefox, Yandex và Brave)... Sau đó, phần mềm độc hại bắt đầu thu thập và biên dịch mã độc hại vào một gói ứng dụng Mac. Tên gói được ánh xạ tới tên một ứng dụng nổi tiếng đã cài đặt như Safari.

Các nhà nghiên cứu đã nêu chi tiết rằng, tiếp theo đó, nó sẽ thay thế tệp biểu tượng tương ứng của ứng dụng và "Info.plist" để làm cho ứng dụng giả mạo trông giống như một ứng dụng thực. Do đó, khi người dùng mở ứng dụng giả (mà tưởng là thật) này, ứng dụng độc hại sẽ được khởi chạy.

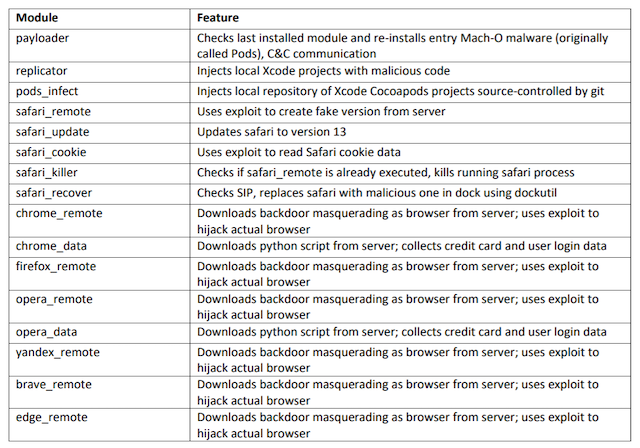

Theo phân tích, khi mở ứng dụng giả ra, các khả năng độc hại của gói ứng dụng giả mạo sau đó sẽ được thực thi, dưới hình thức triển khai một loạt các mô-đun được sử dụng cho các mục tiêu khác nhau: Tiếp quản trình duyệt; đánh cắp thông tin từ các ứng dụng đã cài đặt bao gồm Evernote, Skype và Telegram; và lây lan sang các máy chủ khác. Nó cũng có thể triển khai các mô-đun ransomware và hàng chục khả năng khác. Dưới đây là một phần danh sách:

Danh sách các công việc mà phần mềm độc hại sẽ thực hiện thông qua lỗ hổng từ các dự án Xcode.

Sử dụng lỗ hổng zero-day

Sandbox (Hộp cát) - một kỹ thuật quan trọng trong lĩnh vực bảo mật có tác dụng cô lập các ứng dụng, ngăn chặn các phần mềm độc hại để chúng không thể làm hỏng hệ thống máy tính, hay cài cắm các mã độc nhằm ăn cắp thông tin cá nhân của người dùng.

Phần mềm độc hại này cũng sử dụng lỗ hổng zero-day trong Data Vault cho phép vượt qua tính năng bảo vệ toàn vẹn hệ thống (SIP) của macOS, để lấy cắp cookie Safari và Safari for WebKit Development, zero-day cho phép tạo tập lệnh trên nhiều trang web (UXSS), giúp những kẻ tấn công đưa JavaScript vào phiên bản phát triển của Safari cũng như các trình duyệt khác mà không cần lo lắng về Sandbox.

Trong trường hợp thứ hai, phần mềm độc hại đưa mã JavaScript độc hại vào trang trình duyệt hiện tại. Sau đó những kẻ tấn công có thể thao túng các kết quả của trình duyệt; thao túng và thay thế Bitcoin và các địa chỉ tiền điện tử khác được tìm thấy; thay thế liên kết tải xuống Chrome bằng liên kết đến gói phiên bản cũ; đánh cắp thông tin đăng nhập Google, Yandex, Amocrm, SIPmarket, PayPal và Apple ID; ăn cắp dữ liệu thẻ tín dụng được liên kết trong Apple Store; ngăn người dùng thay đổi mật khẩu và ghi lại mật khẩu mới và chụp ảnh màn hình của các trang web được truy cập nhất định.

Threat Post đã liên hệ với Trend Micro để tìm hiểu xem liệu lỗ hổng zero-day đã được công bố hay chưa, và có thêm thông tin chi tiết nào về chúng hay không.

Và Trend Micro cho biết, họ có thể thu thập danh sách các địa chỉ IP của nạn nhân từ C2; con số này bao gồm 380 mục tiêu bị nhiễm riêng lẻ; hầu hết là ở Trung Quốc và Ấn Độ. Trend Micro cũng lưu ý rằng, cho đến nay họ đã quan sát thấy phần mềm độc hại XCSSET ảnh hưởng đến hai dự án Xcode, nhưng cảnh báo rằng chiến dịch này còn có khả năng lây lan.

Tuy nhiên các chuyên gia cũng cảnh báo rằng, không bị phát hiện không có nghĩa không còn dự án nào bị ảnh hưởng. Trend Micro kết luận: "Với bối cảnh hệ điều hành Mac OS X đang phát triển và cải tiến nhanh chóng, không có gì ngạc nhiên khi những kẻ phát triển phần mềm độc hại giờ đây cũng tận dụng cả các nhà phát triển có tham vọng và dày dạn kinh nghiệm vì lợi ích của riêng họ. Các chủ dự án nên tiếp tục kiểm tra 3 lần tính toàn vẹn của các dự án của họ để chắc chắn đã khắc phục các vấn đề không đáng có như bị lây nhiễm phần mềm độc hại trong tương lai."

XCode là bộ phát triển phần mềm tích hợp được Apple tạo ra và chạy trên hệ điều hành Mac để các lập trình viên có thể phát triển phần mềm cho Mac và iOS. Phiên bản đầu tiên của XCode được phát hành vào năm 2003 và hiện là phiên bản 11.6 được phát hành vào năm ngày 4/8/2020. XCode được phát hành miễn phí cho người dùng Mac tải về thông qua chợ ứng dụng App Store.

.jpeg)