Các học giả từ Phòng thí nghiệm Khoa học máy tính và Trí tuệ nhân tạo của Viện Công nghệ Massachusetts (MIT CSAIL) vừa công bố một công trình đề cập cách hoạt động của chiếc ví mới này.

Các nhà giao dịch và nhà đầu tư vào tiền điện tử như Bitcoin (BTC) và Ethereum (ETH) có tùy chọn lưu trữ tiền ảo của họ với các sàn giao dịch trực tuyến hoặc ví điện tử, loại ví nhằm mục đích giữ tiền điện tử an toàn khỏi các trạm giao dịch trong trường hợp bị tấn công mạng và trộm cắp.

Các hệ thống máy tính, với bình diện tấn công rộng lớn, không thể được coi là một lựa chọn an toàn. Hiện nay đang có xu hướng chuyển sang các phương pháp xác minh và xác thực dựa trên phần cứng - chẳng hạn như các thiết bị YubiKey vật lý - các giải pháp phần cứng có thể là một lựa chọn bảo mật tốt hơn về lâu dài.

Tại cuộc gặp gỡ Bitfi 2018, các nhà nghiên cứu bảo mật quan tâm đã ủng hộ John McAfee chứng minh ví tiền điện tử "không thể bẻ khóa", dù có bị tấn công.

Kể từ sau đó, các lỗ hổng đã được tìm thấy trong các ví Trezor, các báo cáo đã đề cập các phương thức tấn công có thể được sử dụng để thỏa hiệp cùng nhà cung cấp cũng như đối thủ Ledger và ShapeShift cũng phải giải quyết các vấn đề bảo mật liên quan đến phần cứng.

MIT CSAIL tin rằng họ có câu trả lời cho việc bảo mật lỏng lẻo ảnh hưởng đến sự an toàn của tiền điện tử. Sinh viên tốt nghiệp và tác giả chính của công trình, Anish Athalye, cùng với nhóm nghiên cứu đã phát triển "Notary", ví tiền có hình thức USB mà các nhà nghiên cứu tuyên bố "loại bỏ toàn bộ các loại lỗi ảnh hưởng đến ví hiện có" và cũng có thể tăng cường bảo mật tổng thể của phê duyệt giao dịch.

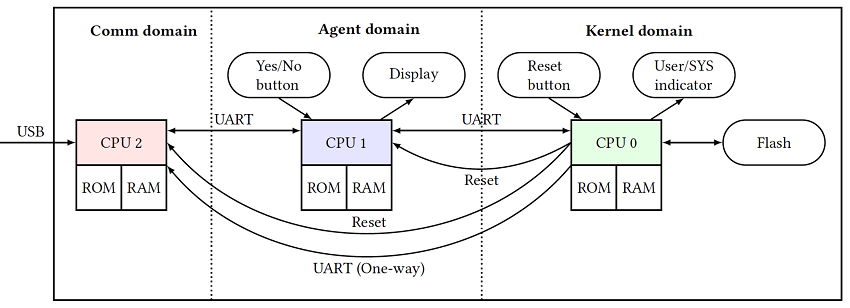

Điểm khác biệt của Notary là thiết kế an toàn để giảm thiểu các cuộc tấn công mạng thành công. Được gọi là "chuyển đổi dựa trên thiết lập lại" (Reset-based switching), loại ví này sẽ thiết lập lại CPU, bộ nhớ và các thành phần phần cứng khác khi người dùng chuyển đổi giữa ứng dụng này sang ứng dụng khác.

"Mục tiêu của phương pháp này là để các ứng dụng được cách ly mạnh mẽ hơn với nhau, do đó việcbảo mật cácứng dụng trong ví không bị đe dọa nếu một ứng dụng duy nhất bị tấn công hoặc có lỗ hổng", MIT cho hay.

Chuyển đổi dựa trên thiết lập lại nhằm loại bỏ mối đe dọa của các lớp dễ bị tổn xâm phậm bằng cách thay đổi cơ sở hạ tầng của một thiết bị để hoạt động như một hệ thống nhiều máy tính. Notary chạy mã quản lý trên một hệ thống và các ứng dụng trên một hệ thống khác - và do đó, khi chuyển đổi tác vụ xảy ra, bảng điều khiển quản lý sẽ thiết lập lại đầy đủ máy tính ứng dụng trước khi khởi động một ứng dụng khác.

Bằng cách sử dụng các hệ thống trên chip vật lý (SoC) riêng biệt, điều này có thể vô hiệu hóa các mối đe dọa như tấn công Rowhammer. Rowhammer từ năm 2012 được biết đến là một vấn đề nghiêm trọng trong các chip nhớ truy cập ngẫu nhiên động (DRAM) thế hệ mới, liên tục truy cập vào một row trong bộ nhớ có thể gây ra tấn công “bit flipping” trong một row liền kề, dẫn đến bất kỳ ai cũng có thể thay đổi nội dung của bộ nhớ máy tính.

Nhóm nghiên cứu nói rằng do chuyển đổi thiết lập lại, các lỗi bộ nhớ - đặc biệt là các lỗi liên quan đến các đơn vị bảo vệ bộ nhớ dễ bị tổn thương (memory protection units - MPU) có thể phá vỡ sự cô lập ứng dụng, có thể tránh được. Bản thân MPU không được sử dụng, có lợi cho các miền và thiết lập lại riêng biệt mang tính vật lý.

Một lớp lỗ hổng khác mà ví này nhằm mục đích tránh là các lỗi gọi hệ thống có thể được kích hoạt khi các ứng dụng riêng lẻ được cấp quyền đọc bộ nhớ kernel (thành phần trung tâm của hầu hết các hệ điều hành).

"Notarygiải quyết vấn đề này bằng cách không cần bất kỳ hệ thống nào yêu cầu có thể đọc dữ liệu: các ứng dụng được cung cấp tất cả dữ liệu thời điểm tải trước khi các ứng dụng được khởi động", các nhà nghiên cứu nói.

Các lỗi phần mềm cũng đang gia tăng. Ví dụ, lỗi bảo mật tràn bộ đệm có thể được kích hoạt bởi các gói dữ liệu được gửi qua các giao diện USB, nhưng nhóm nghiên cứu đã cố gắng giảm thiểu những rủi ro đó bằng cách cách ly phần mềm liên quan đến USB bên ngoài các khu vực "quan trọng về bảo mật" của hệ thống.

Hình ảnh của Notary (Ảnh: MIT CSAIL)

Theo nhà nghiên cứu, các ví phần cứng không nên được coi đơn giản là một phương tiện để lưu trữ tiền điện tử - thay vào đó, chúng có thể giữ giá trị trong một phạm vi ứng dụng rộng hơn. Miễn là bảo mật được giữ ở trung tâm của phần cứng.

Athalye cho biết: "Một máy tính là một bề mặt tấn công khổng lồ như vậy, với rất nhiều phức tạp và nhiều mã. Điều này có nghĩa là rất nhiều lỗi và có thể bị khai thác nếu các tác nhân độc hại biết tìm ra chỗ. Việc có thể xây dựng ví phần cứng an toàn sẽ dẫn đến bảo mật tốt hơn cho rất nhiều loại ứng dụng khác nhau."

Công trình nghiên cứu có thể truy cập đầy đủ tại đây: https://pdos.csail.mit.edu/papers/notary:sosp19.pdf