Những cuộc tấn công này bắt đầu xảy ra phổ biến từ cuối năm 2014, dựa trên thói quen của người dùng là sử dụng cùng một mật khẩu cho nhiều tài khoản

Điểm qua những cuộc tấn công Credential stuffing nổi tiếng

Trong một báo cáo mới đây của Recorded Future, các nhà nghiên cứu đã cho thấy tội phạm mạng đã sử dụng hàng triệu bộ thông tin bị đánh cắp từ các nền tảng và các công ty trực tuyến cao cấp như Adobe, Dailymotion, VK, Bell, Tumblr, Comcast, Fling, Sony và LinkedIn, cũng như các bộ sưu tập khổng lồ gồm hàng trăm triệu tài khoản bị đánh cắp được bán trên các thị trường web đen để thực hiện các cuộc tấn công Credential stuffing.

Các tổ chức được nhắm mục tiêu nhiều nhất là từ các ngành tài chính, thương mại điện tử, truyền thông xã hội và giải trí, công nghệ thông tin và viễn thông, nhà hàng và bán lẻ và ngành vận tải.

Kể từ đầu năm 2019, đã có một số chiến dịch Credential stuffing thành công trong việc tìm cách xâm nhập vào các hệ thống máy tính của TurboTax, Dunkin 'Donuts, Basecamp và Dailymotion.

Ngoài ra, một báo cáo của Akamai từ tháng 2 cho thấy khoảng 10 tỷ lần các hacker đã sử dụng chiêu thức Credential stuffing trong khoảng từ tháng 5 đến tháng 12 năm 2018 để tấn công vào các trang web bán lẻ.

Credential stuffing lấy thông tin từ đâu?

Như được giải thích thêm bởi Recorded Future, ngoài các thông tin bị đánh cắp hoặc rò rỉ, các hacker còn phải sử dụng các công cụ kiểm tra tài khoản chuyên dụng và một nhóm proxy để lựa chọn và sử dụng trong các cuộc tấn công, để tránh việc IP của chúng bị liệt vào blacklist.

Mặc dù nghe có vẻ khó hiểu đối với người ngoài, đối với tội phạm mạng sử dụng web đen (dark web) hàng ngày, việc mua cơ sở dữ liệu của hàng chục hoặc hàng trăm ngàn proxy cũng dễ dàng như việc một người đổ đầy bình xăng của họ.

Báo cáo cho biết: "Với khoản đầu tư nhỏ khoảng 550 đô la, bọn tội phạm có thể mong đợi kiếm được ít nhất 20 lần lợi nhuận từ việc bán thông tin đăng nhập bị xâm phạm”. Với 550 đô la, kẻ gian mua phần mềm kiểm tra với giá 150 đô la, cơ sở dữ liệu thông tin xác thực bị rò rỉ/bị đánh cắp với khoảng 100 nghìn hồ sơ người dùng và lượng proxy đủ để thực hiện các cuộc tấn công Credential stuffing của chúng với giá 250 đô la/tuần.

Recorded Future cũng giải thích rằng "cứ một triệu kết hợp email và mật khẩu ngẫu nhiên, kẻ tấn công có thể có khả năng làm tổn thương từ 10.000 đến 30.000 tài khoản. Ngoài ra, cùng một cơ sở dữ liệu có thể được sử dụng lại nhiều lần để hack hàng chục trang web khác nhau, thậm chí còn tạo lợi nhuận cao hơn".

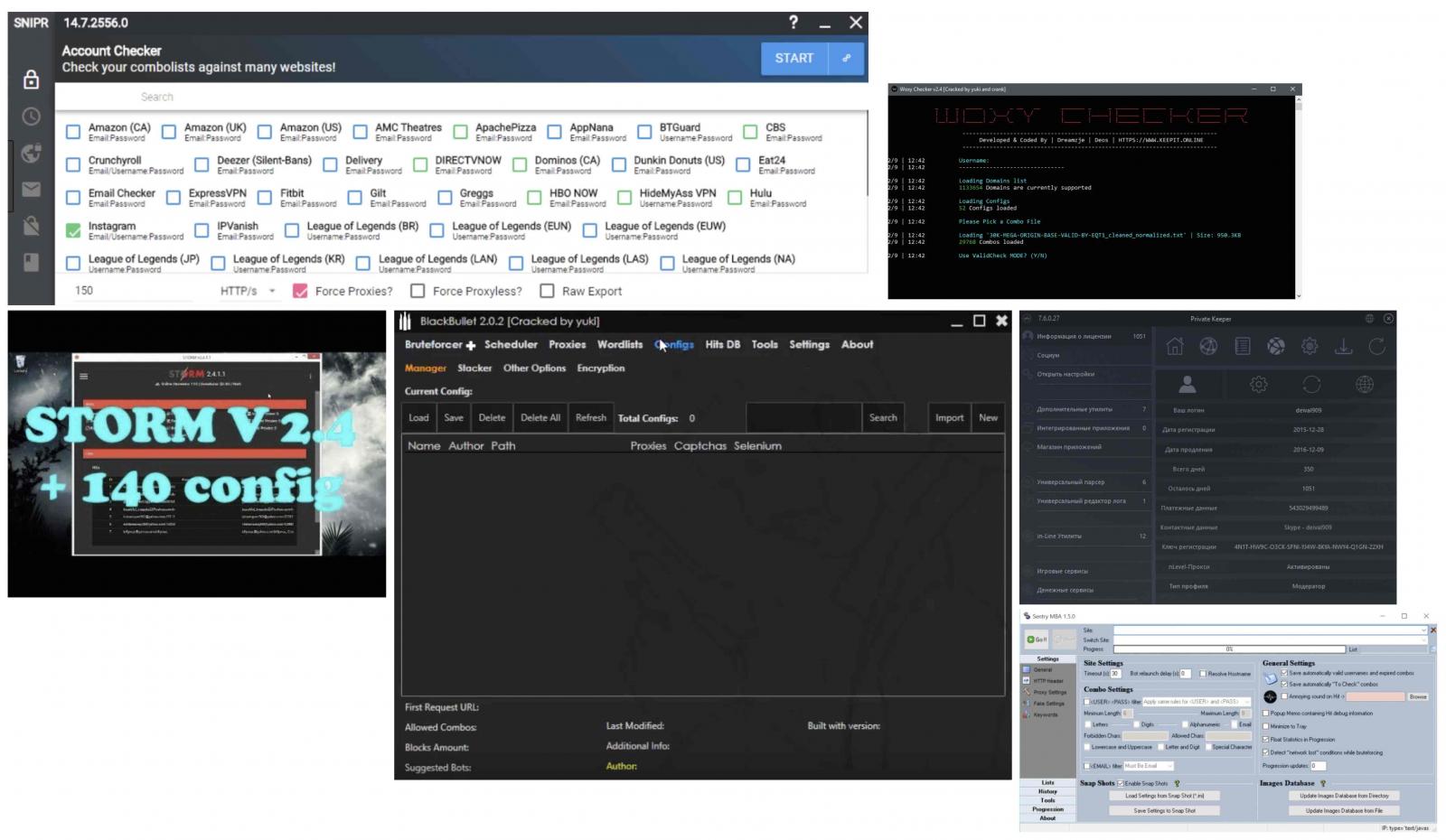

Hơn thế nữa, trong khi có ít nhất một công cụ miễn phí (được bán dưới dạng phần mềm quyên góp) có tên STORM, kẻ gian cũng có thể có được phần mềm bắt buộc đăng nhập trả phí như Black Bullet, Private Keeper, SNIPR, Sentry MBA và WOXY, đi kèm với giá từ 0,80 đô đến 20 đô.

Mỗi phần mềm này đều có một bộ tính năng riêng, từ khả năng bỏ qua captcha, hỗ trợ proxy với danh sách tự động cập nhật và hỗ trợ Selenium WebSearch cho đến các phiên bản đồng thời và bắt buộc dựa trên từ điển.

Làm sao để giảm thiểu các cuộc tấn công Credential stuffing

Điều chắc chắn trong thời điểm hiện tại là có và sẽ không thiếu các bộ sưu tập thông tin khổng lồ như Bộ sưu tập Collection #1 87,18 GB được phát hiện vào giữa tháng 1, do các nhóm hacker sử dụng trong các cuộc tấn công Credential stuffing.

Do vậy, để có thể bảo vệ người dùng, các tổ chức hầu hết đều triển khai hệ thống xác thực đa yếu tố (MFA – multi factor authentication) "chặn vectơ Credential stuffing". Tuy nhiên, điều này cũng không hề dễ dàng nhận được sự đồng thuận của các khách hàng, do rất nhiều khách hàng đã xác nhận rằng họ "có thể không sẵn sàng chọn bảo mật thay vì sự thuận tiện"

Đồng thời, khách hàng cũng có thể tự bảo vệ mình bằng cách không bao giờ sử dụng cùng một mật khẩu trên nhiều dịch vụ, sử dụng trình quản lý mật khẩu để lưu trữ thông tin đăng nhập của họ một cách an toàn và tạo mật khẩu phức tạp hơn, cũng như bật xác thực hai yếu tố (2FA) cho tất cả các dịch vụ hỗ trợ.

Người dùng cũng có thể đăng ký các dịch vụ thông báo vi phạm, chẳng hạn như nền tảng haveibeenpwned.com rất hữu ích của Troy Hunt, để được thông báo khi một trong các tài khoản của họ bị rò rỉ cơ sở dữ liệu thông tin sau khi vi phạm bảo mật.

Recorded Future khuyến nghị một vài biện pháp giảm thiểu khác mà các tổ chức có thể thực hiện để ngăn chặn và chặn các cuộc tấn công Credential stuffing như sau:

- Tội phạm thường sẽ sử dụng các dịch vụ proxy được trả tiền ngoài việc sử dụng các proxy miễn phí, có sẵn công khai để tiếp tục tấn công. Tuy nhiên, phân tích của các chuyên gia cho thấy các dịch vụ như vậy thường sử dụng các kỹ thuật giả mạo địa lý để tạo ra một nhóm IP rộng. Các tên miền như vậy sẽ có cùng địa chỉ IP, nhưng chúng sẽ sử dụng các mạng con khác nhau. Giám sát hoạt động lưu lượng truy cập web từ các IP đó cung cấp các khả năng giảm thiểu bổ sung.

- Giám sát các cộng đồng tội phạm ngầm về tính khả dụng của các tệp cấu hình mới nhắm mục tiêu vào tổ chức, mua lại và phân tích kỹ lưỡng các tệp đó để bổ sung vào các dấu hiệu nhận biết các cuộc tấn công.