Các dịch vụ điện toán đám mây không an toàn có thể là một rủi ro lớn đối với các tổ chức, bởi bọn tội phạm mạng thường xuyên nhắm vào các mục tiêu này. Nghiên cứu đã cho thấy dịch vụ đám mây có thể bị cấu hình sai hoặc dễ bị tấn công như thế nào, sau khi triển khai hàng trăm honeypot được thiết kế để trông giống như cơ sở hạ tầng không an toàn, một số trong số đó tồn tại chỉ vài phút trước khi bị tin tặc xâm nhập.

Honeypot là một hệ thống tài nguyên thông tin được xây dựng với mục đích giả dạng, đánh lừa những kẻ sử dụng và xâm nhập không hợp pháp, thu hút sự chú ý, ngăn không cho chúng tiếp xúc với hệ thống thật. Honeypot có thể giả dạng bất cứ loại máy chủ tài nguyên nào như Mail Server, Domain Name Server, Web Server...

Tin tặc thường lợi dụng những dịch vụ đám mây không an toàn

Các nhà nghiên cứu an ninh mạng tại Palo Alto Networks đã thiết lập một honeypot bị xâm phạm gồm 320 nút trên khắp thế giới, tạo thành từ nhiều phiên bản được định cấu hình sai của các dịch vụ đám mây phổ biến, bao gồm giao thức máy tính từ xa (RDP), giao thức vỏ bảo mật (SSH), khối tin nhắn máy chủ (SMB) và cơ sở dữ liệu Postgres.

Honeypot cũng bao gồm các tài khoản được định cấu hình để có mật khẩu mặc định hoặc mật khẩu yếu - chính xác là những thứ mà bọn tội phạm mạng đang tìm kiếm khi cố gắng xâm phạm mạng.

Và không lâu trước khi bọn tội phạm mạng phát hiện ra honeypot và tìm cách khai thác nó - một số trang web đã bị xâm nhập trong vài phút trong khi 80% trong số 320 honeypot bị xâm phạm trong vòng 24 giờ. Và tất cả đã bị xâm phạm trong vòng một tuần.

Ứng dụng bị tấn công nhiều nhất là secure shell, đây là một giao thức truyền thông mạng cho phép hai máy giao tiếp với nhau. Mỗi honeypot SSH bị xâm phạm trung bình 26 lần một ngày. Honeypot bị tấn công nhiều nhất đã bị xâm phạm tổng cộng 169 lần chỉ trong một ngày.

Trong khi đó, một kẻ tấn công đã xâm phạm 96% trong số 80 honeypot của cơ sở dữ liệu Postgres trong vòng 90 giây.

Jay Chen, nhà nghiên cứu bảo mật đám mây chính tại Palo Alto Networks, cho biết: "Tốc độ quản lý lỗ hổng thường được đo bằng ngày hoặc tháng. Thực tế là những kẻ tấn công có thể phát hiện và xâm nhập vào các honeypot với tốc độ tính bằng phút, điều này thực sự gây sốc. Nghiên cứu này chứng minh tính rủi ro của các thiết bị không an toàn”.

Các dịch vụ đám mây bị lộ hoặc có cấu hình kém như những dịch vụ được triển khai trong honeypot trở thành mục tiêu hấp dẫn cho các loại tội phạm mạng.

Một số hoạt động ransomware khét tiếng đã khai thác các dịch vụ đám mây không an toàn, để có được quyền truy cập ban đầu vào mạng của nạn nhân, và cuối cùng là mã hóa càng nhiều dữ liệu càng tốt, trước khi yêu cầu một khoản tiền chuộc nhiều triệu USD để đổi lấy khóa giải mã.

Trong khi đó, các nhóm tin tặc được nhà nước hậu thuẫn cũng nhắm mục tiêu vào các lỗ hổng trong các dịch vụ đám mây như một phương tiện xâm nhập lén lút vào mạng lưới, để thực hiện các hành vi gián điệp, đánh cắp dữ liệu hoặc triển khai phần mềm độc hại mà không bị phát hiện.

Và như nghiên cứu đã chứng minh, bọn tội phạm mạng không mất nhiều thời gian để tìm ra các hệ thống tiếp xúc với internet.

"Khi một dịch vụ dễ bị tấn công kết nối internet, những kẻ tấn công cơ hội có thể tìm thấy và tấn công nó chỉ trong vài phút. Vì hầu hết các dịch vụ sử dụng internet này được kết nối với một số khối lượng công việc đám mây khác, nên bất kỳ dịch vụ nào bị vi phạm đều có thể dẫn đến sự xâm phạm toàn bộ môi trường đám mây”, Chen nói.

Khi nói đến việc nâng cao bảo mật cho các tài khoản được sử dụng để truy cập các dịch vụ đám mây, các tổ chức nên tránh sử dụng mật khẩu mặc định và người dùng nên được cung cấp xác thực đa yếu tố để tạo thêm một rào cản ngăn chặn việc khai thác thông tin đăng nhập bị rò rỉ.

Điều quan trọng là các tổ chức phải áp dụng các bản vá bảo mật ngay khi chúng có sẵn để ngăn chặn tội phạm mạng lợi dụng các hành vi khai thác - và đó cũng là một chiến lược áp dụng cho các ứng dụng đám mây.

"Kết quả nghiên cứu nhắc lại tầm quan trọng của việc giảm thiểu và vá các vấn đề bảo mật một cách nhanh chóng. Khi một dịch vụ bị định cấu hình sai hoặc dễ bị tấn công bị lộ trên internet, những kẻ tấn công chỉ mất vài phút để phát hiện và xâm phạm dịch vụ”, Chen nói.

⅔ các vụ tấn công vào đám mây có thể tránh được

Theo báo cáo mới nhất về cảnh quan mối đe dọa an toàn thông tin đám mây (Cloud Security Threat Landscape) của IBM Security X-Force, ⅔ sự cố bảo mật đám mây có thể tránh được nếu cấu hình ứng dụng, cơ sở dữ liệu và chính sách bảo mật được thực hiện đúng.

Theo nghiên cứu, hai trong số ba môi trường đám mây bị tấn công "có thể đã được ngăn chặn bằng cách tăng cường hệ thống mạnh mẽ hơn, chẳng hạn như thực hiện đúng các chính sách bảo mật và hệ thống vá lỗi".

Trong khi lấy mẫu môi trường đám mây được quét, trong mọi trường hợp kiểm tra thâm nhập, nhóm nghiên cứu phát hiện ra vấn đề đều nằm ở thông tin xác thực hoặc chính sách bảo mật.

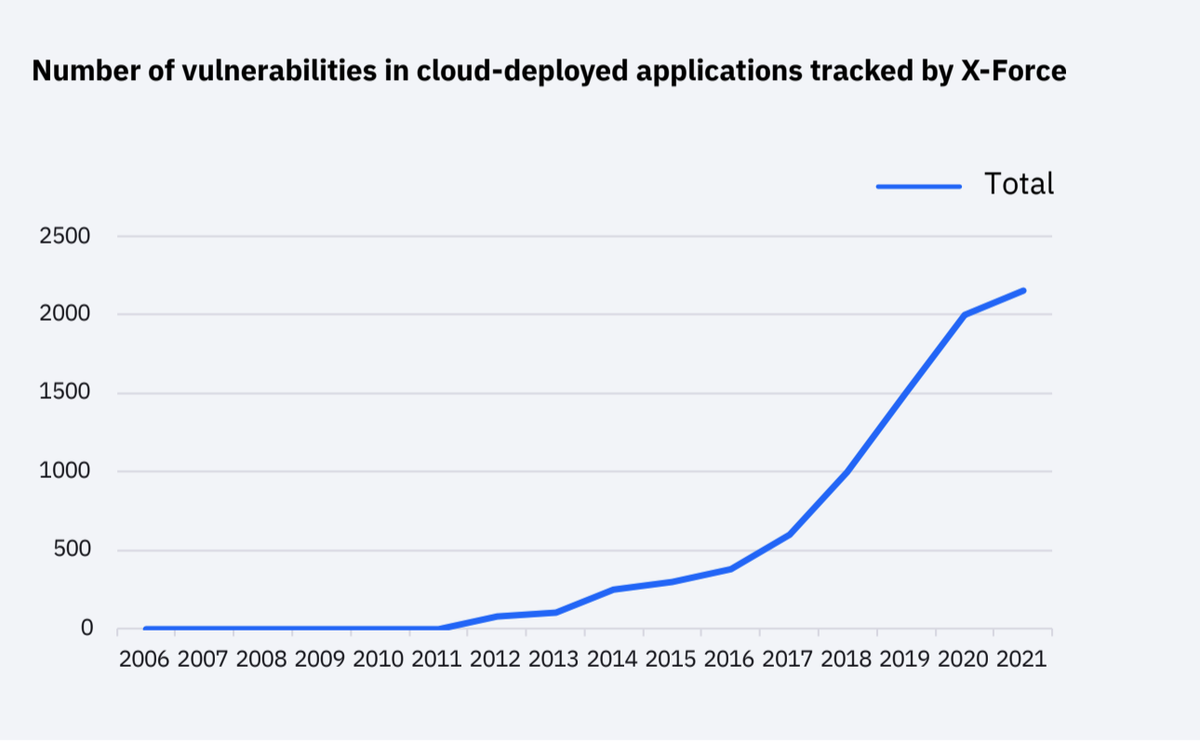

Số lượng các ứng dụng đám mây chứa lỗ hổng bảo mật do X-Force theo dõi. Nguồn: IBM

Các nhà nghiên cứu tin rằng hơn một nửa số vụ vi phạm bảo mật đám mây gần đây liên quan đến các ứng dụng và dịch vụ không được các nhóm CNTT trung tâm quản lý hoặc giám sát.

Định cấu hình sai, lỗi API hoặc lỗi tiếp xúc và giám sát trong việc bảo mật môi trường đám mây cũng đã dẫn đến việc tạo ra một thị trường ngầm thịnh vượng cho hacker khai thác quyền truy cập ban đầu vào đám mây công cộng.

IBM cho biết: “Nhiều doanh nghiệp không có độ tự tin và kiến thức chuyên môn khi định cấu hình các biện pháp kiểm soát bảo mật trong môi trường điện toán đám mây so với môi trường tại chỗ, điều này dẫn đến một môi trường bảo mật phân mảnh và phức tạp hơn, khó quản lý hơn”. Do đó, các tổ chức cần quản lý cơ sở hạ tầng phân tán của họ như một môi trường duy nhất để loại bỏ sự phức tạp và đạt được khả năng hiển thị mạng tốt hơn từ đám mây.

.jpg)