Lỗ hổng trên những hệ thống điều khiển công nghiệp tăng vọt: Hơn 1/3 chưa được vá

Nửa đầu năm 2023, 34% lỗ hổng bảo mật ảnh hưởng đến các hệ thống điều khiển công nghiệp (Industrial Control System - ICS) không có bản vá hoặc biện pháp khắc phục, ghi nhận mức tăng đáng kể so với 13% của năm trước.

Theo dữ liệu do công ty giám sát tài sản và an ninh mạng SynSaber, trong nửa đầu năm 2023, tổng cộng có 670 lỗ hổng ICS đã được báo cáo tới cơ quan an ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA), giảm so với 681 lỗ hổng được báo cáo trong nửa đầu năm 2022.

.jpg)

Trong số 670 lỗ hổng có 88 lỗ hổng được xếp hạng nguy cấp, 349 ở mức nghiêm trọng, 215 được xếp hạng trung bình và 18 ở mức độ nghiêm trọng thấp. 227 lỗ hổng chưa được vá so với 88 lỗ hổng chưa được vá trong khi nửa đầu năm 2022.

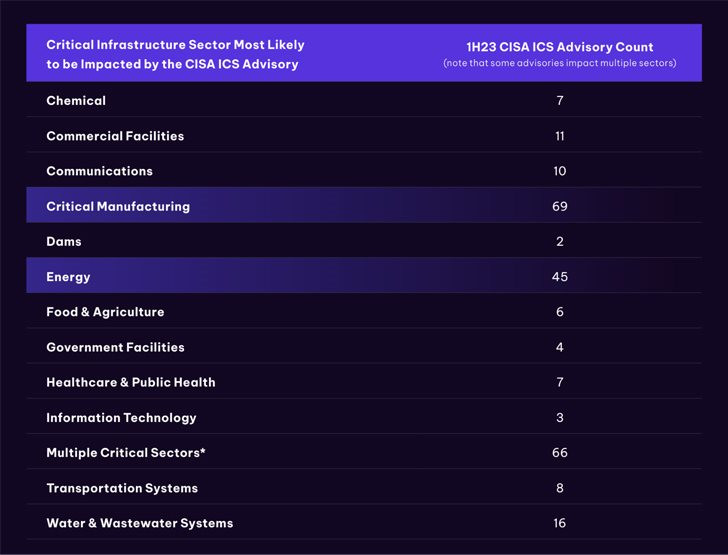

Theo thông tin từ phía công ty: "Các ngành sản xuất quan trọng (chiếm 37,3% lỗ hổng được báo cáo) và năng lượng (chiếm 24,3% tổng số lỗ hổng được báo cáo) có nguy cơ bị ảnh hưởng nhiều nhất".

Ngoài ra, còn có các ngành dọc đáng chu ý khác dễ bị ảnh hưởng bao gồm: các hệ thống xử lý nước và nước thải, các cơ sở thương mại, thông tin liên lạc, giao thông vận tải, hóa chất, y tế, thực phẩm, nông nghiệp và các cơ quan của chính phủ.

Ngoài ra, dữ liệu của SynSaber phát hiện một số điểm đáng chú ý khác như sau: Những nhà cung cấp bị ảnh hưởng nhiều nhất trong lĩnh vực sản xuất quan trọng bao gồm: Mitsubishi Electric (20,5%), Siemens (18,2%) và Rockwell Automation (15,9%); Những nhà cung cấp bị ảnh hưởng nhiều nhất trong lĩnh vực năng lượng gồm: Hitachi Energy (39,5%), Advantech (10,5%), Delta Electronics và Rockwell Automation (đều 7,9%); Siemens đứng đầu về số lượng lỗ hổng trong nửa đầu năm 2023 với 41 lỗ hổng.

.jpg)

Năm loại lỗ hổng thường gặp là: Vấn đề về sử dụng miễn phí, đọc ngoài giới hạn, xác thực đầu vào không đúng, ghi ngoài giới hạn và race condition (lỗi xảy ra khi có hai hay nhiều yêu cầu truy cập và cùng lúc muốn thay đổi dữ liệu).

Hơn nữa, 84,6% báo cáo lỗ hổng có nguồn gốc từ các nhà sản xuất thiết bị gốc (OEM) và nhà cung cấp bảo mật ở Hoa Kỳ, tiếp theo là Trung Quốc, Israel và Nhật Bản. Nghiên cứu độc lập và nghiên cứu hàn lâm lần lượt chiếm 9,4% và 3,9%.

Công ty cũng chỉ ra: "Các lỗ hổng Forever-Day vẫn là một vấn đề - 6 khuyến nghị CISA cho các sản phẩm của nhà cung cấp ICS đã hết hạn sử dụng với các lỗ hổng nguy cấp không có bản cập nhật, bản vá, bản cập nhật phần cứng/phần mềm/hoặc giải pháp thay thế".

Tuy nhiên, SynSaber lưu ý rằng, chỉ dựa vào những khuyến nghị của CISA, đối v ới ICS là chưa đủ. Các tổ chức cần theo dõi nhiều nguồn thông tin để hiểu rõ hơn về các lỗ hổng có liên quan đến những môi trường của họ.

"Cần thận trọng để hiểu các lỗ hổng trong môi trường mà chúng xuất hiện. Vì mỗi môi trường công nghệ vận hành (OT) của mỗi tổ chức không giống nhau cả về môi trường mục đích sử dụng nên khả năng và mức độ ảnh hưởng mà nó có thể gây ra cho mỗi tổ chức sẽ khác nhau rất nhiều".

Hơn nữa, những phát hiện này được đưa ra khi công ty bảo mật Nozomi Networks tiết lộ "một lượng lớn các dấu hiệu quét mạng trong các cơ sở xử lý nước, những cảnh báo mật khẩu trong ngành vật liệu xây dựng, hoạt động chuyển giao chương trình trong máy móc công nghiệp, và nỗ lực cấy gói giao thức OT trong các mạng dầu khí".

Nozomi Networks cho biết họ phát hiện trung bình 813 cuộc tấn công/ngày nhắm vào các honeypot (một hệ thống tài nguyên thông tin được xây dựng với mục đích giả dạng để đánh lừa những kẻ sử dụng và xâm nhập) của mình, với các địa chỉ IP của kẻ tấn công hàng đầu như từ Trung Quốc, Hoa Kỳ, Hàn Quốc, Đài Loan và Ấn Độ./.