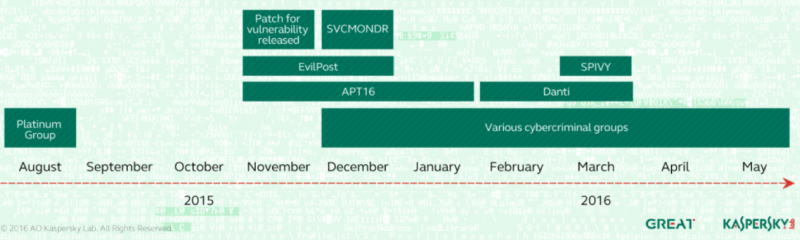

Lỗ hổng thực thi mã từ xa, được xác định là CVE-2015-2545 đã bị khai thác bởi một nhóm APT có tên là Platinum và TwoForOne trước khi Microsoft đưa ra một bản vá vào tháng 9/2015. Kẻ tấn công này đã hoạt động từ cuối 2009 và nhắm mục tiêu vào các tổ chức ở các khu vực Nam và Đông Nam Á.

CVE-2015-2545 có thể đượcị khai thác để thực thi mã tùy chỉnh thông qua các file ảnh EPS lừa đảo đặc biệt được đính kèm trong các file tài liệu của Office. Hành vi khai thác lỗ hổng này vượt qua được cả chương trình Address Space Layout Randomization (ASLR) và Data Execution Prevention (DEP).

Theo Kaspersky Lab, Platinum là nhóm đầu tiên khai thác lỗ hổng để phát tán mã độc, nhưng những kẻ tấn công dường như đã thôi không sử dụng nó nữa sau khi Microsoft đưa ra các bản vá.

Tuy nhiên, sau khi Microsoft đưa ra bản vá thì nhóm APT đầu tiên bắt đầu lợi dụng CVE-2015-2545 là EvilPost, một kẻ có mối liên hệ với Trung Quốc đã sử dụng những tài liệu Word tối mật để tấn công vào nhà thầu quốc phòng Nhật Bản vào tháng 12/2015.

Trong khoảng thời gian đó, một tin tặc Trung Quốc khác mang tên APT16 cũng đã khai thác lỗ hổng Office này để nhắm mục tiêu vào các cơ quan chính phủ và truyền thông ở Đài Loan. Tháng 12/2015 các tổ chức ở Đài Loan cũng bị nhắm mục tiêu bởi một kẻ tấn công mang tên Kaspersky “SVCMONDR.”

Các cuộc tấn công SVCMONDR tương tự như các hoạt động được thực hiện bởi một nhóm tin tặc mang tên Danti. Tuy nhiên, các nhà nghiên cứu không xác định chính xác được là SVCMONDR và Danti thuộc cùng một nhóm hay chúng chỉ sử dụng mã độc giống nhau.

Danti là kẻ tấn công đã bị theo dõi khi nhắm mục tiêu vào Kazakhstan, Kyrgyzstan, Uzbekistan, Myanmar, Nepal and the Philippines. Nó được cho là một nhóm mới liên quan tới các gián điệp mạng NetTraveler và DragonOK, mà những hoạt động của chúng đã được phân tích trong năm 2013 và 2014. Danti sử dụng CVE-2015-2545 vào tháng 2 và tháng 5 để tấn công các cơ quan ngoại giao của Ấn Độ, bao gồm cả một số đại sứ quán. Phân tích các hoạt động của nhóm tin tặc này trong thời gian gần đây Palo Alto Networks đã tìm ra các kết nối giữa mã độc sử dụng trong các tấn công nhắm mục tiêu vào các đại sứ quán Ấn Độ và mã độc sử dụng trong năm 2013 trong một chiến dịch mang tên Operation Ke3chang. Bằng chứng cho thấy những kẻ tấn công có trụ sở tại Trung Quốc.

Mới đây, Palo Alto Networks vừa phân tích một chiến dịch mà nhóm APT đã lợi dụng lỗ hổng Office để phát tán một biến thể mã độc mang tên “SPIVY” vào các tổ chức ở Hông Kông.

Theo Kaspersky, tất cả các nhóm đã khai thác CVE-2015-2545 đều nhắm mục tiêu vào các đối tượng ở châu Á – không thấy có nhóm nào trong số đó tấn công các tổ chức ở Hoa Kỳ hay Tây Âu. Cùng với các kẻ tấn công APT, thì bọn tội phạm mạng truyền thống cũng khai thác lỗ hổng Office trong các chiến dịch spam trên diện rộng.

Các nhà nghiên cứu cho biết: “Những tấn công này chủ yếu nhắm mục tiêu vào các tổ chức tài chính ở châu Á. Đặc biệt là các cuộc tấn công tại Việt Nam, Philippines và Malaysia. Có nhiều bằng chứng cho rằng bọn tội phạm mạng ở Nigeria đứng sau các tấn công này. Trong một số trường hợp, cơ sở hạ tầng mà chúng sử dụng là giống như những gì chúng tôi thấy khi phân tích loại trojan Adwind”.

Theo securityweek.com