Mối liên kết giữa ransomware Royal với Conti Group

Công ty an ninh mạng Trend Micro báo cáo rằng mã độc tống tiền Royal có hoạt tính cao được vận hành bởi các tác nhân đe dọa dày dạn kinh nghiệm từng là thành viên của Conti Team One.

Từ tháng 9 đến tháng 12/2022, phần mềm tống tiền Royal đã được sử dụng trong nhiều cuộc tấn công mạng. Hồi đầu tháng, Bộ Y tế và Dịch vụ Nhân sinh Hoa Kỳ (HHS) đã cảnh báo các tổ chức chăm sóc sức khỏe về những rủi ro liên quan đến mối đe dọa này.

Theo Trend Micro, Royal là phiên bản tái bản của ransomware Zeon, xuất hiện vào đầu năm nay và hồi tháng 8 đã được liên kết với Conti Team One, một trong những nhóm tham gia phân phối ransomware Conti.

Vào tháng 4 năm nay, sau khi băng đảng Conti công khai bày tỏ sự ủng hộ cuộc xung đột Nga vào Ukraine, một cá nhân tự xưng là nhà nghiên cứu an ninh mạng người Ukraine đã rò rỉ một lượng lớn thông tin thuộc về ransomware và hoạt động này đã bị đóng cửa vào tháng 5.

Theo thông tin mà cố nhà nghiên cứu bảo mật Vitali Kremez đã chia sẻ vào tháng 8, có ba nhóm tội phạm mạng đứng sau Conti, một trong số chúng chuyển sang ransomware Quantum, một nhóm khác vận hành các dòng ransomware Black Basta, Karakurt và Blackbyte và giờ là Royal, nhưng Blackbyte đã ngừng hoạt động vào đầu năm 2022.

Trend Micro cho biết chúng thường được phân phối thông qua cuộc gọi lại lừa đảo, dụ nạn nhân cài đặt phần mềm truy cập từ xa, phần mềm tống tiền Royal đã được sử dụng trong các cuộc tấn công chủ yếu công mục tiêu chủ yếu vào những cá nhân ở Hoa Kỳ và Brazil.

Bằng cách sử dụng phần mềm độc hại truy cập từ xa, những kẻ điều hành ransomware Royal sẽ thả các công cụ bổ sung vào hệ thống bị xâm nhập, bao gồm QakBot và Cobalt Strike để di chuyển ngang, NetScan để xác định các hệ thống được kết nối với mạng và PCHunter, PowerTool, GMER và Process Hacker để vô hiệu hóa các sản phẩm bảo mật .

Tội phạm mạng cũng sử dụng RClone để lọc dữ liệu của nạn nhân, AdFind để tìm kiếm các thư mục đang hoạt động, RDPEnable cho các kết nối máy tính từ xa và PsEXEC để thực thi phần mềm tống tiền.

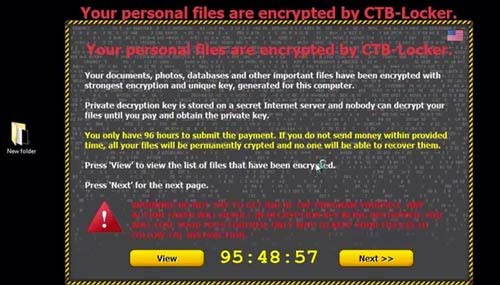

Royal xóa các bản sao ẩn trên hệ thống để ngăn phục hồi dữ liệu và tăng tốc độ mã hóa bằng cách chạy các luồng trên tất cả các bộ xử lý trên hệ thống bằng cách sử dụng một dạng mã hóa gián đoạn. Phần mềm tống tiền gửi một ghi chú đòi tiền chuộc trong mỗi thư mục mà nó đi qua./.

.jpg)

.jpeg)