Ảnh minh họa (nguồn: ophtek)

Đây là một thời điểm quan trọng trong lĩnh vực phần mềm độc hại của IoT và bộ định tuyến. Cho đến ngày nay, chủ sở hữu thiết bị luôn có thể xóa phần mềm độc hại IoT khỏi thiết bị thông minh, modem và bộ định tuyến của họ bằng cách đặt lại thiết bị.

Các hoạt động thiết lập lại sẽ xóa toàn bộ bộ nhớ flash của thiết bị, nơi mà các thiết bị lưu trữ tất cả các dữ liệu làm việc của nó, bao gồm cả các phần mềm độc hại IoT.

Phần mềm độc hại "Hide and Seek" (HNS) tự copy chúng vào /etc/init.d/

Nhưng ngày nay, các nhà nghiên cứu của Bitdefender đã thông báo họ đã tìm thấy một loại phần mềm độc hại IoT, trong một số trường hợp, sẽ tự sao chép chính nó vào /etc/init.d/, một thư mục chứa các tập lệnh daemon trên các hệ điều hành dựa trên Linux - giống như trên các thiết bị định tuyến và thiết bị IoT.

Bằng cách đặt chính nó trong menu này, hệ điều hành của thiết bị sẽ tự động khởi động quá trình của phần mềm độc hại sau lần khởi động lại tiếp theo.

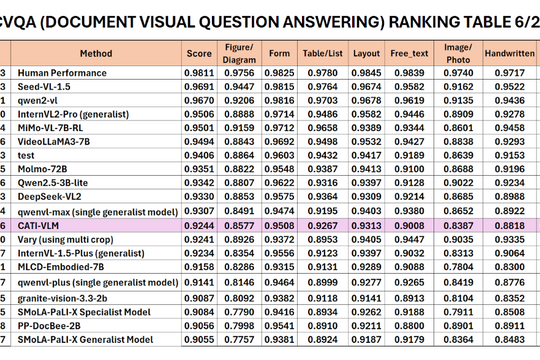

Các phần mềm độc hại này đã đạt trình độ vượt qua cả chủng Mirai, có tên gọi Hide and Seek (HNS).

Botnet HNS đã phát triển đáng kể trong vài tháng qua

Các chuyên gia của Bitdefender lần đầu tiên phát hiện phần mềm độc hại HNS và botnet liền kề của nó vào đầu tháng 1 năm nay, và botnet đã phát triển lên khoảng 32.000 bot vào cuối tháng đó. Các chuyên gia cho biết HNS đã lây nhiễm cho khoảng 90.000 thiết bị riêng biệt từ thời điểm được phát hiện cho đến ngày hôm nay.

Crooks đã sử dụng hai exploit để tạo ra botnet ban đầu của họ, điểm đặc biệt so với các botnet IoT khác đang hoạt động hiện nay bởi vì nó sử dụng một giao thức P2P tùy chỉnh để kiểm soát các hệ thống bị nhiễm.

Điều này có nghĩa là các thiết bị bị nhiễm HNS sẽ quét tìm các thiết bị khác có cổng Telnet tiếp xúc và cố gắng đăng nhập vào thiết bị đó bằng cách sử dụng danh sách các thông tin từ lần đăng nhập trước.

Các nhà nghiên cứu nói rằng các tác giả của HNS cũng đã có thời gian để tinh chỉnh các kế hoạch cưỡng bức này, vì phần mềm độc hại có thể nhận dạng ít nhất hai loại thiết bị và cố gắng đăng nhập vào các hệ thống đó bằng thông tin đăng nhập mặc định của nhà máy.

Hơn nữa, codebase HNS cũng nhận được các bản cập nhật, và các bot giờ đây có mười tập tin nhị phân khác nhau cho mười kiến trúc thiết bị khác nhau.

Không phải tất cả các chương trình HNS đều có thể tự khởi động

Nhưng HNS không có khả năng tự khởi động trên tất cả các thiết bị bị nhiễm. Theo nhà phân tích Bogdan Botezatu của Bitdefender, "để đạt được sự bền bỉ, sự lây nhiễm phải diễn ra thông qua Telnet, vì các đặc quyền root được yêu cầu sao chép nhị phân vào thư mục init.d."

Các chuyên gia bảo mật cũng cho biết thêm rằng các botnet HNS vẫn chưa hoàn thiện, và phần mềm độc hại vẫn không hỗ trợ tung ra các cuộc tấn công DDoS.

Tuy nhiên, các chức năng để lấy cắp dữ liệu và thực thi mã trên các thiết bị bị nhiễm vẫn còn đó, có nghĩa là botnet hỗ trợ một hệ thống plugin / module và có thể được mở rộng tại bất kỳ điểm nào với bất kỳ loại mã độc nào.

.png)