Nhận định những mối đe dọa và rủi ro mới

Sự phát triển của trí tuệ nhân tạo (AI) khiến các cuộc tấn công mạng ngày càng gia tăng mức độ tinh vi, biến ransomware thành một dịch vụ cho tội phạm mạng. Các mối đe dọa mới cũng xuất hiện, nhắm vào hệ điều hành iOS thông qua chiến dịch Operation Triangulation năm 2024.

Trong bối cảnh các mối đe dọa tới an ninh mạng biến đổi không ngừng, các đối tượng tấn công, công nghệ, và mối đe dọa mới liên tục xuất hiện, các tổ chức và cộng đồng phải đối mặt với cục diện đầy bất ổn. Ngay cả việc mở một email bất kỳ cũng tiềm ẩn nhiều rủi ro khó lường. Các chuyên gia an ninh mạng phải luôn cảnh giác và chủ động ứng phó với các thủ đoạn, mối đe dọa và chiến lược tấn công ngày càng tinh vi của tội phạm mạng - những kẻ đang lợi dụng “kẽ hở” của công nghệ mã nguồn mở.

Những mối đe dọa hiện hữu

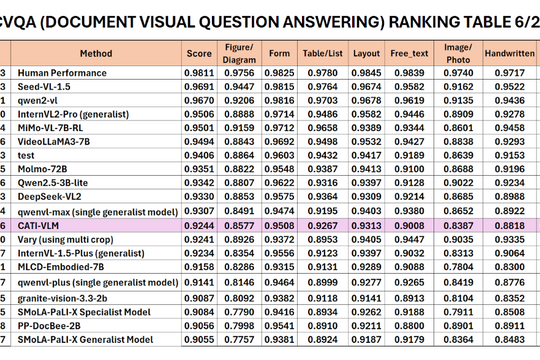

Theo báo cáo Incident Response Analyst Report 2023 của Kaspersky, 75% các cuộc tấn công mạng đều tận dụng các lỗ hổng trong Microsoft Office.

Về phương thức tấn công, 42,3% nhắm đến các ứng dụng miễn phí có sẵn trên Internet, 20,3% lợi dụng tài khoản bị xâm phạm, trong khi chỉ có 8,5% sử dụng phương thức brute force (sử dụng thủ thuật đoán thử đúng - sai để dò tất cả các tổ hợp có thể để tìm ra thông tin đăng nhập, khóa mã hóa dữ liệu hoặc tìm ra một trang web ẩn).

Phần lớn các cuộc tấn công bắt đầu đều sử dụng phương thức như sau: kẻ xấu sử dụng thông tin đăng nhập bị đánh cắp hoặc mua trái phép. Sau đó, chúng tiến hành tấn công qua giao thức máy tính từ xa RDP, gửi email lừa đảo (phishing) chứa tệp đính kèm hoặc liên kết độc hại, và lây nhiễm hệ thống thông qua các tệp độc hại giả dạng tài liệu trên các nguồn công cộng.

Sau mỗi cuộc tấn công mạng, hậu quả để lại vô cùng nặng nề: 33,3% tổ chức bị mã hóa dữ liệu, 21,1% bị đánh cắp dữ liệu, và 12,2% bị xâm phạm vào thư mục hoạt động (Active Directory).

Theo một khảo sát Kaspersky, ransomware và đánh cắp dữ liệu là hai mối đe dọa mạng lớn nhất (66%). Theo sau đó là các cuộc tấn công phá hoại (62%), tấn công chuỗi cung ứng (60%), tấn công từ chối dịch vụ phân tán (DDoS) (60%), gián điệp mạng (59%), các cuộc tấn công mạng có chủ đích (APT) (57%) và tấn công khai thác tiền điện tử (56%). Năm 2024, chủ yếu nổi lên các mối đe dọa mạng đến từ tấn công chuỗi cung ứng (6,8%) và lừa đảo nhắm mục tiêu cụ thể (5,1%). Đây là những mối đe dọa rõ ràng, hiện hữu và đang gây nhiều thách thức cho các doanh nghiệp (DN).

Dựa trên các thống kê năm 2023, các tổ chức chính phủ là mục tiêu bị tấn công nhiều nhất (27,9%), tiếp theo là các DN trong ngành sản xuất (17%) và các tổ chức tài chính (12,2%), cùng với các công ty công nghệ thông tin (8,8%). Châu Á và khu vực CIS (Cộng đồng các quốc gia độc lập) là hai khu vực chịu ảnh hưởng nặng nề nhất với tỷ lệ sự cố mạng chiếm 47,3%, tiếp theo là Châu Mỹ (21,8%), Trung Đông (10,9%) và Châu Âu (9,1%).

Ông Igor Kuznetsov, Giám đốc nhóm Nghiên cứu và Phân tích Toàn cầu (GReAT) tại Kaspersky, nhận định: "Các tổ chức chính phủ là mục tiêu bị tấn công nhiều nhất. Theo sau đó là các DN trong ngành sản xuất và các tổ chức tài chính. Ransomware và các cuộc tấn công phá hoại mạng là hai mối đe dọa nghiêm trọng nhất, gây ra thiệt hại lớn cho các tổ chức".

Theo thống kê, Kaspersky đã chủ động phát hiện và ngăn chặn 437 triệu mối đe dọa trực tuyến, đồng thời ngăn chặn thành công 6,1 tỷ cuộc tấn công mạng. Nhờ đó, 220.000 DN trên toàn thế giới đã được bảo vệ. Ngoài ra, hơn 325.000 người dùng đã được bảo vệ khỏi tổn thất tài chính và ngăn chặn các mã độc tấn công vào tài khoản ngân hàng.

Để đạt được những con số trên, các dịch vụ bảo mật của Kaspersky đã phát hiện trung bình hơn 411.000 mẫu phần mềm độc hại mới mỗi ngày trong năm 2024, cao hơn con số 403.000 mẫu vào năm 2023. Đáng chú ý, hơn 99% các cuộc tấn công mạng đã được hệ thống của Kaspersky tự động phát hiện. Năm 2023, Kaspersky đã phát hiện hơn 106 triệu liên kết web độc hại, đồng thời theo dõi hoạt động của 200 nhóm APT.

Ransomware theo mô hình dịch vụ - mối đe dọa mới (RaaS)

Tội phạm mạng đang có xu hướng hoạt động ngày càng chuyên nghiệp, với động cơ trục lợi về kinh tế. Điều này được thể hiện rõ qua con số 71% các sự cố an ninh mạng được phát hiện có liên quan đến vấn đề tài chính. Đặc biệt, các cuộc tấn công ransomware đã gia tăng đáng kể, khiến tỷ lệ người dùng bị ảnh hưởng bởi các cuộc tấn công an ninh mạng gần như tăng gấp đôi trong giai đoạn 2021-2022. Một cuộc khảo sát cũng cho thấy 68% chủ DN nhận định rằng rủi ro an ninh CNTT đang ngày càng gia tăng.

Ông Igor cho biết: “Hiện có ba lầm tưởng phổ biến về ransomware. Lầm tưởng đầu tiên cho rằng tội phạm mạng chỉ là những kẻ có kiến thức về CNTT, lầm tưởng thứ hai cho rằng các mục tiêu của ransomware được xác định trước khi tấn công, và cuối cùng là lầm tưởng tội phạm ransomware thường hành động cùng nhau".

Trên thực tế, phần lớn các cuộc tấn công mạng đều diễn ra khi kẻ xấu có cơ hội thuận lợi, chứ không phải được lên kế hoạch trước. Nhiều băng đảng tội phạm ransomware hoạt động theo mô hình kinh doanh, thực hiện ransomware dưới dạng dịch vụ (RaaS).

RaaS là một quy trình tinh vi, bắt đầu bằng việc nhà phát triển ransomware và nhà phát triển đóng gói (packer) đóng gói phần mềm độc hại, sau đó tiếp thị phần mềm này cho các tội phạm mạng khác. Cấu thành nên hệ sinh thái ransomware là các đối tượng tấn công chuyên biệt khác nhau, bao gồm:

Người bán quyền truy cập: Cung cấp quyền truy cập trái phép vào các hệ thống bảo vệ, thường rao bán trên các chợ đen chuyên biệt.

Nhà phân tích: Xác định giá trị thực của mục tiêu và đưa ra các chiến thuật đàm phán hiệu quả. Sau khi cài phần mềm độc hại vào hệ thống của nạn nhân, những người đàm phán chuyên nghiệp sẽ sử dụng kỹ năng tấn công phi kỹ thuật (social engineering) để đảm bảo nạn nhân thanh toán đầy đủ số tiền chuộc. Sau đó, chúng sẽ tiến hành rửa tiền trước khi lặp lại chu kỳ lừa đảo với nạn nhân khác.

Cuộc tấn công mạng có chủ đích (APT) được nhà nước tài trợ: có thể lợi dụng tội phạm mạng để tấn công các mục tiêu cụ thể, thực hiện hoạt động gián điệp hoặc gây thiệt hại.

Trong một số trường hợp, các hoạt động tấn công này có thể bao gồm cả chiến thuật xâm nhập (tương tự như các cuộc tấn công giả định do đội ngũ Red Team thực hiện) để triển khai ransomware một cách hiệu quả. Phương thức tiếp cận theo hình thức hợp tác này giúp tội phạm mạng tận dụng tối đa chuyên môn, khiến các cuộc tấn công ransomware trở nên tinh vi hơn, khó phát hiện và khó phòng thủ hơn. Đồng thời, cách này cũng giúp đảm bảo từng giai đoạn của quy trình, từ xâm nhập đến rửa tiền, đều được xử lý bởi chuyên gia.

Để tối ưu hóa cơ hội thành công, tội phạm mạng còn có thể mua các lỗ hổng Zero-day từ những tội phạm khác. Trước kia, chỉ các đối tượng được nhà nước tài trợ mới có thể tiếp cận các lỗ hổng này, nhưng giờ đây chúng được bán cho bất cứ ai sẵn sàng trả giá cao nhất. Các mã hóa đa nền tảng cũng trở nên khó lường và có thể thích ứng nhanh chóng hơn. Tội phạm mạng còn tích hợp cơ chế tự bảo vệ vào phần mềm độc hại, gây khó khăn cho việc giải mã hơn.

Các tội phạm mạng chuyên biệt đều đóng một vai trò riêng trong quy trình tấn công. Sau khi phần mềm độc hại được cài vào hệ thống của nạn nhân, các chuyên gia đàm phán sẽ tiếp quản, để đảm bảo nạn nhân thanh toán đầy đủ số tiền chuộc. Sau đó, chúng sẽ tiến hành rửa tiền để che giấu nguồn gốc bất hợp pháp của số tiền này trước khi bắt đầu một chu kỳ tấn công mới.

Ông Igor cảnh báo: “Các tổ chức bị ảnh hưởng không nên trả tiền chuộc, vì việc đó sẽ tiếp tay cho nhiều tội phạm mạng khác. Ngay cả khi đã trả tiền chuộc, không có gì đảm bảo rằng kẻ tấn công sẽ hoàn trả dữ liệu. Thực tế, dữ liệu có thể đã bị sao chép và phát tán, hoặc được sử dụng để thực hiện các cuộc tấn công tống tiền tiếp theo".

Chiến dịch Operation Triangulation

Một trong những chiến dịch tấn công an ninh mạng nguy hiểm được chú ý trong năm nay là chiến dịch Operation Triangulation được Kapersky phát hiện, nhắm vào các thiết bị iOS bằng cách khai thác các lỗ hổng phần cứng trong CPU của Apple, để cài đặt phần mềm độc hại.

Đáng chú ý, các hacker đã sử dụng 4 lỗ hổng Zero-day vô cùng nguy hiểm để lây nhiễm vào các thiết bị mục tiêu. Chi phí mua những lỗ hổng này trên thị trường chợ đen có thể lên đến hơn 1 triệu USD.

Khi một thiết bị iOS bị nhắm mục tiêu, thiết bị đó sẽ nhận được một tin nhắn iMessage vô hình chứa tệp đính kèm độc hại. Tệp đính kèm này khai thác một lỗ hổng cho phép tự động thực thi mã độc mà không cần người dùng tương tác. Sau khi được cài đặt, mã độc sẽ kết nối với một máy chủ điều khiển và bắt đầu thực hiện nhiều giai đoạn tấn công. Khi hoàn tất, kẻ tấn công sẽ kiểm soát hoàn toàn thiết bị iOS và xóa sạch tất cả bằng chứng tấn công để che giấu hành vi của mình.

Apple đã vá những lỗ hổng này, tuy nhiên, để bảo vệ thiết bị trước các cuộc tấn công có thể xảy ra trong tương lai, người dùng iOS nên thường xuyên cập nhật phần mềm, định kì khởi động lại máy và tắt iMessage để giảm thiểu rủi nhận mã độc qua tin nhắn.

Hệ thống container hóa

Các cuộc tấn công chuỗi cung ứng, đặc biệt nhắm vào các hệ thống container hóa chạy trên phần mềm nguồn mở, đang trở thành một mối đe dọa đáng lưu tâm trong năm 2024.

Những hệ thống này được lưu trữ trên đám mây cho phép các dịch vụ hoạt động độc lập với hệ điều hành máy chủ, mở rộng khả năng chạy trong nhiều môi trường khác nhau. Container hóa hỗ trợ các ứng dụng nhẹ, hiệu quả, có thể vận hành trên nhiều thiết bị và trong các cụm, quản lý khối lượng công việc lớn. Tính linh hoạt này là nền tảng cho nhiều ứng dụng và hệ thống hiện đại, bao gồm các nền tảng mã nguồn mở như Kubernetes.

“Hệ thống container hóa thường phụ thuộc nhiều vào bên thứ ba. Điều này khiến hệ thống trở nên “mong manh”, dễ gặp bất trắc trước các rủi ro trong chuỗi cung ứng bao gồm các lỗi bảo mật không mong muốn và có chủ đích.

Ông Igor đã đưa ra hai ví dụ điển hình. Sự cố của Crowdstrike đã cho thấy một bản cập nhật phần mềm có lỗ hổng có thể gây ra hậu quả nghiêm trọng đến mức nào, khi hàng triệu thiết bị bị ảnh hưởng. Ngoài ra, cuộc tấn công vào các tiện ích XZ của Linux, mặc dù ít được biết đến, cũng có thể xâm nhập vào hàng triệu thiết bị được SSH hỗ trợ, cho thấy mối nguy lớn nếu các lỗ hổng bảo mật trong chuỗi cung ứng bị kẻ xấu lợi dụng.

Hiện nay, có hàng trăm triệu gói mã nguồn mở có sẵn trên các nền tảng như GitHub, phục vụ hơn 100 triệu nhà phát triển. Trung bình mỗi tháng, có tới 670 gói mã nguồn mở chứa mã độc được phát hiện. Đến nay, đã phát hiện hơn 12.000 gói mã nguồn mở có lỗ hổng bảo mật./.

.png)

.png)