Phần mềm độc hại WikiLoader dùng nhiều cơ chế tránh bị phát hiện

Các tổ chức ở Ý là mục tiêu của một chiến dịch lừa đảo mới. Chúng sử dụng một mềm độc hại mới có tên WikiLoader để cài đặt một trojan ngân hàng, phần mềm đánh cắp và phần mềm gián điệp có tên Ursnif (hay còn gọi là Gozi).

Công ty bảo mật Proofpoint cho biết: “Đây là một trình tải xuống rất tinh vi với mục tiêu là cài đặt phần mềm độc hại thứ hai. Phần mềm độc hại này sử dụng nhiều cơ chế để tránh bị phát hiện và có khả năng đã được phát triển dưới dạng phần mềm cho thuê”.

Lý do chúng được các nhà bảo mật đặt tên là WikiLoader vì nó đưa ra yêu cầu tới Wikipedia và kiểm tra xem phản hồi có chuỗi "miễn phí" hay không.

Công ty cho biết, lần đầu tiên họ phát hiện ra phần mềm độc hại này vào ngày 27/12/2022, liên quan đến một vụ xâm phạm do một tác nhân đe dọa có tên là TA544, hay còn được gọi là “Bamboo Spider” và “Zeus Panda”.

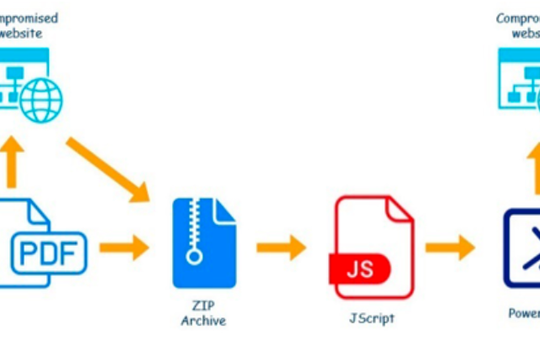

Các chiến dịch tập trung vào việc sử dụng email có chứa các tệp Microsoft Excel, Microsoft OneNote hoặc PDF đính kèm như một “mồi nhử” để triển khai trình tải xuống, sau đó được sử dụng để cài đặt Ursnif.

Trong một dấu hiệu cho thấy WikiLoader được chia sẻ giữa nhiều nhóm tội phạm mạng, tác nhân đe dọa có tên TA551 (hay còn gọi là Shathak) cũng đã được quan sát thấy đang sử dụng phần mềm độc hại này vào cuối tháng 3/2023.

Các chiến dịch TA544 gần đây được phát hiện vào giữa tháng 7/2023 đã sử dụng những chủ đề về kế toán để phát tán các tệp PDF đính kèm các URL. Khi người dùng nhấp vào thì tệp lưu trữ ZIP sẽ được phát tán và từ đó, tệp này lại được đóng gói dưới dạng tệp JavaScript để tải xuống và chạy WikiLoader.

WikiLoader gây một sự xáo trộn nặng nề và nó có khả năng lẩn tránh để vượt qua phần mềm bảo mật điểm cuối cũng như không để bị phát hiện trong môi trường phân tích tự động. Nó cũng được thiết kế để truy xuất và chạy một shellcode (một loại mã máy) được lưu trữ trên Discord (một ứng dụng cho phép người dùng giao tiếp lẫn nhau bằng giọng nói), tải trọng này sau cùng được sử dụng để khởi chạy Ursnif.

Selena Larson, nhà phân tích tình báo mối đe dọa cao cấp tại Proofpoint, cho biết: “Hiện nay, WikiLoader đang được phát triển tích cực và các tác giả của nó dường như thường xuyên thực hiện các thay đổi để tránh bị phát hiện. Có khả năng các tin tặc sẽ thường xuyên sử dụng điều phần mềm này, đặc biệt là những kẻ được gọi là các nhà môi giới truy cập ban đầu (initial access brokers - IABs) để tiến hành hoạt động tạo ransomware. Các nhà bảo mật cần nắm được về phần mềm độc hại mới này và các hoạt động liên quan đến phân phối payload của chúng để thực hiện các bước để bảo vệ các tổ chức của mình khỏi sự khai thác"./.

.jpg)

.jpg)