Việt Nam cần làm gì để chống lạm dụng DNS hiệu quả?

Lạm dụng DNS (DNS Abuse) đang trở thành vấn đề lớn trong việc đảm bảo an toàn, tin cậy của Internet, đây cũng là chủ đề được trao đổi và thảo luận nhiều trong các kỳ họp toàn cầu của Tổ chức quản lý tên và số toàn cầu (ICANN), các hội thảo chuyên gia về hạ tầng DNS, phát triển Internet an toàn, bền vững, ...

Tóm tắt:

- Lạm dụng DNS: là hoạt động trực tuyến sử dụng tên miền (domain name) hoặc hệ thống/giao thức DNS thực hiện hoạt động có hại hoặc bất hợp pháp, bao gồm: Botnets, Malware, Pharming, Phishing, Spam.

- Phương án phát hiện, ngăn chặn và giảm thiểu lạm dụng DNS cần thực hiện bằng cả chính sách, quy trình và kỹ thuật, công nghệ.

- Đề xuất, kiến nghị:

+ Tuyên truyền nâng cao nhận thức cho cộng đồng, xây dựng cộng đồng chuyên gia trong nước, hợp tác với các tổ chức quốc tế.

+ Các ISP, nhà đăng ký tên miền, cơ quan nhà nước: bắt buộc triển khai DNSSEC; thực hiện các giải pháp phân

tán DNS; Giám sát hoạt động truy vấn DNS, chặn lọc khi có phát hiện.

+ Triển khai cổng thông tin/kênh tiếp nhận các báo cáo lạm dụng tên miền quốc gia Việt Nam và DNS.

Lạm dụng DNS

Lạm dụng DNS đề cập đến 5 loại hoạt động trực tuyến sử dụng tên miền (domain name) hoặc hệ thống/giao thức DNS (Domain Name System) [1] thực hiện hoạt động có hại hoặc bất hợp pháp, bao gồm: Botnets, Malware, Pharming, Phishing, Spam (trong đó spam được sử dụng như 1 phương tiện để thực hiện 4 loại trên).

- Phần mềm độc hại (Malware) là các phần mềm được cài đặt trên thiết bị mà không có sự đồng ý của người dùng, làm gián đoạn hoạt động của thiết bị, thu thập thông tin nhạy cảm và/hoặc giành quyền truy cập vào hệ thống, máy tính cá nhân. Phần mềm độc hại bao gồm virus, phần mềm gián điệp (spyware), mã độc tống tiền (ransomware) và phần mềm không xác định khác.

- Botnet là tập hợp các máy tính kết nối Internet đã bị nhiễm phần mềm độc hại và được lệnh thực hiện các hoạt động dưới sự kiểm soát của tin tặc bằng hình thức kiểm soát từ xa.

- Lừa đảo (Phishing) xảy ra khi kẻ tấn công thực hiện các hành vi lừa đảo nạn nhân tiết lộ thông tin cá nhân, công ty hoặc thông tin tài chính nhạy cảm (ví dụ: số tài khoản, ID đăng nhập, mật khẩu), thông qua việc gửi email lừa đảo hoặc email “trông giống” để đánh lừa người dùng cuối truy cập đến các trang web giả mạo (có giao diện giống với giao diện trang web chính thức). Một số chiến dịch lừa đảo nhằm mục đích thuyết phục người dùng cài đặt phần mềm, thực chất là phần mềm độc hại.

- Giả mạo (Pharming) là chuyển hướng người dùng đến các trang web hoặc dịch vụ lừa đảo, điển hình là thông qua tấn công hoặc nhiễm độc hệ thống DNS, chiếm quyền điều khiển hệ thống DNS. Việc chiếm quyền điều khiển DNS xảy ra khi những kẻ tấn công sử dụng phần mềm độc hại để chuyển hướng nạn nhân đến trang web của kẻ tấn công thay vì trang web được yêu cầu ban đầu. Nhiễm độc DNS khiến máy chủ DNS hoặc trình phân giải phản hồi bằng một địa chỉ IP giả mạo mang mã độc.

- Thư rác (Spam) là các email chứa các loại quảng cáo được gửi tới một danh sách cá nhân và nhóm người dùng, các dạng thư này thường không có ý nghĩa, không có chất lượng thông tin, không được sự đồng ý trước và gây phiền phức cho người dùng. Mặc dù riêng spam không phải là lạm dụng DNS, nhưng nó là “công cụ” được sử dụng để phân phối, phát tán cho các dạng lạm dụng DNS khác.

DNS Abuse có thể được phân loại thành 3 loại hình và cũng có thể xuất hiện dưới dạng kết hợp tổng hợp cả 3 loại như sau:

(1) Loại 1: Lạm dụng liên quan đến tên miền được đăng ký độc hại (đăng ký tên miền nhằm mục đích độc hại, giả mạo, lừa đảo).

(2) Loại 2: Lạm dụng liên quan đến giao thức, hoạt động của hệ thống DNS và các cơ sở hạ tầng khác, tác động làm sai lệch, giả mạo, hoặc làm phương tiện tấn công (sử dụng DNS để điều khiển botnet, thư rác, ...).

(3) Loại 3: Lạm dụng liên quan đến các tên miền lưu trữ và phát tán các nội dung độc hại (lợi dụng, chiếm quyền các tên miền chính thống để lừa đảo giả mạo, ...).

Lạm dụng DNS có thể được định nghĩa một cách dễ hiểu như sau: “Lạm dụng DNS là bất kỳ hoạt động nào sử dụng tên miền hoặc giao thức DNS để thực hiện hoạt động có hại hoặc bất hợp pháp trên môi trường mạng”.

Tác động ảnh hưởng của lạm dụng DNS

Việc lạm dụng DNS sẽ gây tác động xấu, ảnh hưởng trực tiếp đến các doanh nghiệp, cơ quan chính phủ, cơ sở hạ tầng quan trọng, quyền riêng tư cá nhân. Tùy thuộc vào phương pháp lạm dụng DNS và nguồn dữ liệu, các ước tính về tổn thất trực tiếp của các nạn nhân có thể lên tới hàng tỷ USD mỗi năm [2], với các tác động tổng thể (bao gồm cả thời gian, các chi phí do ngưng trệ các giao dịch và khắc phục hậu quả) lên tới hàng nghìn tỷ USD mỗi năm [3].

Đây là một vấn đề đã và đang phát triển trong thời gian qua. Khởi đầu là những phương thức lừa đảo đơn giản nhằm đánh cắp quyền truy cập thông qua các hình thức đơn giản đã biến thành các cuộc tấn công tinh vi dưới mọi hình thức, với các hình thức phổ biến như: “phishing”, “ransomware” và “botnet”.

Năm 2018, McAfee thuộc Trung tâm Nghiên cứu Chiến lược và Quốc tế (CSIS) ước tính thiệt hại toàn cầu của tội phạm mạng lên tới 600 tỷ USD, gần 1% GDP toàn cầu.

Báo cáo Rủi ro toàn cầu năm 2021 của Diễn đàn Kinh tế Thế giới đã xếp hạng thất bại về an ninh mạng là một rủi ro toàn cầu đáng kể. Đại dịch COVID-19 đã đẩy nhanh việc áp dụng công nghệ, nhưng lại bộc lộ các lỗ hổng mạng và sự thiếu chuẩn bị, đồng thời làm trầm trọng thêm sự bất bình đẳng về công nghệ trong và giữa các xã hội.

Báo cáo bảo mật tên miền của CSC Global: Các công ty trong danh sách Forbes Global 2000 (tháng 6 năm 2020) cho thấy rằng 83% các tổ chức trong danh sách Global 2000 có nguy cơ bị chiếm quyền điều khiển tên miền cao hơn vì họ không áp dụng các biện pháp bảo mật tên miền cơ bản như giao thức khóa Registry Lock. Ngoài ra:

+ Tỷ lệ triển khai DNSSEC rất thấp chỉ 3%. Điều này có nghĩa là 97% trong số tất cả các công ty Global 2000 có nguy cơ bị tấn công đầu độc bộ nhớ đệm.

+ Chỉ 4% trong số các công ty trong danh sách Global 2000 có hồ sơ Ủy quyền của Cơ quan cấp Chứng chỉ (CAA).

+ 15% công ty trong danh sách Global 2000 vẫn chỉ sử dụng chứng chỉ xác thực tên miền (DV).

+Tỷ lệ sử dụng DMARC chỉ ở mức 39% đối với các công ty trong Global 2000.

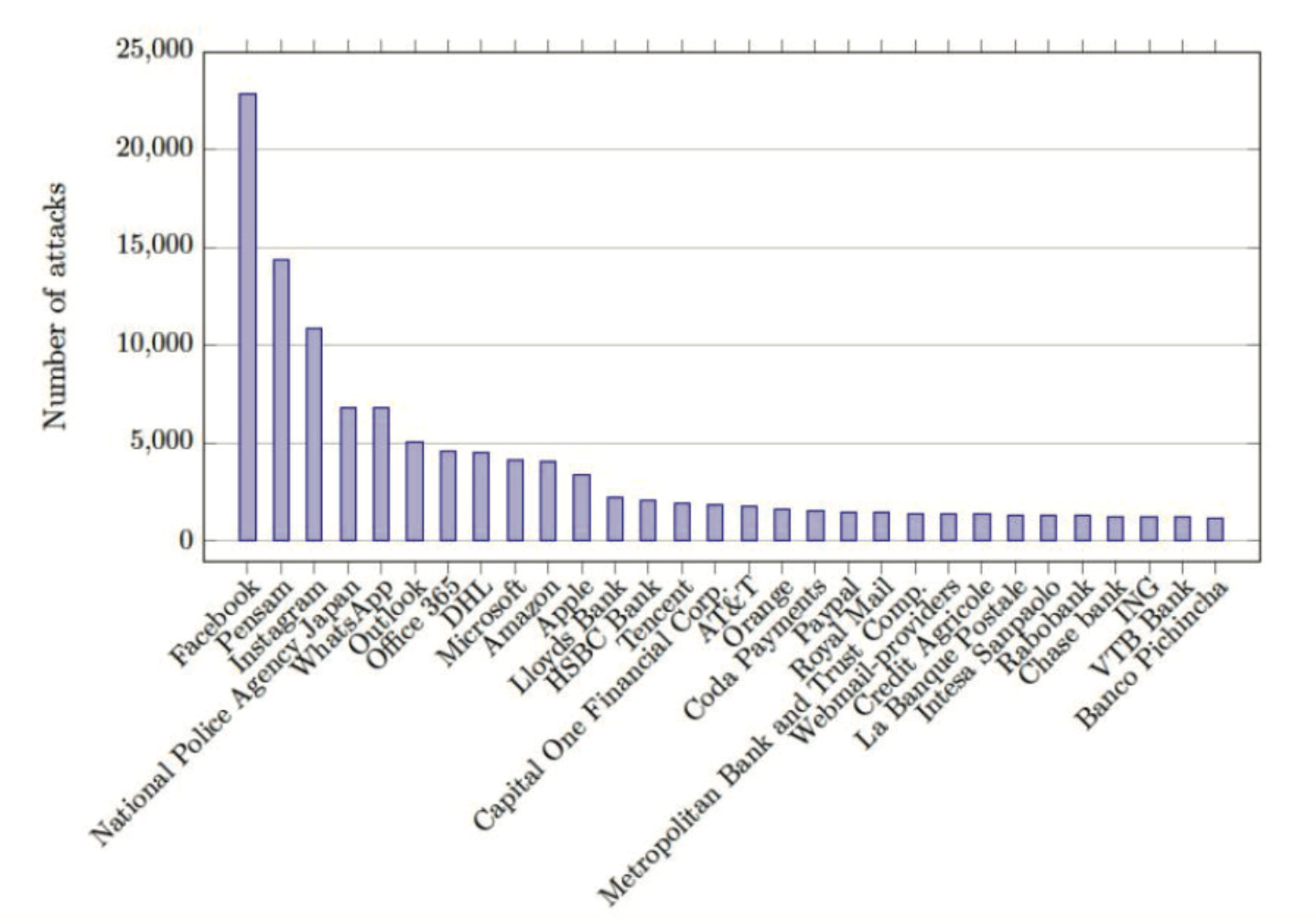

Các phép đo thời gian thực được các tác giả thực hiện từ tháng 3/tháng 4 đến tháng 6/2021, đặc biệt là các kết quả liên quan đến lừa đảo, cũng cho thấy các thương hiệu và tên tuổi được nhắm mục tiêu nhiều nhất là từ các lĩnh vực CNTT, truyền thông xã hội, viễn thông và tài chính ngân hàng.

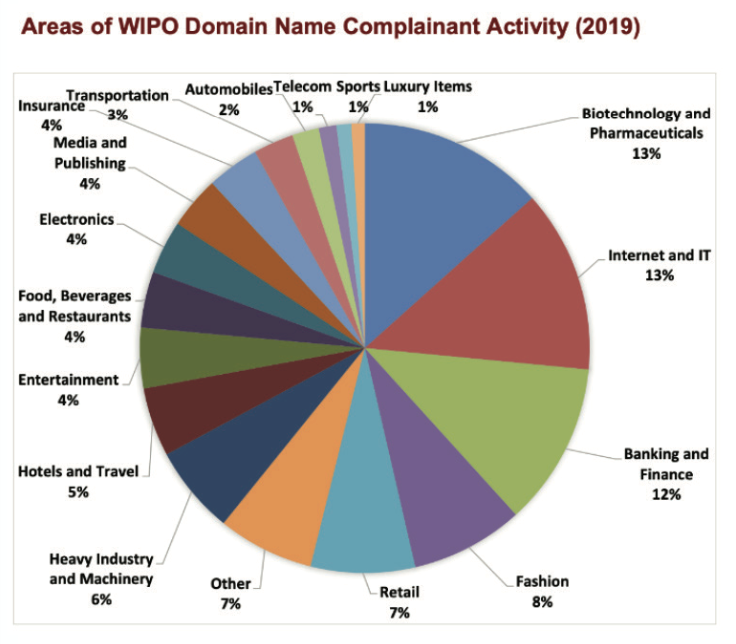

Theo số liệu thống kê của WIPO về tranh chấp tên miền vào năm 2019 [4], các lĩnh vực sau được coi là mục tiêu bị tấn công mạng nhiều nhất:

Các đối tượng liên quan đến lạm dụng DNS

Registry operators: Là các tổ chức đã được ICANN chuyển giao quản lý tên miền cấp cao (TLD-Top level domain), Ví dụ: VNNIC là cơ quan quản lý cho tên miền cấp cao quốc gia ccTLD cho tên miền .vn, Verisign quản lý tên miền cấp cao dùng chung gTLD .com, .net.

Registrars: Các nhà đăng ký tên miền cung cấp dịch vụ đăng ký tên miền.

Domain resellers: Cung cấp dịch vụ đăng ký tên miền thông qua công ty/nhà đăng ký.

Registrants: là cá nhân hoặc tổ chức đăng ký tên miền thông qua công ty/nhà đăng ký tên miền (Registrars) hoặc đại lý (Domain Resellers).

DNS providers: Các nhà cung cấp DNS vận hành các máy chủ DNS hosting.

Hosting providers: Các nhà cung cấp dịch vụ hosting các dịch vụ sử dụng tên miền.

Internet Service Providers (ISPs): Nhà cung cấp dịch vụ Internet (ISP), cung cấp và quản lý các máy chủ DNS Resolver, DNS Cache cho khách hàng của họ và cả người dùng trên Internet.

Phương án phát hiện, ngăn chặn và giảm thiểu lạm dụng DNS

Hiện nay, các hình thức lạm dụng DNS rất phổ biến và tinh vi, do đó, việc phát hiện để ngăn chặn rất khó khăn. Bất kể loại tấn công hay lạm dụng nào (ví dụ: lừa đảo, phát tán phần mềm độc hại), đều phải được xem xét riêng vì vấn đề đó có thể cần thiết phải yêu cầu các bên trung gian khác nhau tham gia, thực hiện các hành động giảm thiểu ở các cấp độ khác nhau.

Về mặt kỹ thuật, công nghệ, các phương pháp được triển khai nhằm ngăn chặn và giảm thiểu lạm dụng DNS như sau:

- Phát hiện, báo cáo lạm dụng: Triển khai các hệ thống phân tích và phát hiện sớm các hành vi đăng ký tên miền độc hại dựa vào các từ khóa, chuỗi ký tự tên miền đăng ký (tên miền có chứa các chuỗi ký tự ngẫu nhiên không có nghĩa, chứa các từ khóa cấm, nhạy cảm, ...), dựa vào các thông tin có liên quan đến chủ thể đăng ký tên miền, chuyển nhượng tên miền và các hệ thống máy chủ tên miền DNS chuyển giao,...; triển khai các hệ thống báo cáo lạm dụng DNS cho phép người sử dụng Internet có thể thực hiện báo cáo vi phạm, tố giác các hoạt động liên quan đến việc lạm dụng DNS. Các giải pháp này thường được triển khai áp dụng tại các nhà đăng ký tên miền (registrar) và cơ quan quản lý tên miền (registry).

- Ngăn chặn, giảm thiểu:

+ Giải pháp chặn/lọc: Bộ lọc DNS giúp chặn các trang web độc hại, phần mềm gián điệp, phần mềm độc hại và các tên miền giả mạo. Bao gồm một số giải pháp như: Response Policy Zone (RPZ), DNS Sinkholing, Real-time blackhole list (RBL), Phishing Protection... nhằm chuyển hướng hoặc chặn các truy cập DNS đến các tên miền độc hại.

+ Triển khai tiêu chuẩn an toàn mở rộng hệ thống DNSSEC (DNS Security Extensions) cho các hệ thống máy chủ DNS quản lý tên miền và hệ thống máy chủ phân giải tên miền đệm (DNS Resolver).

+ Giải pháp xác thực, an toàn dịch vụ thư điện tử trên nền tảng hệ thống máy chủ tên miền DNS (Email Authentication Based-on DNS): Giải pháp xác thực, bảo mật thư điện tử SPF, DKIM, DMARC5. Giải pháp này không phức tạp, ít tốn kém chi phí, giúp giải quyết 02 vấn đề lớn là chặn lọc thư rác (spam email) và thư giả mạo (phishing email), không trực tiếp chặn lọc các email có chứa mã độc, tuy nhiên do các email chứa mã độc thông thường được phát tán từ các nguồn không tin cậy (thư rác, thư giả mạo).

+ Giải pháp giảm thiểu sự ảnh hưởng của các cuộc tấn công từ chối dịch vụ, tăng tốc độ truy cập DNS bằng cách áp dụng triển khai hạ tầng máy chủ phân tán (DNS Anycast).

Các giải pháp kỹ thuật này được sử dụng để giảm thiểu và ngăn chặn các cuộc tấn công lạm dụng DNS. Tuy nhiên, chúng chỉ là một phần của chiến lược bảo mật tổng thể và các biện pháp bảo mật khác cũng cần được áp dụng để đảm bảo an toàn và bảo vệ hệ thống mạng.

Kinh nghiệm quốc tế

i) Liên minh châu Âu

Tiến hành phân tích cho thấy TLD mã quốc gia của Liên minh châu Âu (tên miền cấp cao nhất như .de và .eu) cho đến nay ít bị lạm dụng nhất trong khi các tên miền TLD chung mới được cung cấp như .xyz, .online và .top là những nhóm tên miền TLD bị lạm dụng nhiều nhất.

Trong chiến lược An ninh mạng của EU cho thời kỳ Digital Decade6 cũng xác định DNS là một trong những phần quan trọng cốt lõi của mạng Internet. Đề xuất lập pháp gần đây của Ủy ban châu Âu về các biện pháp an ninh mạng cũng đã nhấn mạnh rằng việc duy trì và duy trì hệ thống DNS đáng tin cậy, linh hoạt và an toàn là yếu tố chính để duy trì tính toàn vẹn của Internet và là điều cần thiết để đảm bảo tính liên tục và ổn định của Internet mà kinh tế số và xã hội số phụ thuộc vào.

Châu Âu đã đưa ra báo cáo và khuyến nghị về lạm dụng DNS (Study on Domain Name System (DNS) Abuse), trong đó có các phân tích về các rủi ro trong giai đoạn tới khi phát triển 5G, IoT. Cơ sở hạ tầng dịch vụ DNS của 5G cần được bảo vệ trước các cuộc tấn công từ chối dịch vụ (DDoS) cũng như chống giả mạo bên ngoài và bên trong, tăng cường bảo vệ DNS và các biện pháp khác chống lại sự lạm dụng DNS cũng sẽ góp phần tăng cường bảo mật cho các mạng di động trong tương lai.

ii) Internet Society (ISOC)

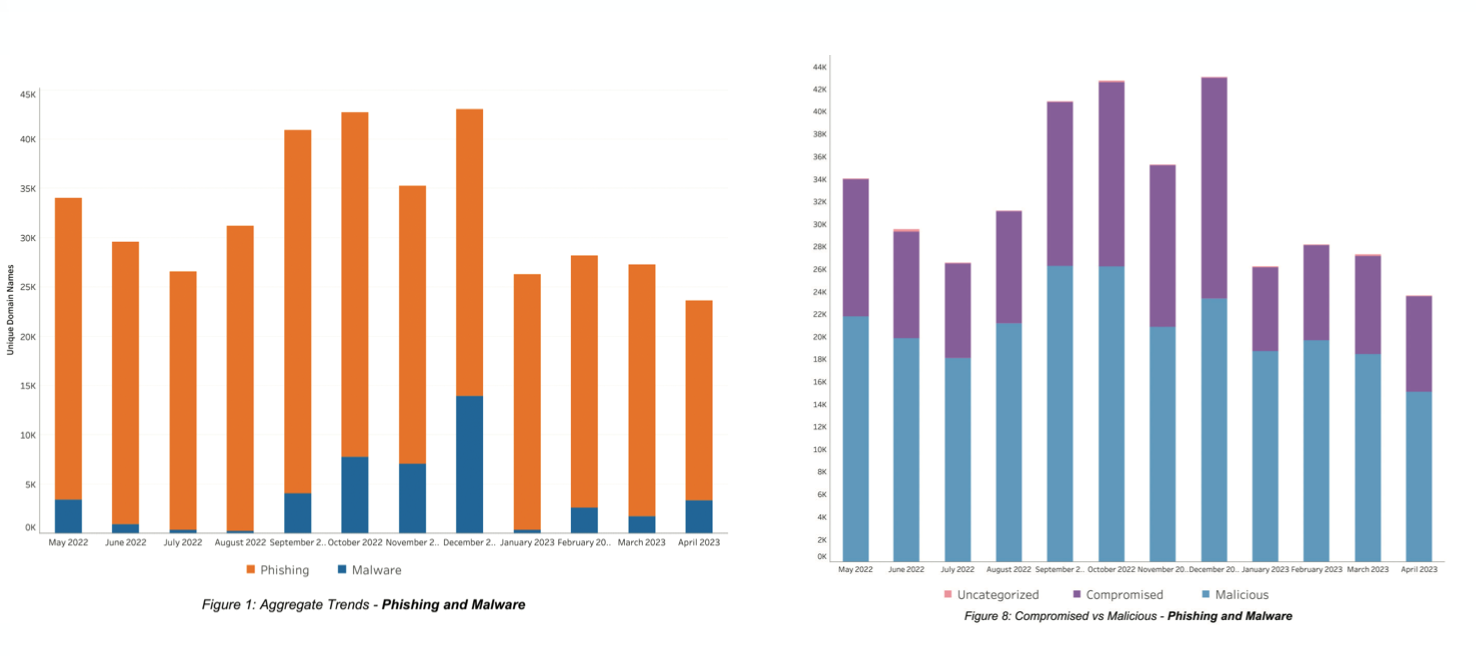

ISOC là tổ chức phi lợi nhuận quản lý tên miền .org là Public Interest Registry (PIR) thuộc ISOC đã triển khai các dự án NetBeacon, DNSAI Compass thuộc Lạm dụng DNS Institute [7] để thu thập, phân tích, chia sẻ dữ liệu phản ánh Lạm dụng DNS. Người sử dụng Internet, cơ quan thực thi pháp luật, cơ quan bảo vệ người tiêu dùng, tổ chức an toàn mạng Internet,... có thể truy cập và đưa các phản ánh, báo cáo về lạm dụng DNS, dữ liệu thu được sẽ được chia sẻ cho các bên liên quan sử dụng để phát hiện, ngăn chặn. Số liệu nghiên cứu cho thấy hiện nay đang tập trung chính vào hình thức Phishing và Maliciously registered [8].

iii. Tổ chức quản lý tên, số Internet toàn cầu (ICANN)

ICANN đã tiến hành triển khai dự án để thu thập phân tích dữ liệu về DNS Abuse, từ đó đưa ra các chính sách và các biện pháp ngăn chặn phù hợp, bao gồm Báo cáo hoạt động lạm dụng tên miền (DAAR- Domain Abuse Activity Reporting); các hệ thống giám sát Service Level Agreement Monitoring (SLAM); Monitoring API (MoSAPI).

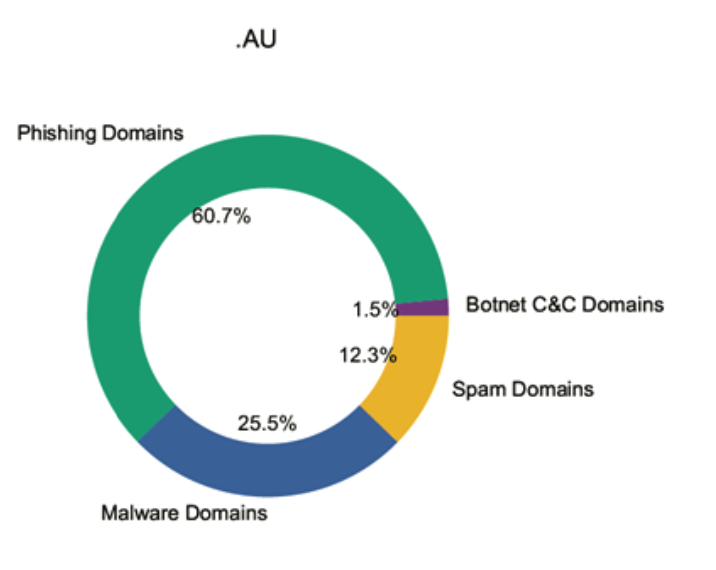

iv. Cơ quan quản lý tên miền quốc gia Úc (.AUDA)

Tại Úc, tỷ lệ tên miền liên quan đến DNS Abuse là rất thấp, khoảng 0,04% (trung bình tên miền gTLD trên thế giới là 0,25%). Có được tỷ lệ này là do Úc đã thiết chặt chính sách, yêu cầu cung cấp thông tin đầy đủ, xác thực của chủ thể đăng ký và công bố chia sẻ dữ liệu chủ thể đăng ký ở mức độ phù hợp theo đúng quy định bảo vệ dữ liệu cá nhân qua hệ thống WHOIS để cộng đồng khai thác sử dụng nhằm ngăn chặn, hạn chế Abuse.

v. Một số quốc gia khác

Các cơ quan Chính phủ của nhiều quốc gia phát triển mạnh trong lĩnh vực CNTT và Internet đều đã triển khai các giải pháp xác thực thư điện tử, bảo vệ chống giả mạo tên miền thư điện tử và phát hành, công bố các quy định, hướng dẫn triển khai giải pháp kỹ thuật bảo vệ tên miền thư điện tử riêng dành cho các Cơ quan Chính phủ và các tổ chức, người dùng Internet tại quốc gia đó, trong đó nổi bật có Hoa Kỳ, Vương quốc Anh, Úc, Đức, Canada, Hà Lan, Pháp, Ấn độ, Brazil,...

Cụ thể: Bộ An ninh nội địa Hoa Kỳ ban hành chỉ thị BOD18-01 về “Tăng cường bảo mật Email và Web”. Viện Tiêu chuẩn và Kỹ thuật quốc gia Hoa Kỳ (NIST) ban hành tiêu chuẩn NIST.SP.800-177 khuyến nghị, hướng dẫn triển khai xác thực thư điện tử.

Trung tâm An ninh mạng quốc gia Anh (NSCS) công bố tài liệu khuyến nghị, hướng dẫn triển khai xác thực thư điện tử. Tổ chức

CERT-EU của châu Âu ban hành sách trắng “Security Whitepaper 17-001” về chống thư điện tử rác, thử điện tử giả mạo sử dụng xác thực thư điện tử, ...

Đề xuất, kiến nghị cho Việt Nam

Vấn đề lạm dụng DNS đã trở nên rất phức tạp, đòi hỏi sự chung tay của cả cộng đồng, hiện nay các chính sách về Lạm dụng DNS đang được các tổ chức quốc tế, tổ chức quản lý tên và số Internet toàn cầu (ICANN) chủ trì, tiếp tục được thảo luận và hoàn thiện. Nhằm góp phần đảm bảo an toàn thông tin mạng, tạo niềm tin cho người dùng Internet, đồng thời thúc đẩy đưa hoạt động của xã hội lên môi trường số tại Việt Nam, một số đề xuất, kiến nghị như sau:

- Nâng cao nhận thức, xây dựng cộng đồng:

Tăng cường công tác tuyên truyền, phổ biến nâng cao nhận thức cho cộng đồng về DNS Abuse, an toàn tên miền, DNS; Xây dựng cộng đồng chuyên gia trong nước về lĩnh vực này, hợp tác với các tổ chức quốc tế.

- Về hạ tầng DNS và các giải pháp kỹ thuật cần thiết

+ Đối với các cơ quan nhà nước bắt buộc triển khai DNSSEC và triển khai các giải pháp xác thực, an toàn dịch vụ thư điện tử trên nền tảng hệ thống máy chủ tên miền DNS gồm SPF, DKIM, DMARC, giải pháp này không phức tạp, ít tốn kém chi phí, có thể triển khai ngay.

+ Các ISP, Nhà đăng ký tên miền, cơ quan nhà nước thực hiện các giải pháp phân tán DNS để đảm bảo an toàn trước các cuộc tấn công.

+ Giám sát hoạt động truy vấn DNS, chặn lọc khi có phát hiện, xây dựng hệ thống theo dõi để phát hiện và tăng cường các công cụ tự động phát hiện và chặn lọc.

- Triển khai cổng thông tin/kênh tiếp nhận các báo cáo lạm dụng tên miền quốc gia Việt Nam và DNS (spam, malware, phishing, botnet,...) cho người sử dụng Internet, các cơ quan chức năng. Các Nhà đăng ký, Cơ quan quản lý tên miền tại Việt Nam tiếp nhận và xử lý các phản ánh, tên miền vi phạm. Các dữ liệu, thông tin phù hợp được phân tích, chia sẽ dữ liệu cho các bên liên quan phục vụ công tác đảm bảo an toàn Internet Việt Nam.

[1]. Hệ thống tên miền (DNS) là một hệ thống đặt tên phân cấp và phân cấp được sử dụng để xác định máy tính, dịch vụ và các tài nguyên khác có thể truy cập thông qua Internet hoặc các mạng Giao thức Internet (IP) khác.

[2]. 2019 Internet Crime Report Released, https://www.fbi.gov/news/stori... crime-report-released021120

[3]. Global Cybercrime Damages Predicted To Reach $6 Trillion Annually By 2021, https:// cybersecurityventures.com/cybercrime-damages-6-trillion-by-2021/

[4]. https://www.wipo.int/amc/en/ne...

5. RFC7208 (SPF for Authorizing Use of Domains in Email, Version 1), RFC6376 (DKIM - DomainKeys Identified Mail),

RFC7489 (DMARC - Domain-based Message Authentication, Reporting, and Conformance).

(Bài đăng ấn phẩm in Tạp chí TT&TT số 9 tháng 9/2023)