Cụ thể, vào cuối tháng 10, các nhà nghiên cứu của Công ty an ninh mạng Cleafy đã tìm thấy một loại trojan ngân hàng Android thế hệ mới và đặt tên gọi là SharkBot. SharkBot ẩn mình với các tên và biểu tượng giả mạo như một ứng dụng hợp pháp thông thường nhằm đánh lừa người dùng.

Theo Cleafy, phần mềm độc hại này thực hiện nhiều kỹ thuật tinh vi nhằm chống phân tích, bao gồm quy trình làm xáo trộn chuỗi, phát hiện trình giả lập, ẩn biểu tượng ứng dụng, chống xóa và thuật toán tạo tên miền (domain generation algorithm - DGA)… Do đó, SharkBot có tỷ lệ phát hiện rất thấp bởi các giải pháp chống virus hiện tại.

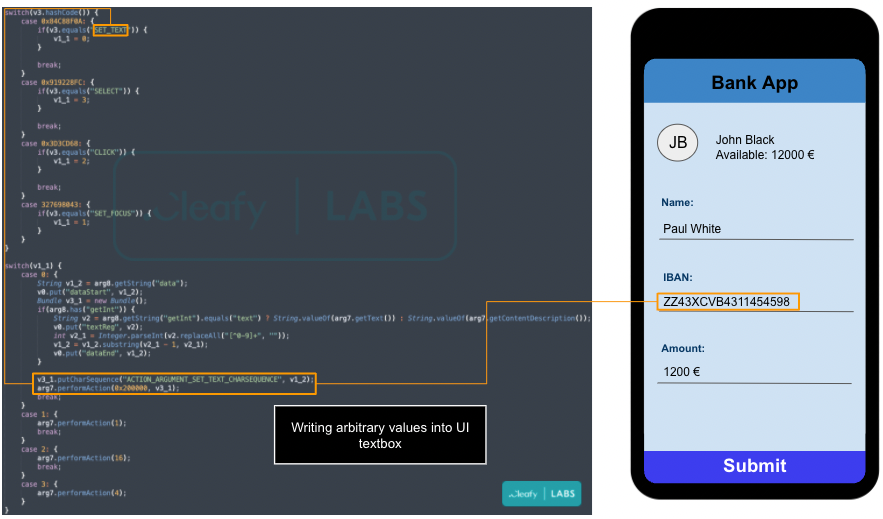

Các nhà nghiên cứu cho biết, SharkBot thuộc thế hệ phần mềm độc hại di động mới, vì nó có thể thực hiện các cuộc tấn công dựa trên ATS bên trong thiết bị bị nhiễm. Kỹ thuật này đã được thấy trong các trojan ngân hàng mới khác như Gustuff. Đây là một kỹ thuật tấn công nâng cao cho phép những kẻ tấn công tự động điền vào các trường dữ liệu trống trong các ứng dụng ngân hàng di động một cách hợp pháp và bắt đầu chuyển tiền từ các thiết bị bị xâm phạm.

SharkBot cho phép kẻ tấn công tự động điền vào các trường dữ liệu trong ứng dụng ngân hàng di động một cách hợp pháp để thực hiện cuộc tấn công.

Cleafy cho rằng, với các kỹ thuật này SharkBot có thể loại bỏ các phân tích hành vi, kiểm tra sinh trắc học và xác thực đa yếu tố (MFA) vì không cần đăng ký thiết bị mới. Tuy nhiên, để làm được như vậy, phần mềm độc hại trước tiên phải xâm nhập được vào dịch vụ trợ năng của thiết bị Android.

Do đó, sau khi xâm nhập thiết bị Android, SharkBot sẽ ngay lập tức kích hoạt dịch vụ trợ năng và gây khó dễ cho người dùng bằng cách hiển thị các cửa sổ liên tục cho đến khi được chấp nhận.

Sau khi chiếm được quyền trên các thiết bị Android mà nó cần, SharkBot sẽ lặng lẽ thực hiện các cuộc tấn công lớp phủ để lấy cắp thông tin đăng nhập và thông tin thẻ tín dụng, đánh cắp dựa trên hệ thống ATS, đồng thời có thể khóa nhật ký và chặn hoặc ẩn các tin nhắn SMS được gửi đến từ ngân hàng.

Những ứng dụng được cung cấp bởi các ngân hàng quốc tế và các dịch vụ tiền điện tử đang là đối tượng được nhắm mục tiêu. Tính cho đến hiện tại, SharkBot đã có thể tương tác với ứng dụng của 22 ngân hàng tại các quốc gia Ý, Anh và Mỹ.

Một điều đáng chú ý là không có mẫu SharkBot nào được tìm thấy trong kho ứng dụng Android chính thức hay cửa hàng Google Play. Do đó, phần mềm độc hại này được xác định là xâm nhập từ nguồn bên ngoài thông qua kỹ thuật truyền tệp giữa hai thiết bị cục bộ (side-loading) - một phương pháp mà nhà cung cấp đã cảnh báo có thể nguy hiểm, vì nó cho phép các ứng dụng độc hại vượt qua các kiểm soát bảo mật của Google Play.

Bên cạnh đó, Cleafy cũng cho biết phân tích từ các diễn đàn tấn (công) hack ngầm hoàn toàn không tìm thấy bất kỳ tham chiếu nào đến phần mềm độc hại này. Điều này khiến các nhà nghiên cứu cho rằng SharkBot có thể là một mạng botnet riêng và vẫn đang trong giai đoạn phát triển ban đầu.

Với việc phát hiện ra SharkBot, Cleafy đã đưa ra bằng chứng mới về việc các phần mềm di động độc hại đang phát triển nhanh chóng nhằm tìm ra những cách mới để thực hiện các hình thức tấn công mới, đồng thời cố gắng vượt qua các biện pháp phát hiện hành vi được nhiều ngân hàng và dịch vụ tài chính áp dụng trong những năm vừa qua.

"Giống như sự phát triển của các phần mềm độc hại đã diễn ra trong những năm qua, trong lĩnh vực di động, chúng ta cũng đang thấy các cuộc tấn công ATS có sự phát triển nhanh chóng theo hướng ngày càng phức tạp hơn như", Cleafy đưa ra cảnh báo./.