Tổng quan sự phát triển công nghệ mạng

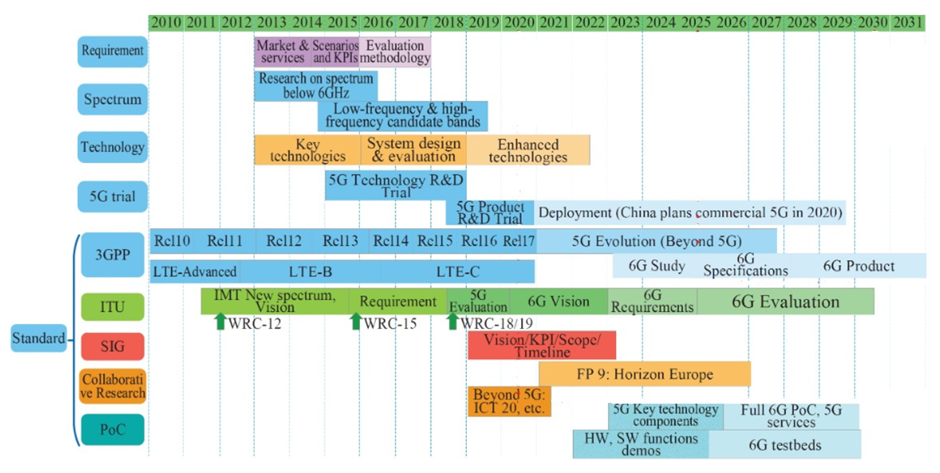

Xu hướng chuẩn hóa và triển khai công nghệ mới như 5G hay hậu 5G có vòng đời khoảng 10-15 năm. Các động lực phát triển nền tảng cho hậu 5G được xác định bởi các dịch vụ và tương tác dịch vụ, được hỗ trợ bởi một mạng phẳng và kiểm soát phi tập trung.

Hình 1. Tình hình chuẩn hóa công nghệ 5G và 6G.

Bên cạnh các công nghệ mạng truyền thông không dây như 5G, ông nghệ lượng tử và Internet lượng tử là một lĩnh vực mà các quốc gia hàng đầu muốn chiếm ưu thế về công nghệ để giải quyết các mục tiêu xa về sức mạnh tính toán, truyền thông tức thời và an toàn thông tin. Công nghệ AI đang thâm nhập rất mạnh vào các hạ tầng truyền thông. AI không chỉ phục vụ điều hành và quản trị mạng thông minh mà còn giải quyết các vấn đề thông minh kết nối cho tất cả mọi thứ IoE (Internet of Everything). Hiện nay, việc triển khai 5G trên toàn thế giới vẫn đang trong giai đoạn đầu, nhưng nghiên cứu về 6G đã bắt đầu được tiến hành để tiến tới một “xã hội thông tin thông minh” vào năm 2030 [1] [2].

Bảo mật liên quan đến công nghệ 5G được coi là một trong những yêu cầu quan trọng liên quan đến cả hệ thống 5G và hậu 5G cũng như các giải pháp công nghệ liên quan. Mặc dù một số cơ chế bảo mật trong các mạng trước 5G (2G, 3G và 4G) có thể được tái sử dụng trong 5G, nhưng hầu hết các mô hình bảo mật này không thể được sử dụng trực tiếp trong 5G do kiến trúc mới và các dịch vụ mới. Vì vậy, các nguy cơ và giải pháp liên quan tới an ninh mạng được đặt ra như một vấn đề cấp thiết với cả nhà nghiên cứu hay triển khai các giải pháp công nghệ mạng mới.

Các nguy cơ mất an ninh từ ứng dụng

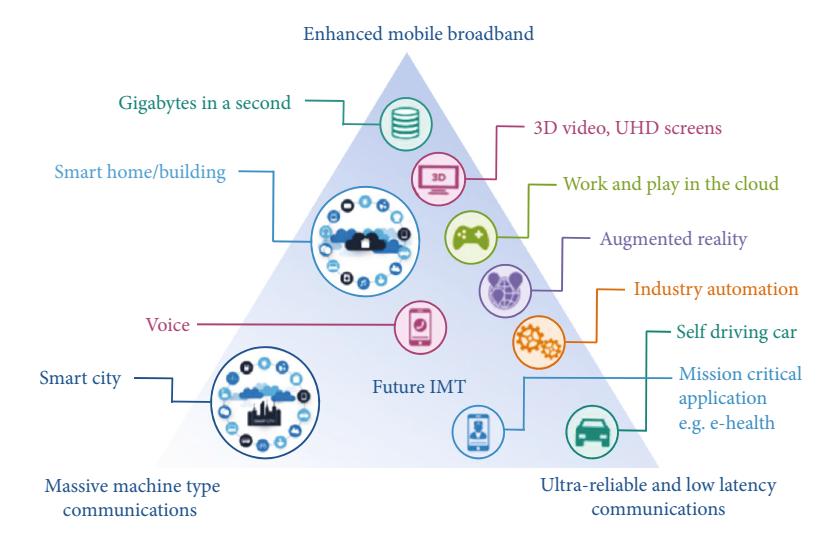

Liên minh Viễn thông Quốc tế (ITU) xác định ba kịch bản sử dụng mới của 5G (Hình 2) gồm: băng rộng di động nâng cao eMBB (enhanced Mobile Broadband), truyền thông độ trễ thấp siêu tin cậy uRLLC (Ultra Reliable Low Latency Communications) và truyền thông kiểu máy lớn mMTC (massive Machine Type Communications), và đề xuất tám chỉ số hiệu suất chính KPI (Key Performance Indicator). Theo các KPI, 5G có hiệu suất cao, đạt tốc độ cao gấp 10 lần 4G, rút ngắn độ trễ truyền xuống mili giây và xử lý một triệu kết nối đồng thời trên mỗi km vuông [2].

Hình 2. Các kịch bản ứng dụng của 5G [4]

Các nguy cơ mất an toàn đến từ các ứng dụng được chia thành các nguy cơ chung và các nguy cơ đối với từng kịch bản ứng dụng.

Các nguy cơ chung

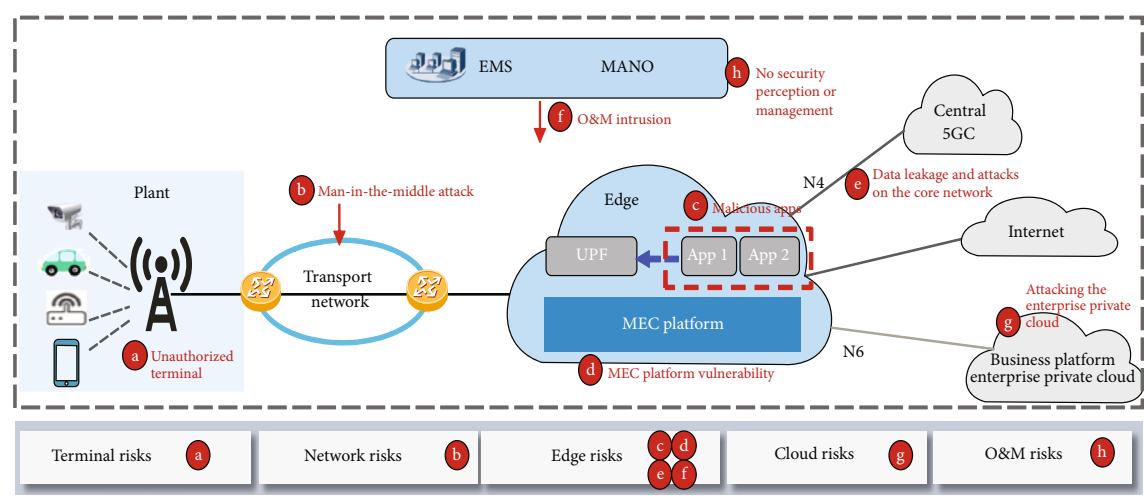

Nguy cơ ảnh hưởng tới bảo mật 5G chủ yếu đến từ thiết bị, mạng, biên mạng, đám mây và cơ chế điều hành và bảo dưỡng hệ thống tập trung như trong Hình 3.

- Các rủi ro bảo mật chính ở phía thiết bị đầu cuối bao gồm truy cập thiết bị đầu cuối trái phép, lạm dụng quyền truy nhập thẻ SIM và các cuộc tấn công và kiểm soát các thiết bị đầu cuối.

- Các rủi ro bảo mật chính về phía mạng bao gồm cô lập phần mạng, lạm dụng tài nguyên, trộm cắp thông tin và giả mạo thông tin người dùng.

- Rủi ro bảo mật ở điện toán biên đa truy nhập MEC bao gồm các lỗ hổng bảo mật trên nền tảng MEC, các ứng dụng không đáng tin cậy trên MEC và các cuộc tấn công vào MEC từ Internet, đám mây doanh nghiệp và từ môi trường mở.

- Rủi ro bảo mật trên đám mây riêng dành cho doanh nghiệp do các cuộc tấn công dựa trên MEC vào mạng nội bộ của doanh nghiệp để trộm cắp hoặc giả mạo thông tin liên lạc của doanh nghiệp.

- Cuối cùng, từ góc độ quản lý O&M luôn có những rủi ro về nhận thức an ninh, quản lý lỗi, thiết bị bảo mật và các chính sách.

Hình 3. Các nguy cơ ảnh hưởng tới an ninh 5G [3]

Các nguy cơ trong các kịch bản ứng dụng

Các nguy cơ cụ thể về 5G trong các kịch bản sử dụng điển hình gồm:

a, Kịch bản băng rộng di động nâng cao (eMBB)

eMBB tập trung vào các ứng dụng với yêu cầu băng thông cực cao. Hiện tại, các hệ thống video 4K/8K và các ứng dụng di động dựa trên thực tế ảo (VR) và thực tế tăng cường (AR) là ứng dụng chính của eMBB. Các rủi ro bảo mật gồm:

- Thiếu phương tiện giám sát. Các ứng dụng eMBB tạo ra khối lượng lớn lưu lượng truy cập, điều này sẽ gây khó khăn cho các thiết bị bảo mật như tường lửa và hệ thống phát hiện xâm nhập được triển khai như trong các mạng hiện nay khi thực thi các nhiệm vụ liên quan đến phát hiện lưu lượng bất thường, kiểm soát vùng phủ sóng vô tuyến và bảo vệ an ninh lưu trữ dữ liệu.

- Rò rỉ quyền riêng tư của người dùng. Các dịch vụ eMBB (chẳng hạn như VR/AR) chứa một lượng lớn thông tin về quyền riêng tư của người dùng chẳng hạn như thông tin cá nhân hoặc nhận dạng, nhận dạng thiết bị và thông tin địa chỉ. Khi đó, tính mở của mạng 5G đã làm tăng xác suất rò rỉ thông tin cá nhân.

b, Kịch bản truyền thông độ trễ thấp siêu tin cậy (uRLLC)

uRLLC tập trung vào các dịch vụ cực kỳ nhạy cảm với độ trễ, chẳng hạn như lái xe tự động/lái xe có hỗ trợ, điều khiển từ xa và Internet công nghiệp. Độ trễ thấp và độ tin cậy cao là những yêu cầu cơ bản của kịch bản uRLLC. Ví dụ, nếu mạng Internet của các phương tiện giao thông bị đe dọa an ninh trong liên lạc, nó có thể gây nguy hiểm đến tính mạng. Do đó, các dịch vụ uRLLC yêu cầu bảo mật mức cao cùng với trễ nhỏ dẫn tới các rủi ro bảo mật chính như sau:

- Tấn công DDoS. Những kẻ tấn công có thể sử dụng các cuộc tấn công DoS/DDoS để gây ra tắc nghẽn mạng hoặc gián đoạn truyền thông gây ra lỗi dịch vụ.

- Rủi ro bảo mật dữ liệu. Những kẻ tấn công sử dụng các lỗ hổng trong các thiết bị và giao thức dọc theo đường truyền dữ liệu mạng (giao diện không dây 5G, mạng lõi và Internet) để giả mạo hay nhân bản phát lại dữ liệu nhằm giảm độ tin cậy truyền dữ liệu và gây hại cho ứng dụng.

c, Kịch bản truyền thông kiểu máy lớn (mMTC)

Kịch bản mMTC hỗ trợ các ứng dụng IoT với số lượng thiết bị khổng lồ ví dụ như các ứng dụng giao thông thông minh, lưới điện thông minh và thành phố thông minh. Do chi phí thấp, triển khai hàng loạt và tài nguyên hạn chế (xử lý, lưu trữ và năng lượng) của các thiết bị IoT gây ra các rủi ro phổ biến như:

- Giả mạo thiết bị đầu cuối. Thiết bị đầu cuối IoT có tài nguyên hạn chế và khả năng xử lý và tính toán yếu nên khả năng xác thực sẽ suy giảm và cần giải pháp mới. Vấn đề đầu cuối bị giả mạo sẽ gây tác hại tới hoạt động của các ứng dụng IoT.

- Giả mạo dữ liệu. Những kẻ tấn công có thể giả mạo dữ liệu ứng dụng bằng cách khai thác các điểm yếu của thiết bị đầu cuối và nền tảng đám mây/biên mạng.

- Nghe trộm dữ liệu. Dữ liệu được thu thập bởi các thiết bị đầu cuối IoT khi triển khai trong các môi trường đặc biệt như y tế là rất nhạy cảm và ảnh hưởng tới quyền riêng tư người dùng (ví dụ môi trường y tế). Đường truyền dữ liệu có thể qua rất nhiều điểm yếu như trên Hình 3.

- Điều khiển từ xa. Những kẻ tấn công có thể truy cập và điều khiển từ xa các thiết bị đầu cuối IoT khi các thiết bị IoT thường là đơn giản và khả năng bảo mật yếu kém. Các thiết bị IoT bị điều khiển có thể trở thành nguồn tấn công mạng.

Vấn đề an ninh từ góc độ công nghệ

Công nghệ 5G được phát triển mạnh mẽ nhờ sự ra đời của các công nghệ quan trọng mới như mạng định nghĩa bởi phần mềm SDN (Software-Defined Network), ảo hóa chức năng mạng NFV (Network Function Virtualization), phân chia mạng, điện toán biên đa truy nhập MEC (Multiaccess Edge Computing), truyền thông sóng mm, và Massive MIMO [7] cải thiện đáng kể khả năng hỗ trợ của mạng cho các ứng dụng khác nhau. Bên cạnh các lợi thế đem lại, các giải pháp công nghệ cũng tiềm ẩn các vấn đề liên quan tới đảm bảo an ninh mạng.

- SDN ra đời như một nỗ lực để đưa các tính năng mới của mạng một cách nhanh chóng, đồng thời tự động hóa vấn quản lý các mạng lớn. Về mặt logic, mặt phẳng điều khiển tập trung giám sát và điều khiển toàn bộ hệ thống trong SDN để chuyển tiếp gói tin bên trong mạng có độ tin cậy và tốc độ cao. Một số vấn đề bảo mật như sau: Việc tồn tại song song các mạng truyền thống và SDN gây ra các lỗ hổng bảo mật lớn khi thiết kế các cơ sở dữ liệu; cần có các kỹ thuật xác thực và quản lý cụm để tối ưu hóa mặt bằng điều khiển; các lỗ hổng được tạo ra bởi thiếu hụt các kiến trúc bảo mật.

- Các mạng di động trước 5G có các chức năng mạng hoàn toàn dựa trên phần cứng và phần mềm cụ thể và cản trở việc triển khai và mở rộng. Ảo hóa mạng NFV được sử dụng để tinh chỉnh kiến trúc thiết bị mạng, cho phép các dịch vụ mạng lưu trữ trên đám mây dưới dạng một ứng dụng phần mềm. Các nguy cơ tấn công vào NFV không chỉ đến từ các thiết bị phần cứng mà còn đến từ các phần mềm hay hạ tầng cơ sở ảo. Các nguy cơ này luôn hiện hữu khi đối mặt với nhiều loại phần cứng khác nhau trong mạng.

- Điện toán biên đa truy nhập cho phép tính toán tựa phân tán nhằm tối ưu các nhiệm vụ và đồng thời giảm độ trễ cho các dịch vụ tính toán. Các thiết bị MEC rất đa dạng, thiếu hụt tài nguyên và xa trung tâm khai thác mạng dẫn tới khả năng bị tấn công vật lý rất cao. Trong điện toán biên, tuyến dữ liệu được phân tải nhờ thiết bị biên và mạng lõi chỉ nhận được một phần thông tin dữ liệu của người dùng nên thiếu hụt các thông tin bảo mật. Bảo mật MEC bị ảnh hưởng bởi rất nhiều khía như cơ sở hạ tầng, nền tảng MEC, ứng dụng ME, hệ thống lập lịch và quản lý MEC, và cổng của mặt phẳng dữ liệu.

- Phân tách mạng theo lát cắt NS (Network Slicing) là một dạng kỹ thuật ảo hóa mạng cụ thể để triển khai nhiều mạng logic/ảo để chạy trên cùng một cơ sở hạ tầng mạng vật lý dùng chung duy nhất. Giải pháp này cho phép tối ưu tài nguyên vật lý với các nhóm nhu cầu tài nguyên ở cấp độ vĩ mô. Các lát cắt có thể sử dụng cho các kịch bản như trình bày trên mục 2 theo từng vùng. Tuy nhiên, các thuộc tính lưu lượng đối lập và yêu cầu bảo mật trên các lớp là khác nhau sẽ gây ra các thách thức mới về bảo mật của giải pháp công nghệ này. Các nguy cơ bảo mật đến từ sự thiếu hụt giám sát truyền thông giữa các lát cắt, sự khác biệt về yêu cầu bảo mật của các nhà khai thác, xác thực lẫn nhau giữa các nhà quản lý, các liên kết phức tạp tạo ra hậu quả nặng nề khi bị tấn công DDOS.

Một số tiếp cận đảm bảo an ninh mạng 5G

Từ các nguy cơ ảnh hưởng tới an ninh mạng 5G trên đây, một số giải pháp cần được đặt ra đối với các kịch bản ứng dụng như dưới đây.

a. Kịch bản băng rộng di động nâng cao (eMBB)

Rủi ro bảo mật trong kịch bản eMBB chủ yếu liên quan tới khả năng giám sát và rò rỉ quyền riêng tư của người dùng. Các biện pháp đối phó như sau:

- Triển khai giải pháp giám sát lưu lượng ứng dụng tại các nút điện toán biên và sẵn sàng hỗ trợ việc tạm dừng các dịch vụ rủi ro cao.

- Phát triển các cơ chế xác thực và quản lý khóa mới để thực hiện xác thực, ủy quyền thiết bị đầu cuối, nền tảng dịch vụ ứng dụng và tính hợp pháp của ứng dụng cùng với cơ chế quản lý khóa lớp dịch vụ.

- Thiết lập các vùng cách ly và mã hóa vật lý cho các ứng dụng có yêu cầu bảo mật cao.

- Phân biệt và bảo vệ đường truyền dữ liệu giữa mạng lõi 5G của nhà khai thác và nền tảng dịch vụ ứng dụng eMBB để đảm bảo an toàn cho việc truyền dữ liệu kinh doanh của người dùng.

b. Kịch bản truyền thông độ trễ thấp siêu tin cậy (uRLLC)

Nguy cơ ảnh hưởng tới bảo mật trong kịch bản này chủ yếu liên quan tới tấn công DDoS và rủi ro bảo mật dữ liệu. Các biện pháp đối phó tương ứng như sau:

- Thiết lập cơ chế xác thực danh tính hai chiều giữa thiết bị đầu cuối người dùng và máy chủ ứng dụng để ngăn người dùng giả mạo thiết lập kết nối.

- Triển khai các hệ thống ngăn chặn tấn công DDoS để tránh tình trạng tắc nghẽn mạng và gián đoạn truyền thông.

- Triển khác các giải pháp bảo mật tại lớp điện toán biên nhằm tránh các nguy cơ gây hại tới mạng lõi.

c. Kịch bản truyền thông kiểu máy lớn (mMTC)

Nguy cơ ảnh hưởng bảo mật trong kịch bản này chủ yếu gồm giả mạo thiết bị đầu cuối, giả mạo dữ liệu, nghe trộm và điều khiển từ xa. Hướng đối phó như sau:

- Phát triển các thuật toán bảo mật nhẹ, các giao thức bảo mật đơn giản và hiệu quả để thực hiện xác thực hai chiều giữa các thiết bị đầu cuối IoT và mạng để đảm bảo rằng các thiết bị đầu cuối truy cập là an toàn và đáng tin cậy.

- Mã hóa và bảo vệ tính toàn vẹn của dữ liệu ứng dụng nhạy cảm từ thiết bị đầu cuối để ngăn các kiểu tấn công nghe trộm, giả mạo, và phát lại dữ liệu.

- Triển khai các phương pháp giám sát bảo mật để phát hiện và ngăn chặn các thiết bị nhiễm độc ngay từ phía biên mạng.

Kết luận

Mạng 5G và hậu 5G chắc chắn sẽ tích hợp ngày càng sâu rộng tới đời sống xã hội và các ngành nghề như một hệ sinh thái không thể thiếu. Bên cạnh các lợi ích mang lại bởi các giải pháp công nghệ mới, tính bảo mật và quyền riêng tư của người dùng chịu ảnh hưởng từ các nhà phát triển ứng dụng và nhà cung cấp dịch vụ, cũng như các nhà khai thác mạng và nhà cung cấp thiết bị.

Ngoài các nguy cơ tiềm ẩn về công nghệ sử dụng trong 5G, các vấn đề an ninh đến từ chính các ứng dụng mà 5G mang đến như thảo luận trong bài báo này. Hơn nữa, các công nghệ mới như công nghệ AI hay công nghệ lượng tử là một phần tiếp theo của các mạng hậu 5G không chỉ mang đến các lợi ích mà còn đem tới nhiều nguy cơ tiềm ẩn chưa thể xác định được. Vì vậy, vấn đề an ninh mạng 5G và quyền riêng tư của người sử dụng sẽ là thách thức to lớn đối với cả các nhà nghiên cứu và cả các nhà khai thác mạng hiện nay./.

Tài liệu tham khảo:

[1]. Alsharif, M.H.; Kelechi, A.H.; Albreem, M.A.; Chaudhry, S.A.; Zia, M.S.; Kim, S. Sixth Generation (6G) Wireless Networks: Vision, Research Activities, Challenges and Potential Solutions. Symmetry 2020, 12, 676.

[2]. Letaief, K.B.; Chen, W.; Shi, Y.; Zhang, J.; Zhang, Y.-J.A. The roadmap to 6G: AI empowered wireless networks. IEEE Commun. Mag. 2019, 57, 84–90.

[3]. Qin Qiu, Shenglan Liu, Sijia Xu, Shengquan Yu. Study on Security and Privacy in 5G-Enabled Applications. Wireless Communications and Mobile Computing, vol. 2020, Article ID 8856683, 15 pages, 2020.

[4]. “Setting the scene for 5G: opportunities & challenges,” https://www.itu.int/en/ITU-D/Documents/ITU_5G_REPORT-2018.pdf.

[5]. R. Khan, P. Kumar, D. N. K. Jayakody and M. Liyanage. A Survey on Security and Privacy of 5G Technologies: Potential Solutions, Recent Advancements, and Future Directions. in IEEE Communications Surveys & Tutorials, vol. 22, no. 1, pp. 196-248, Firstquarter 2020, doi: 10.1109/COMST.2019.2933899.

(Bài đăng ấn phẩm in Tạp chí TT&TT số 7 tháng 7/2021)