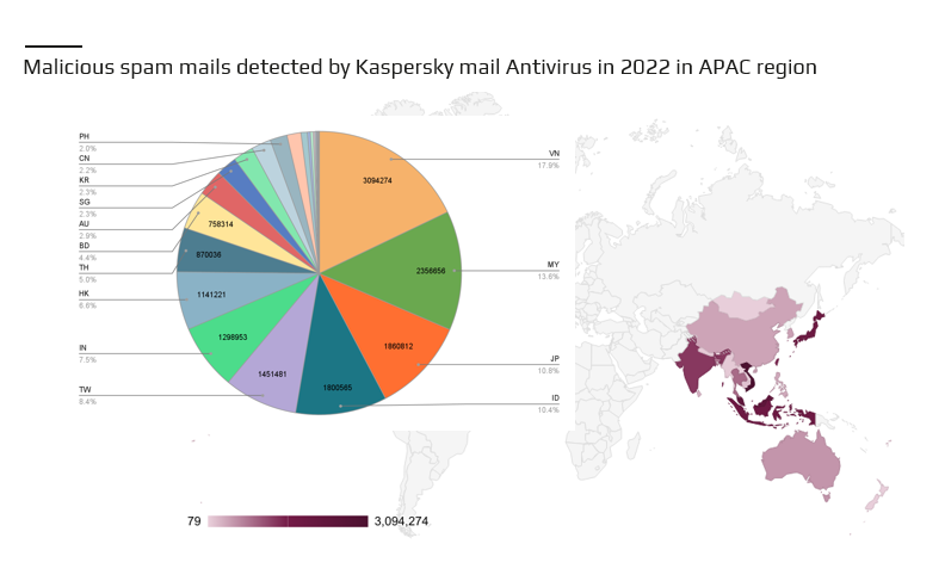

APAC chiếm 1/4 số email độc hại trên toàn cầu vào năm 2022

Nhà nghiên cứu Noushin Shabab: APAC chiếm gần 60% dân số thế giới và có nghĩa là nhiều nạn nhân tiềm năng hơn cho những kẻ lừa đảo

Nhà nghiên cứu bảo mật cao cấp thuộc nhóm Nghiên cứu và Phân tích toàn cầu (GReAT) tại Kaspersky Noushin Shabab của Kapersky đã khảo sát bối cảnh mối đe dọa của thư rác ở châu Á - Thái Bình Dương (APAC) trong năm nay để trả lời - điều gì sẽ xảy ra nếu email không được mở?

Chia sẻ tạiCyber Security Weekend khu vực APAC lần thứ 8 vừa diễn ra của Kaspersky, nhà nghiên cứu Shabab cho biết khu vực APAC chiếm tới 24% thư rác độc hại trên toàn cầu bị các giải pháp của Kaspersky phát hiện và chặn. Điều này có nghĩa là 1/4 thư rác đã được gửi đến các máy tính ở APAC.

Thư rác độc hại không phải là một cuộc tấn công phức tạp về mặt công nghệ, nhưng khi được thực hiện với các kỹ thuật xã hội phức tạp sẽ gây ra mối đe dọa nghiêm trọng cho các cá nhân và doanh nghiệp (DN). Những thư rác này được gửi với số lượng lớn bởi những kẻ gửi thư rác và tội phạm mạng, những kẻ đang tìm cách thực hiện một hoặc nhiều việc sau:Kiếm tiền từ tỷ lệ phần trăm nhỏ người nhận thực sự trả lời tin nhắn; Thực hiện các mưu đồ lừa đảo - để lấy mật khẩu, số thẻ tín dụng, chi tiết tài khoản ngân hang…; phát tán mã độc vào máy tính của người nhận

Vào năm 2022, hơn một nửa (61,1%) thư rác độc hại được phát hiện trong khu vực nhắm mục tiêu đến người dùng Kaspersky từ Việt Nam, Malaysia, Nhật Bản, Indonesia và Đài Loan.

Các thư độc hại được Kapersky phát hiện trong năm 2022 ở APAC

Tại sao APAC lại là mục tiêu?

Nhà nghiên cứu Shabab đã tiết lộ ba yếu tố chính gây ra phần lớn các email rác nhắm mục tiêu đến APAC là: dân số của khu vực này, mức độ áp dụng cao của các dịch vụ điện tử và các đợt giãn cách do đại dịch.

Khu vực APAC chiếm gần 60% dân số thế giới và điều này có nghĩa là có nhiều nạn nhân tiềm năng hơn cho những kẻ lừa đảo ở đây so với các khu vực khác trên thế giới. Việc sử dụng rộng rãi các dịch vụ trực tuyến như mua sắm trực tuyến và các nền tảng trực tuyến khác cho các hoạt động hàng ngày ở đây cũng khiến các cá nhân dễ trở thành nạn nhân của những trò lừa đảo hơn.

Ngoài ra, hậu quả của đại dịch kéo dài dẫn đến việc các cơ quan đóng cửa và làm việc tại nhà buộc nhiều người phải mang máy tính làm việc về nhà. Mạng gia đình thường ít được bảo vệ khỏi các cuộc tấn công mạng.

Nhà nghiên cứu Shabab tiết lộ:"Kể từ năm 2018, số lượng thư rác độc hại được phát hiện bởi các giải pháp của chúng tôi đã giảm dần sau khi đạt đỉnh vào năm 2019. Tuy nhiên, điều này không đồng nghĩa với việc hộp thư của chúng ta sạch hơn và an toàn hơn. Việc theo dõi liên tục của chúng tôi đối với các mối đe dọa tấncông APT hiện tại và mới đang hoạt động ở APAC cho thấy rằng phần lớn những kẻ đe dọa khét tiếng này sử dụng phương thức lừa đảo có mục tiêu được gọi là spearphishing(hình thức lừa đảo nhắm vào đối tượng là tổ chức hoặc cá nhân bằng cách giả mạo email độc hại)để đột nhập vào hệ thống của tổ chức".

Ví dụ gần đây nhất về APT nhắm mục tiêu vào các tổchức lớn ở APAC thông qua các thư độc hại tinh vi là tác nhân đe dọa "Sidewinder". Kể từ tháng 10/2021, tác nhân đe dọa Sidewinder đã sử dụng mã JS độc hại mới với các miền máy chủ C2 được tạo gần đây. Kẻ tấn công, còn được gọi là Rattlesnake hoặc T-APT4, nhắm mục tiêu nạn nhân bằng các email lừa đảo trực tuyến có chứa các tệp RTF và OOXML độc hại.

Được biết đến với việc nhắm mục tiêu vào các tổ chức quân sự, quốc phòng và thực thi pháp luật, đối ngoại, CNTT và hàng không ở Trung và Nam Á, Sidewinder được coi là một trong những mối đe dọa tiềm tàng nhất được theo dõi trong khu vực APAC. Các chuyên gia của Kaspersky gần đây cũng đã tìm thấy các tài liệu về hành vi trộm cắp có vẻ nhằm vào các mục tiêu trong tương lai ở Singapore.

Một số đặc điểm chính của tác nhân đe dọa này khiến nó nổi bật so với những tác nhân khác là số lượng tuyệt đối, tần suất cao và sự dai dẳng của các cuộc tấn công cũng như bộ sưu tập lớn các thành phần độc hại được mã hóa và xáo trộn được sử dụng trong hoạt động của chúng. Các chuyên gia của Kaspersky, những người đã theo dõi Sidewinder từ năm 2012, đã phát hiện ra hơn 1.000 cuộc tấn công thương mại bởi tác nhân APT này kể từ tháng 10/2020.

Sidewinder cũng tiếp tục mở rộng hệ thống nạn nhân của mình và cải thiện các chiến thuật lừa đảo trực tuyến.Ví dụ, để giảm bớt sự nghi ngờ do một số tài liệu lừa đảo trực tuyến không có nội dung văn bản, nhóm này đã theo dõi nỗ lực đầu tiên của Sidewinder để tấn công nạn nhân - một email lừa đảo có chứa tệp khai thác RTF độc hại - với một email tương tự khác, nhưng trong trường hợp này, tiêu đề của tài liệu độc hại là "Apology Letter.docx" và nó chứa một số văn bản giải thích rằng email trước đó đã được gửi do nhầm lẫn và họ đang liên hệ để xin lỗi vì sai sót đó.

"Có nhiều nhóm APT nổi tiếng như Sidewinder đang liên tục nâng cấp các công cụ và chiến thuật để nhắm mục tiêu các nạn nhân nổi tiếng ở APAC thông qua các email lừa đảo và spam đáng tin cậy. Hàm ý đối với các doanh nghiệp và tổ chức chính phủ ở đây là một email độc hại duy nhất khi được nhấp vào có thể phá vỡ hệ thống phòng thủ tinh vi nhất của tổchức và thông thường, các APT như Sidewinder chỉ cần một cửa để mở, một máy để lây nhiễm và sau đó nó có thể ẩn và không bị phát hiện", nhà nghiên cứu Shabab cho biết thêm.

APT nhắm mục tiêu vào bất kỳ dữ liệu nhạy cảm nào; một người không cần phải là cơ quan chính phủ, tổ chức tài chính lớn hoặc công ty năng lượng đều có thể trở thành nạn nhân.

Mối nguy hiểm chính của các cuộc tấn công APT là ngay cả khi chúng được phát hiện và mối đe dọa ngay lập tức biến mất, tin tặc có thể đã để mở nhiều cửa hậu cho phép chúng quay lại khi chúng chọn. Điều này làm tăng tầm quan trọng của việc "canh gác" hộp thư - một điểm vào mà chúng thường khai thác để có được chỗ đứng trong mạng lưới của tổ chức.

Phòng chống email độc hại như thế nào?

Trướccác mối đe doạ từ email độc hại, nhân viên ở tất cả các cấp bậc củatổ chức, DN cần phải nhận thức được các mối đe dọa, chẳng hạn như khả năng các email không có thật vào hộp thư đến của họ. Bên cạnh đàotạo, công nghệ tập trung vào bảo mật email là cần thiết.

Để có thể tìm kiếm các dấu hiệu lừa đảo tiềm ẩn mà không làm giảm tính bảo mật thực tế của công ty, Kaspersky khuyếnnghị các công ty tư nhân và nhà nước cài đặt các giải pháp chống giả mạo bảo vệ trên các máy chủ thư cũng như trên các máy trạm của nhân viên.

Bên cạnh đó, tổ chức, DN cũng nên sử dụng một phần mềm bảo mật tiên tiến có thể phát hiện các cuộc tấn công APT tinh vi.

Đối với các chính phủ, nhà ngiên cứu Shabab đề nghị xác định các quy định tốt hơn về thư rác để hạn chế rủi ro về thư rác. "Ít thư rác hơn từ các tổ chức có nghĩa là mọi người ít quen với việc nhận email bất ngờ hàng ngày và cảnh giác hơn khi họ đang bị nhắm mục tiêu bởi các email lừa đảo độc hại", nhà nghiên cứu Shababcho biết thêm./.